基于入侵指标(IOC)的检测已经是业内常规,然而,基于行为的检测方法似乎才是未来。下面我们来比较一下这两种检测方法的不同,以判断强调其中一种是否会更具价值。

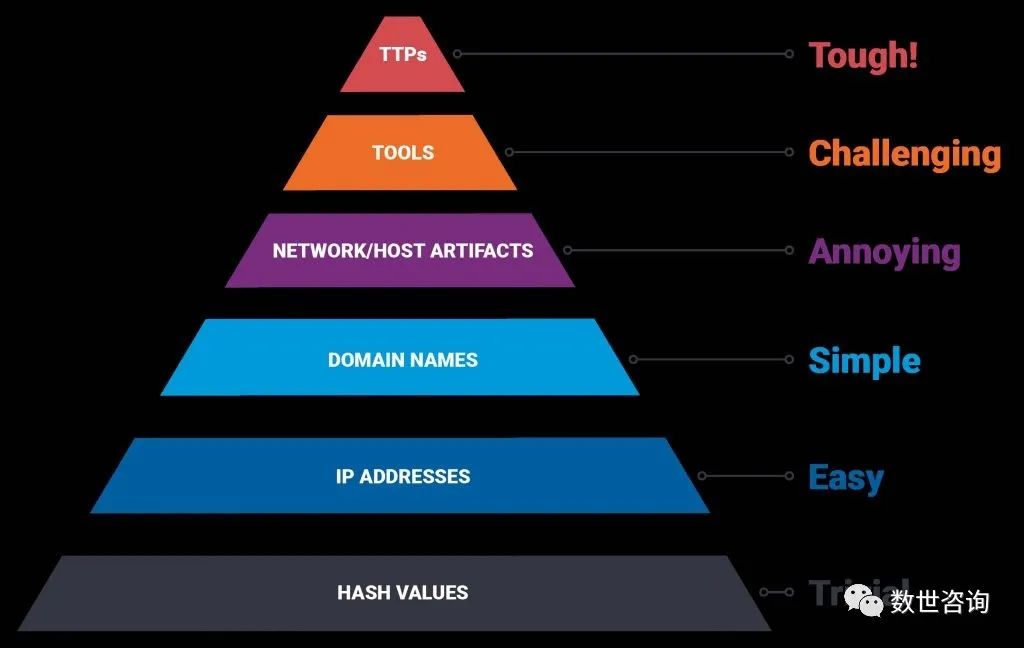

专业人士应该都知道“痛苦金字塔”,它显示了各种攻击指标与攻击(检测)难度之间的关系。金字塔的下半部分由哈希值、IP地址和域名(这三者统称为IOC)组成,如果检测到它们,攻击难度并没有明显增加,或者说痛苦的程度很低。

痛苦程度自底往上分别为:无所谓、小意思、很简单、有困难、很困难、太难了

在真实的场景中,攻击者可能会故意使用IOC轮番轰炸检测系统,以掩盖真正的攻击手段。但TTP(战术、技术和流程)才是最高级的攻击手段。如果安全运营中心(SOC)能够同时识别IOC和IOB(行为指标),无疑可以最大限度的降低入侵成功的概率。

威胁追踪(狩猎)

有很多方法可以成功地执行威胁狩猎,最常见的两个分支是主动追踪和被动追踪。基于情报的搜索偏向于被动模式,其中来自情报共享平台的数据构成了进一步调查的基础。检测规则来源于痛苦金字塔的下半部分,域名、哈希、IP地址、网络或主机特征,然后与威胁情报(也就是说,别人发现过类似的攻击)匹配。

相反,积极主动的方法是基于行为。输入数据包括攻击指标(IoA)、行为指标(IOB)和TTP。基于UEBA的假设,可检测攻击是否正在发生,并且这种检测尽可能接近实时检测。如果能提供基于行为的威胁追踪(狩猎),无疑会大获欢迎。编者注:IoA是指正在发生的行为指标,IOC则是指已经发生的入侵指标。

基于入侵指标(IOC)的检测

IOC不仅仅包含哈希、IP地址和域名,还有很多可以作为取证的数据,帮助于安全分析师监测系统是否存在潜在恶意活动的迹象,如:

- HTML响应包大小

- 异常DNS请求

- 计划外系统补丁

- 突然的系统文件更改

- 数据库读取量增加

- DDoS迹象(过度请求)

- 不匹配的端口应用程序流量

- 访问外网的异常流量

- 本不该存在的数据集

入侵指标有着危险信号的作用,辅助检测攻击的早期迹象。然而,仅仅有一个常见IOC的静态列表,并在此基础上定期运行检测规则是不够的。网络攻击的复杂性不断增长,因此必须跟踪新出现的指标,并确保适当的检测规则到位。

一个新的IOC既可能简单的像元数据中的某个元素,也可能复杂如一段注入的代码,而这些代码处于数以PB计且不断流动的日志数据中,可以想象它识别起来的困难程度。网络安全专业人员需要寻找各种IOC之间的关联性,分析并跟踪攻击前后的事件,以形成有效的检测策略。

基于行为的检测(IOB)

虽然IOC很适合进行回溯性分析,但这些指标的寿命很短,SOC分析人员希望依靠的不仅仅是之前的攻击证据,因为这些攻击在检测到后不久就会失效。而且,即使进行了回溯,高级威胁依然存在。这就是为什么需要基于行为的检测来发现不太明显的入侵迹象,或者说基于UEBA(用户和实体行为分析)的威胁追踪可明显增强对潜在风险的发现能力。行为一般包括:

- 文件类:下载、上传、创建、删除、保存、更改

- 帐户类:创建新帐户、更改密码、登录和注销

- 邮件类:发送或转发电子邮件、自动化电子邮件、发送附件

- 网站类:访问页面、发送请求、发送附件、发送消息、使用工具

- 系统管理:运行查询、访问存储的数据、执行代码、导出结果

所有基于行为的检测不仅应该被编写和收集,还应该在特定的上下文中进行分析,以确定行为的意图。并且要长期的跟踪通用的行为,以查看是否发生任何可疑的变化。除了实时监控系统外,IOB还有助于预测未来,并预测安全措施改变后的结果,例如,如果公司禁用USB等外部存储设备,会发生什么。

然而,在编写基于行为的检测规则时,安全分析师需要非常小心,以避免出现高误报率,因为行为规则往往更容易受到噪声的影响。这就需要经验丰富的分析人员,并往往需要采用不同的分析方法。原因非常简单,只有这样才能更好的检测未知威胁,这些威胁不会体现在情报来源中,更不用说IOC了。

结论

总的来说,威胁追踪是一个复杂的过程,需要使用一些特定的工具、系统和方法来实现高效运作和及时响应。成功的威胁捕手应该通过网络的充分可见性、情报的利用、新规则的创建,保持对攻击者领先者一步。

具体到选择IOC还是IOB,当然不是择其一,而是都要用。IOC涵盖基本的安全需求,而IOB则用于满足更高的安全需求。