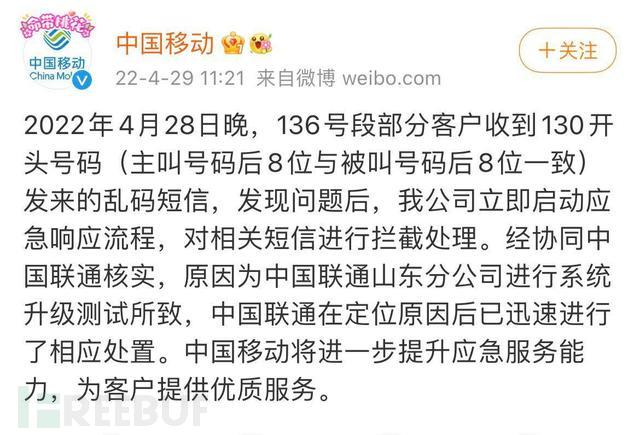

4月28日,有不少网友表示收到一条奇怪的短信,短信内容是“123456789...”一连串的数字内容,发送短信的号码只跟自己的号码差一位数。

4月29日,中国移动官方微博回应称:2022年4月28日晚,136号段部分客户收到130开头号码(主叫号码后8位与被叫号码后8位一致)发来的乱码短信,发现问题后,公司立即启动应急响应流程,对相关短信进行拦截处理。

经协同中国联通核实,原因为中国联通山东分公司进行系统升级测试所致,中国联通在定位原因后已迅速进行了相应处置。

虽然这是一次乌龙事件并非是由网络攻击引起,通过应急服务处理得到了妥善的解决,但显然这并不意味着我们应该对通讯安全放松警惕。事实上在通讯行业,一直存在着一些亟待解决的顽固漏洞,比如今天文章的主角SS7漏洞,就是其中之一。SS7漏洞堪称通讯行业的“核弹级漏洞”,t它信行业付出了许多代价,可允许攻击者窃取用户的通话和短信。

更有意思的是,这个漏洞虽然存在已久,但是却一直在被攻击者利用。那么,今天咱们就再聊聊这个神奇的SS7漏洞。

SS7漏洞由来已久

SS7漏洞最早被披露出来是在1998年的欧洲电信标准协会(ETSI)文档中,报告认为“SS7 中缺乏足够的安全性,移动运营商需要保护自己不被黑客攻击。如有疏忽,可能导致网络停止或无法正常运行”。

而SS7漏洞广为大家熟知则是在2014年。4月,在美国CBS电视台一档名为《60分钟》的新闻节目中,主持人向观众公开展示了通信行业一个核弹级漏洞,即SS7漏洞:在美国国会议员Ted Lieu的同意下,两名德国安全研究实验室安全研究员成功监听了议员跟他人的通话,并且还可以追踪到他的确切位置。

节目一经播出立刻引发了美国民众对于SS7漏洞的担忧,有议员借此呼吁召开国会听证会讨论SS7漏洞的问题,联邦通信委员会(FCC)也表示计划就此问题进行审查。

此时,人们不禁回想起2014年2月爆发的美国驻克乌兰大使泄密事件。有人认为,之所以驻乌克兰大使和美国国务卿助理的通话会被公布在YouTube上,很有可能是因为有人利用SS7漏洞进行了窃听。而后乌克兰政府发布的一份报告进一步证实了这一猜想,同时指出录音数据被发送到俄罗斯,很有可能已经“泄密”。

同年,在德国召开的第地31届Chaos通信大会上,两位安全专家在主题演讲中着重强调了SS7漏洞,呼吁企业和组织重视该问题,Positive Technologies公司也在12月发布了相关研究的报告。

此后,SS7漏洞一直被攻击者肆意利用,窃取他人通话记录或短信验证码,并以此为跳板发起更层次的网络攻击,给很多企业和组织造成严重的影响。

例如在2017年,德国移动电信运营商O2电信公司承认,其部分用户由于SS7协议漏洞被黑客劫持了2FA短信验证,导致用户银行卡账户被盗。攻击者在午夜发起了这次攻击,不少用户在熟睡中损失了大笔钱财。

2020年,某位举报人还曾向媒体举报,沙特阿拉伯三大运营商正利用全球移动通信运营网络SS7协议漏洞,对处在美国各地的沙特公民进行电话追踪定位,而且其此举的频率竟高达每小时2-13次。从获取的数据来看,仅在过去4个月的时间里,就有数百万沙特公民手机被追踪。

同样是在2020年,Positive Technologies公司的网络安全专家们再次披露称,一项全新的网络攻击活动正在利用SS7漏洞,通过该漏洞,攻击者可冒充移动用户并接收本应发给他人的信息。在概念验证演示环节,攻击者只需要一台廉价的Linux笔记本和一套SDK就可以拿到至关重要的验证码。

时至今日,SS7漏洞在很多地方依旧没有被修复。在暗网上,SS7漏洞已经成为一项服务,明码标价地售卖SS7黑客攻击或漏洞利用服务。

更为危险的是,有实际证据表明,SS7漏洞正在成为政治武器,在高度文明的今天被用于间谍活动。

2014年8月,华盛顿邮报发表了一篇文章,称监视系统制造商正向全球的政府和其它客户提供SS7访问权限,以追踪任何携带手机者的行踪。这远远超出了该信令系统最初被设计的意图,并引起了大量的对实质性隐私问题(Substantial Privacy)和商业间谍活动的担忧。像美国国家安全局(National Security Agency,NSA)这样情报机构则完全拥有这种能力。

这个故事加深了人们的一种合理担忧:流氓政府可以接入SS7,跟踪政治异见者或针对竞争国家进行间谍活动。

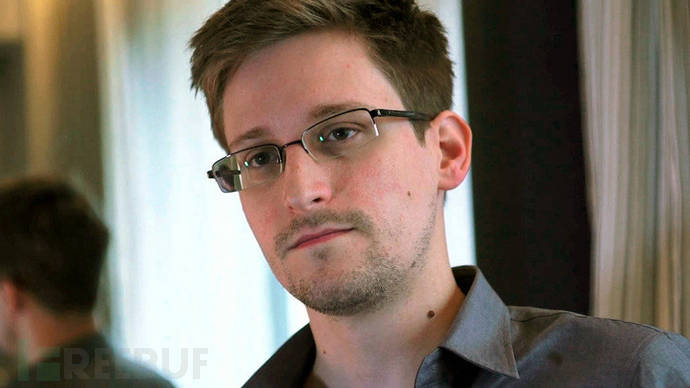

事实上,移动通讯一直都是政治交锋间的必争之地。早在2015年,美国独立新闻网站The Intercept 曾披露了一份令人震惊的文档,该文档由斯诺登提供,文档中详细介绍了美国和英国的情报人员如何黑进了著名SIM卡制造商Gemalto(金雅拓)并窃取了保护用户通话信息的关键性密匙,以监听全球手机通讯,包括电话语音通讯以及数据的传输。

而这似乎也归属于美国臭名昭著的棱镜计划(PRISM);这是一项由美国国家安全局自2007年起开始实施的绝密电子监听计划。该计划的正式名号为“US-984XN”。

棱镜"监控的主要有10类信息:电邮、即时消息、视频、照片、存储数据、语音聊天、文件传输、视频会议、登录时间和社交网络资料的细节都被政府监控。通过棱镜项目,国安局甚至可以实时监控一个人正在进行的网络搜索内容。棱镜计划也通过渗透,入侵各国基础通讯设施,达到监听的目的,通过SS7信令等,2013年10月,德媒曝光NSA窃听德国总理默克尔的手机。

因此,守护移动通讯安全,也必将成为守护国防安全的重要一环。

什么是SS7漏洞?

在介绍SS7漏洞之前,我们先要了解一下什么是SS7协议。

SS7全称Signaling System 7,是一种广泛应用在公共交换电话网、蜂窝通信网络等现代通信网络的协议。

SS7采用的是公共信道信令技术,也就是带外信令技术,即为信令服务提供独立的分组交换网络。北美以外SS7通常被称为C7.SS7 最早是为电话呼叫控制应用而设计的。自从它们被开发以来,SS7 应用已经有了巨大的扩展。当前SS7 的功能包含了数据库查询、事物处理、网络操作和综合业务数据网络(Integrated Services Digital Network,ISDN)等。

目前,世界许多电信运营商(如AT&T和Verizon)都在使用该协议。SS7被用于设置漫游,以便能在所属运营商范围之外也能拨打电话收发短信。域外运营商会通过SS7向所属运营商发送获取手机唯一ID的请求以便跟踪手机,还会请求手机通信被重定向到它的网络以便投递呼叫和短信。

但是,SS7存在一个由来已久的弊端——任何能登入SS7网络服务器或网关的人(包括全世界数百家电信公司在内),都可以向电信公司发送位置漫游和重定向请求,电信公司多半会遵从请求。

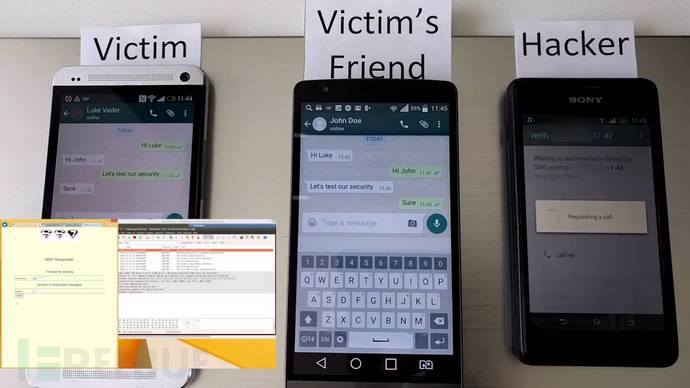

这就使得攻击者可以远程窃听立法者、公司高管、军方人员、激进分子和其他人士。通过劫持你的短信和通话,攻击者也就能够获取Gmail和其他服务通过短信发送的双因子身份验证登录码。已经知道用户名和密码的攻击者就能在你收到之前拦截验证码,登录你的账户。

(SS7漏洞甚至可用于劫持Telegram加密对话)

而谁可以登入SS7呢?全世界数百家电信公司都可以。政府情报机构也可以访问这一网络,无论电信公司允许与否。商业公司也可以将SS7电话追踪服务售卖给政府和其他客户。有能力收买电信员工的犯罪团伙同样可以使用SS7,攻破了有漏洞的SS7设备的黑客也行。

常见的SS7漏洞利用场景

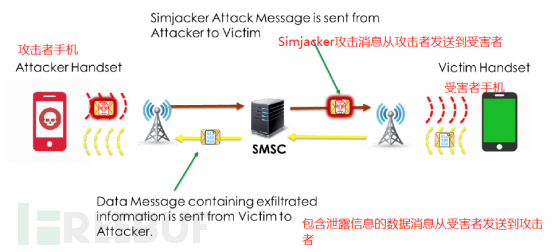

1. 窃取短信验证码

某知名安全研究团队表示,SS7漏洞最常被利用的场景之一就是拦截短信中的一次性双因素认证令牌(验证码)。具体来说,攻击者可在虚假的MSC(移动交换中心)上注册受害者 MSISDN(移动号码),受害者运营商的 HLR(归属位置寄存器)作为 MSISDN、运营商和 SMS 服务中心的一种电话簿( SMSC) 将为受害者的 MSISDN 设置新位置。

当受害者银行向他们发送双因素身份验证令牌时,MSC 将 SMS 传输到 SMSC,真正的 MSMSC 向受害者运营商的 HLR 询问受害者的位置,HLR 回复攻击者操作的 MSC。真实运营商的 SMSC 将 SMS 传输到攻击操作的虚假MSC,因此攻击者可以获得受害者的验证码,从而可以进行转账等操作。

2. 窃听或拦截通话

既然可以窃取短信验证码,那么攻击者自然也可以窃听或拦截通话。攻击者可以使用欺骗过程的第一部分将受害者来电重定向到VoIP提供商或他们自己的IP-PBX(例如 Asterisk),并像处理任何VoIP来电一样处理来电。

第一种做法就如同前文德国研究人员窃听美国议员电话那样,从德国向澳洲的运营商发出了将某位政客语音信箱重配置成转发给该研究人员的请求,就可以轻易完成攻击。

第二种做法是滥用重写拨出号码功能。举例说明一下,如果你正在国外,拨打手机联系人中的号码,重写功能会识别出这是一个国际电话,并自动附带上国别区号。

第三种做法是利用了手机不接电话或短信时通常不会和网络通信的特性。此时攻击者可以骗你的运营商说你正在德国,任何发往你手机的通信都应重定向到德国。

3. 时刻追踪用户的位置

有许多免费或付费的清晰网络服务允许一些基本的 HLR 查找服务,这些服务都不需要提供移动用户的确切位置,但是它们在一定程度上允许一部分人查看 MSISDN 是否正在漫游,分配给其归属运营商,活动或停用。

攻击者可以通过登录SS7服务器获取目标手机中与漫游相关的所有信息。具体而言,利用上述SS7协议漏洞,登录SS7服务器后,以核实漫游账单为由,向电信公司发出了一个“提供用户信息”(PSI)的请求,根据返回数据,即可拿到监控目标地理位置等在内的系列隐私信息。

出于精准核实的功能需要,“提供用户信息”(PSI)请求在对手机设备定位的精确度上可以在几百米范围内。这也代表着,攻击者拿到的定位信息也极为精准。可以说,通过SS7漏洞,实现大规模地理位置追踪监控绝对具有相当高的可行性。

结语

那么,问题来了,一个不安全的SS7协议为何使用了如此之久?

有专家曾指出可以设置自动化的防火墙和过滤器来解决这一问题,但势必对正常通信造成影响,因噎废食自然是不可取。同时,想要改进这一问题就需要对整套系统进行修改,设置一系列的规则,无疑会加大企业的投入,且这份投入将会是持续性的,这也是很多企业没有下定决心解决该问题的原因。

美国也曾推动SS7漏洞修复工作,但最终却也未能如愿。在2016年,美国国家标准与技术局(NIST)同样不再建议在双因子身份验证中使用短信了,就是因为考虑到了利用SS7攻击的可能。

毕竟,做好安全的最终目的是为了让企业业务更好、更快的发展,而当安全的负担过于沉重时,视而不见或主动规避就会成为第二选择。

就目前而言,想要在2/3/4G中解决SS7漏洞几乎不可能,不过随着5G技术的不断发展和成熟,或可有办法根治这一难题。