数字化是一把双刃剑。企业面临的最大安全挑战之一是在其不断扩大的网络边缘提供一致的保护。每一个新的优势都扩大了潜在的攻击面,网络犯罪分子很快就会将这些新的攻击载体作为攻击目标。在过去两年中,人们看到袭击事件急剧增加,尤其是勒索软件。其中很多都是通过网络边缘不太安全的接入点发生的。

保护不断扩展的网络边缘所面临的部分挑战在于,网络的扩展速度超出了传统安全的适应能力。大多数现有的安全策略都是围绕隔离点产品构建的,这些产品旨在保护可预测的静态网络环境——这意味着当它们保护的网络处于不断变化的状态时,它们很难保持一致的安全性。网络犯罪分子渗透网络所需要的只是突破安全不足的边缘,然后利用网络中的隐含信任寻找要窃取的数据和要破坏的系统。

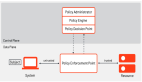

需要的是一种自适应边缘安全策略,无论在何处或何时部署新边缘,即使底层基础设施或连接元素发生变化,也能提供一致的可见性和控制。零信任边缘融合了网络和安全性,以创建一个集成的保护框架,可以确保在每个边缘进行一致的策略部署和实施。这包括授予对应用程序的明确的、按会话访问的权限,并结合对用户身份和场景的持续验证,无论网络扩展和发展的速度如何。

与大多数安全策略一样,实施零信任边缘说起来容易做起来难。但对于那些希望在不影响安全性的情况下拥抱数字加速的企业来说,零信任边缘策略至关重要。为了简化确保企业提供一致保护,并消除网络边缘的薄弱环节的过程,需要遵循以下五个步骤。

步骤1.收集身份验证工具

收集建立零信任边缘所需的零信任访问身份验证工具。其中包括零信任网络访问(ZTNA)、安全SD-WAN、下一代防火墙(NGFW)和包含入侵检测系统(IDS)和入侵防御系统(IPS)的安全Web网关(SWG)、沙箱、云访问安全代理(CASB)和网络访问控制(NAC)。这些工具允许任何用户或设备,无论位置如何,在访问任何连接的资源(无论是在内部部署还是在云中)之前,都可以进行适当的身份验证和检查。

这里的关键是互操作性。使用这些工具应该提供网络范围的可见性以及端到端的一致监控和执行,即使对于需要跨越多个环境的应用程序和工作流也是如此。这些工具应该通过单一供应商进行整合,或者通过使用开放标准和API的通用框架进行集成,最好是在一个单一的、普遍可部署的平台上,以确保无缝通信、协调和执行。

步骤2.添加安全控制

安全控制需要同时托管在内部部署设施和云平台中,这样每个用户都可以在任何设备上的任何位置进行身份验证。虽然云平台和基于云的网络需要不同的工具,但它们仍然需要作为一个集成系统协同工作。这可确保用户受到保护,无论是在内部部署设施、家庭办公室还是在他们之间旅行。除了协同工作之外,这些工具还需要支持与底层网络的融合,以便保护能够自动适应配置、连接或规模的变化。

步骤3.实施零信任网络访问(ZTNA)

在每个边缘和设备上实施零信任网络访问(ZTNA),以使所有用户能够安全地访问内部部署和基于云的应用程序。最终用户设备上的零信任网络访问(ZTNA)客户端提供安全连接,并结合按会话身份验证和持续监控来检测和响应异常行为。零信任网络访问(ZTNA)解决方案也应作为边缘安全解决方案的一部分实施,因此身份验证和实时流量检查可以成为安全访问和身份验证过程的无缝部分。由于用户体验至关重要,下一代防火墙(NGFW)还应该能够以线速检查加密流量,包括流式视频。

步骤4.保护远程用户

远程用户应被引导至基于云的安全性,例如防火墙即服务(FWaaS)和安全Web网关(SWG),以便在访问SaaS应用程序时提供安全的互联网访问。远程用户还可以使用云交付的零信任网络访问(ZTNA)强制访问数据中心中的私有应用程序。零信任网络访问(ZTNA)和安全Web网关(SWG)可以与云访问安全代理(CASB)合作,为远程用户监控和执行策略,无论他们是在家办公还是在不同地点之间旅行。但是这些解决方案需要集成到更大的安全架构中,以便可以集中部署和协调策略,并且可以共享和关联网络事件以保护所有边缘。

步骤5.控制云应用程序访问

安全SD-WAN是控制从本地位置(包括数据中心、园区环境、分支机构和零售位置)访问基于云的应用程序的基础技术。与传统SD-WAN不同,安全SD-WAN包括一整套企业级安全性,网络和连接功能作为统一的解决方案运行。本地安全对于网络分段部署也很有用,以防止威胁横向移动。通过将SD-WAN与其他本地访问和安全工具部署在同一平台上,企业可以建立和维护一致的安全和网络策略,而无需管理多个控制台或解决方案之间的问题。

零信任边缘

用于保护不断扩展的网络边缘的零信任边缘方法有助于确保无处不在的安全和网络的关键融合。借助零信任边缘架构,安全性可以无缝适应底层网络基础设施的动态变化,包括连接性,同时基于用户身份和场景提供对应用程序的访问。零信任边缘扩展了企业级安全性,并为远程工作人员提供了精细的访问控制,提供对他们所需的应用程序和资源的安全访问,无论他们是在内部部署设施还是通过云平台访问资源。