近日,有研究显示,一个从事加密挖矿攻击和分布式拒绝服务(DDoS)攻击的威胁组织或与一个名为Enemybot的新型僵尸网络或有关,该僵尸网络自上个月以来就一直被观察到有奴役路由器和物联网设备的行为。

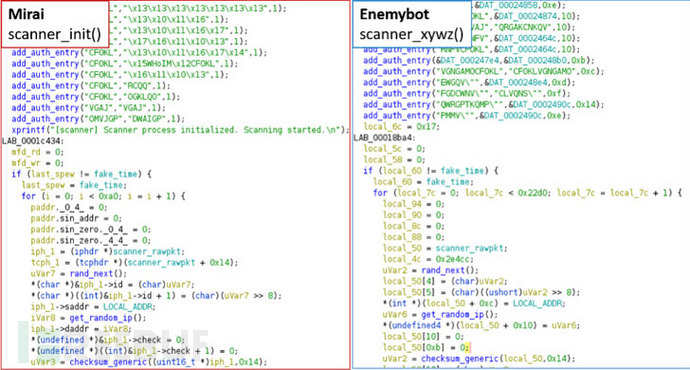

Fortinet FortiGuard全球威胁研究与响应实验室在本周发布的一份报告中对Enemybot进行了描述:“该僵尸网络主要源自Gafgyt源代码,进一步观察后可以发现,它同时借用了Mirai原源代码中的几个模块。”

研究者们普遍认为,该僵尸网络出自一个名为 Keksec(又名 Kek Security、Necro 或者FreakOut)的攻击团伙之手。其实这此之前,该团伙就已被指控与多个僵尸网络有关联,例如 Simps、Ryuk(注意请不要与同名的勒索软件混淆)和 Samael。不仅如此,这个团伙还被爆出曾有为了挖掘加密货币而对云基础设施攻击和DDoS操作的历史。

一项对恶意软件样本的分析表明,Enemybot僵尸网络主要攻击Seowon Intech、D-Link和iRZ路由器,通过感染设备增加自身的数量。该分析重点突出了Enemybot的混淆尝试,发现它会阻碍分析进程并连接到托管在Tor匿名网络中的远程服务器获取攻击命令。

Enemybot同其他僵尸网络一样,是结合并修改Mirai和Gafgyt源代码的产物,其最新版本使用Mirai的scanner和bot

killer模块进行扫描,随后会终止相同设备上竞争进程的运行。

以下是一些Enemybot僵尸网络用以感染设备的一些n-day漏洞的信息:

- CVE-2020-17456 (CVSS评分9.8)- Seowon Intech SLC-130和SLR-120S设备中的远程代码执行漏洞。

- CVE-2018-10823 (CVSS得分:8.8)- D-Link路由器中的任意代码执行漏洞。

- CVE-2022-27226 (CVSS得分:8.8)-影响iRZ移动路由器的跨站点请求伪造问题导致远程代码执行。

Fortinet FortiGuard实验室在报告中特别指出了Enemybot与Gafgyt_tor的重叠之处,并暗示“Enemybot很可能就是Gafgyt_tor的更新版本和‘重新命名’变体。”

有意思的是,几乎是在Fortinet FortiGuard实验室披露Enemybot僵尸网络的同时,奇虎360网络安全研究实验室(360 Netlab)的研究人员详细介绍了一个名为Fodcha的DDoS僵尸网络。2022年3月29日至4月10日期间,每日报告的活跃僵尸程序 (IP)都超过1万,累计感染总量则超过6.2万。

通过观察,奇虎360实验室的研究人员发现,Fodcha 主要通过Android、GitLab (CVE-2021-22205)、Realtek Jungle SDK (CVE-2021-35394)、数字视频录像机MVPower、LILIN以及TOTOLINK和ZHONE的路由器中的已知漏洞进行扩散传播。

参考来源:https://thehackernews.com/2022/04/new-enemybot-ddos-botnet-borrows.html