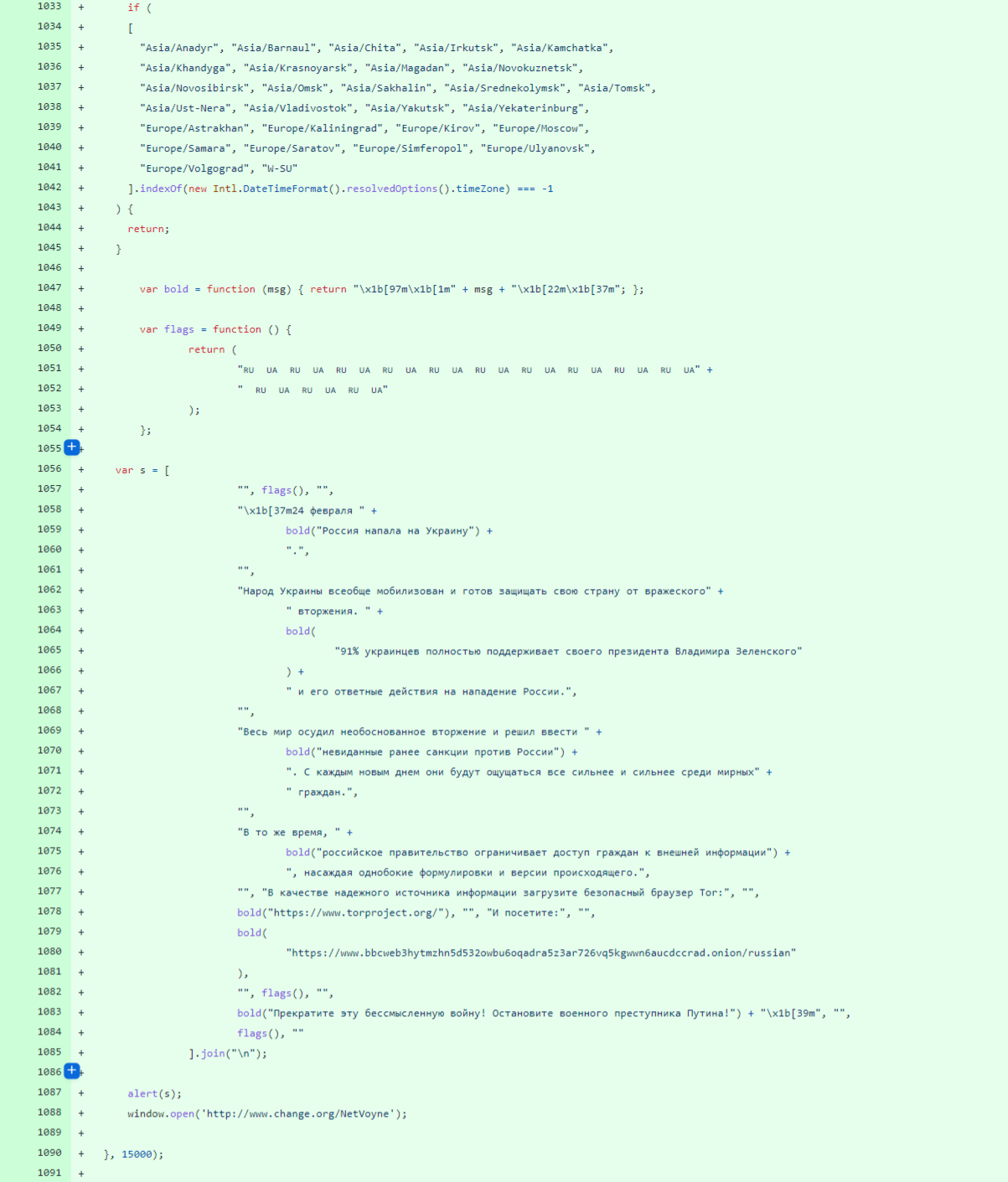

继百万周下载量的 npm 包“ node-ipc ”以反战为名进行供应链投毒后,又一位开发者在代码中加入反战元素。3 月 17 日,俄罗斯开发人员 Viktor Mukhachev (aka Yaffle) 在其流行的 npm 库“event-source- polyfill”中添加了一段有趣的代码。这段在 1.0.26 版本中引入的代码意味着:使用该库构建的应用程序,将在启动 15 秒后向俄罗斯用户显示反战消息。

Polyfill 包可以在不支持的 Web 浏览器上实现现有的 JavaScript 功能。因此,本文主人公: event-source- polyfill 包可将 Firefox 的“ EventSource ”API 扩展到其他 Web 浏览器中。目前,这个包被超过 135,000 个 GitHub 存储库使用,且每周在 npm 上下载超过 600,000 次。

与 “ node-ipc ” 清理俄罗斯用户硬盘数据的激进作风不同,该“event-source- polyfill”应用程序并不会删除任何数据或破坏应用程序,而是以文本框通知的形式敦促俄罗斯结束其对乌克兰的“无理入侵”,并劝诫俄罗斯平民提防“片面”新闻,寻求可靠的新闻来源,比如 BBC 的 Tor 网站(...)。在文本框通知结束后,最后一行代码还会将用户引导至 Change.org 反战请愿书 。

而有趣的是,在上次的 “ node-ipc ”包投毒事件中,网友一边倒地谴责 node-ipc 作者,说这是对整个开源社区的信誉的“巨大损害”。相比之下,这次 event-source- polyfill 包的新版本恶意代码虽然也引发了剧烈讨论,但有不少人支持作者,认为这是“正义代码”,双方在 GitHub 上进一步展开了一场辩论 。

“对一些人来说,这是恶意软件,而对俄罗斯的一些人来说,它可能是有价值的信息,很有帮助。”

“对我来说,破坏意味着该行为的意图是破坏项目的原始目的。这种行为似乎与项目的原始目标不一致,所以它是卑鄙的,但它并不是真正的破坏。”