引言

随着云技术高速发展,越来越多用户正在逐步把业务迁移至公有云或私有云,云计算在带来便捷、快速和灵活等好处的同时,也改变了传统网络安全架构、带来新的安全挑战。这些安全挑战不但制约了云计算发展,也阻碍关键业务向云上迁移。

- 对于SDN网络,云内部流量、威胁不可视,虚拟机、容器间的通信均通过OverLay的网络,传统技术手段无法感知;

- 虚拟机和容器之间缺乏便捷、高效威胁隔离机制,网络威胁一旦进入云平台内部,可以肆意蔓延;

- 云安全需要适应虚拟机和容器的弹性扩展,能够动态部署和迁移。

道路千万条,安全第一条,面对云时代新的安全风险,G行一方面用安全可控的技术提升服务支持能力,保障各个业务的“安全运营”;另一方面也在积极探索零信任安全模型与微隔离技术应用的可行性。

一、零信任安全模型与微隔离介绍

零信任体系结构于2010年由时任Forrester Research首席分析师的John Kindervag开发,是一个广泛的框架,承诺有效保护企业最有价值的资产。其工作原理是假设每一个连接和端点都被视为威胁。该框架针对这些威胁进行防护,无论是外部还是内部威胁,甚至是那些已经在内部的连接。零信任网络的特性为:

- 记录并查看所有企业网络流量

- 限制和控制对网络的访问

- 验证和保护网络资源

微隔离是零信任安全模型的最佳实践,在2016年的Gartner安全与风险管理峰会上提出微隔离技术的概念,以微隔离技术为基础的安全解决方案应当为企业提供流量的可见性和监控,可视化工具可以让安全运维与管理人员了解内部网络信息流动的情况,使得微隔离能够更好地设置策略并协助纠偏。

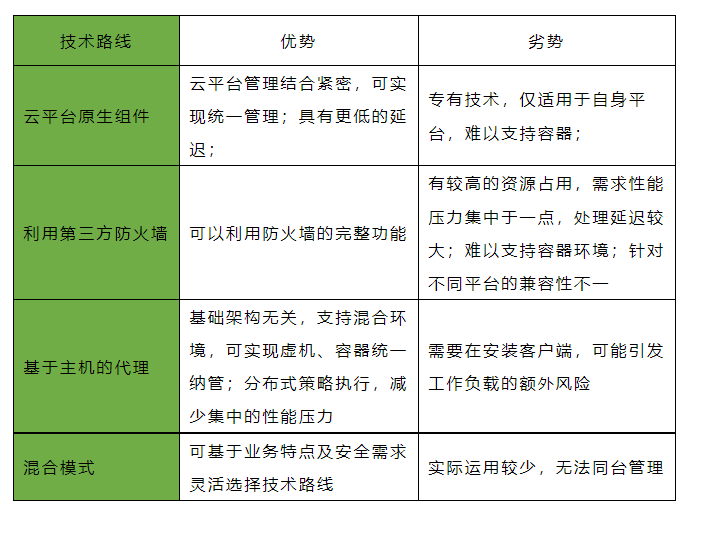

实现微隔离有以下四种技术路线:

二、自适应安全管理研究

G行全栈云基础设施种类多样、双技术栈同步建设,支持应用以虚拟机、容器和裸金属的部署方式上云,综合考虑基于主机代理的模式更适合G行全栈云安全建设需求,因此重点围绕基于主机代理的自适应安全管理方向进行研究和试用。

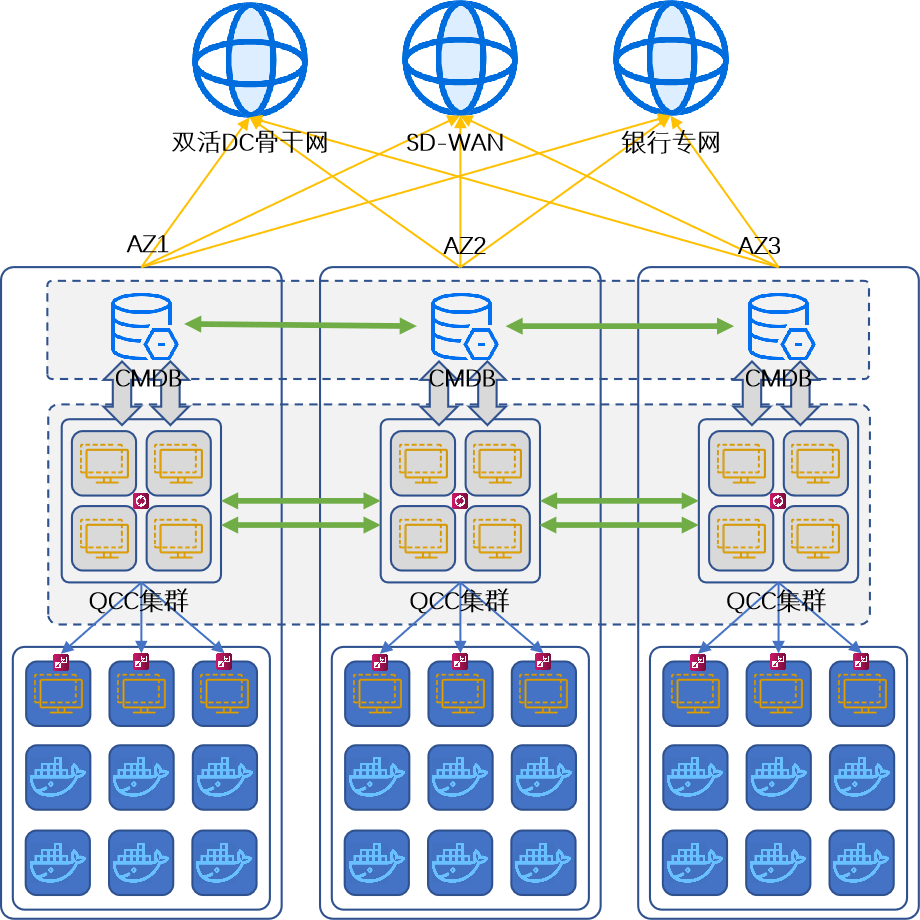

1.部署模式

自适应安全管理在管理角色上分为管理端集群(QCC集群)和客户端,在三个数据中心分别部署了一套QCC集群提供更高的可用性,各数据中心QCC仅能管理所属的工作负载。很多业务的流量是跨数据中心的,各数据中心管理者进行本地访控策略配置时,能够调用其他数据中心工作负载的角色及相关对象,满足了独立管理、全局控制的管理需求。

图1

所有的工作负载均通过客户端接入自适应安全管理平台,G行全栈云可为应用提供虚拟机和容器资源,自适应安全管理平台对虚拟机和容器工作负载的流量控制方式有所差异。

1.1 虚拟机负载

图2

虚拟机工作负载流量控制流程如下:

(1) 标识虚拟机角色:

Agent安装于虚拟机操作系统;识别系统信息,开放服务的端口,接口地址等主机信息;Agent为虚拟机生成唯一身份ID文件;QCC以授权码中的信息分配角色标签和工作组名称,并与身份ID绑定。

(2) 展现连接信息:

Agent读取工作负载的连接信息同步至QCC,由QCC生成可视化连接视图,并定时刷新。

(3) 下发访问控制策略:

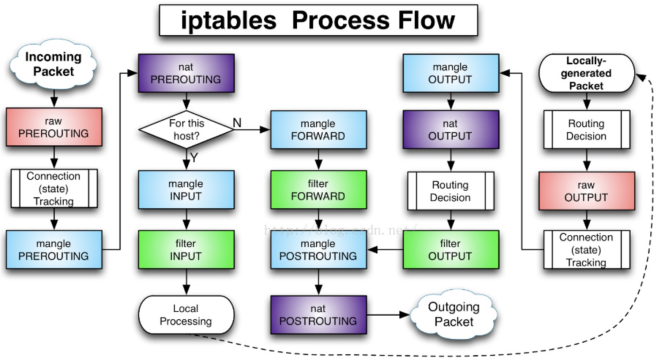

在QCC中基于虚拟机的标签、分组设定访控策略,并计算出对应的IP、Port,下发至Agent;Agent在虚拟机网络空间的IPTABLES/WFP中写入访控策略,实现虚机间的微分段。

(4) 策略自适应计算:

Agent对虚拟机状态持续监测,QCC依据虚拟机的标签、分组持续计算策略并更新下发。

1.2 容器负载

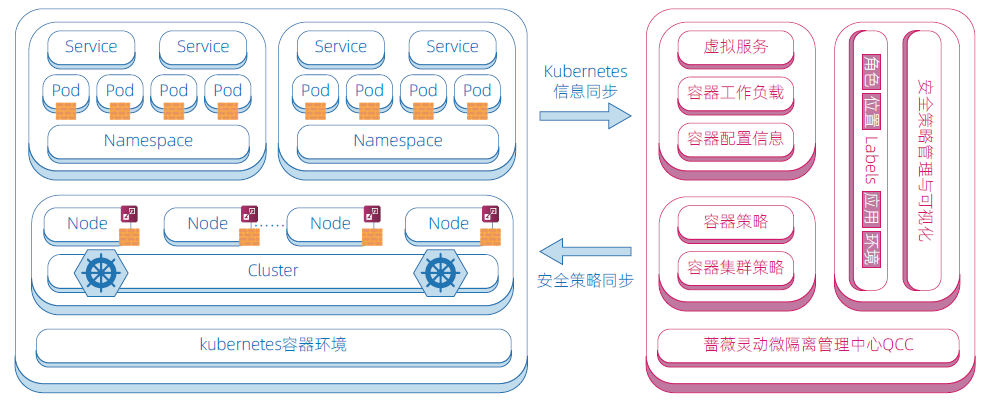

图3

容器工作负载流量控制流程如下:

(1) 标识Pod角色:

Agent安装于Node操作系统,安装命令中预设Pod的Label键值;Agent基于预设键值读取Pod的Label字段,并同步至QCC;QCC以Label为依据自动定义Pod的角色标签和工作组名称。

(2) 展现连接信息:

Agent读取Conntrack组件中的连接信息同步至QCC,由QCC生成可视化连接视图,并定时刷新;

(3) 下发访问控制策略:

在QCC中基于Pod的标签、分组设定访控策略,并计算出对应的IP、Port,下发至Agent;Agent在Pod网络空间的IPTABLES中写入访控策略(Mangle表),实现Pod间的微分段。

(4) 策略自适应计算:

Agent对Pod状态持续监测,QCC依据Pod的标签、分组持续计算策略并更新下发。

2.主要功能

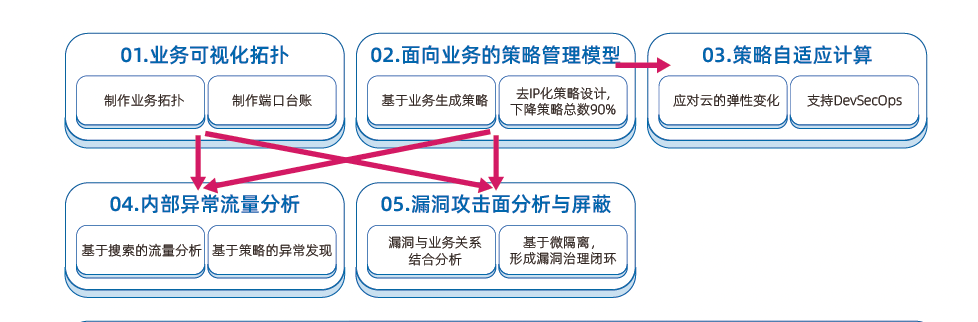

图4

业务可视化拓扑:为应对现在数据中心计算节点众多、内部流量复杂,无法有效的管理和优化的问题,自适应安全管理能够绘制出一张完整的流量模型图,对东西向流量进行清晰的展现和梳理。

面向业务的策略管理模型:提供一种独特的应用及虚拟机定义方法,并建立一套可见的、可适应的、接近自然语言的策略模型。

策略自适应计算:自适应技术能够根据数据中心内部的变化而自动调整安全策略,结合微隔离技术,能够实现自适应的端到端的精细化访问控制。

内部异常流量分析:对全流量的捕捉,能看见任意两个点的通信关系,监控所有发生过的流量,可提供对攻击的溯源、取证、符合合规性检查的能力。

漏洞分析与屏蔽:将工作负载上漏洞的风险评分与其在网络层的暴露面进行综合分析,并通过与微隔离的结合,为用户提供一种独特的漏洞攻击面分析与漏洞屏蔽方案。

自适应安全管理面向云化数据中心,能够对数据中心的内部流量进行全面精细的可视化分析和高细粒度的安全策略管理,用快速便捷的手段实现环境隔离、域间隔离以及端到端隔离。将安全能力与工作负载(workload)紧密结合起来,而不是在工作负载之外做安全,做到了与底层架构无关,实现了业务与安全同步交付。

总结

安全是相对的,是一个持续的动态过程,从来没有一劳永逸的安全,没有永远的好机制、好方法。G行全栈云安全建设紧跟技术发展,在安全机制、产品功能、运营体系等多方面进行持续改进,提供高效、便捷、可靠的安全管理能力。