对于勒索软件组织及其附属机构来说,去年是关键的一年,勒索软件成为工业领域遭受入侵的首要原因。在2021年,遭受勒索软件攻击最多的工业部门是制造业,几乎是其他工业部门的两倍。对此,Dragos在《2021年ICS/OT网络安全年度回顾》中分析了工业基础设施中勒索软件攻击的趋势。

一、针对OT的勒索软件威胁

在许多针对工业部门的攻击中,OT和IT之间的界限模糊,以及对这些系统之间的交互知之甚少,再加上远程访问的增加,因为越来越多的组织依赖远程办公的员工,增加了整体风险。虽然勒索软件主要针对企业IT系统,但在许多情况下,勒索软件确实会直接影响OT,并在集成的IT和OT环境中产生影响。

一些勒索软件运营者在攻击企业IT时会间接影响OT。一旦攻击者获得初始访问权限,就可以执行勒索软件,以在关键的企业IT系统中站稳脚跟,并可能横向进入OT系统。在破坏组织后,他们要求受害者支付用于解密文件的密钥的赎金。通常受害者几乎没有办法恢复其系统功能。

然而一些勒索软件组织专门针对OT系统。EKANS是一款专门攻击ICS的勒索软件,在2020年针对电力、石油和天然气、医疗和制药制造以及汽车行业的公司。Dragos分析了EKANS恶意软件的多个变种,发现EKANS变种能够在启动加密之前停止与ICS相关的Windows进程。

二、工业安全勒索软件趋势

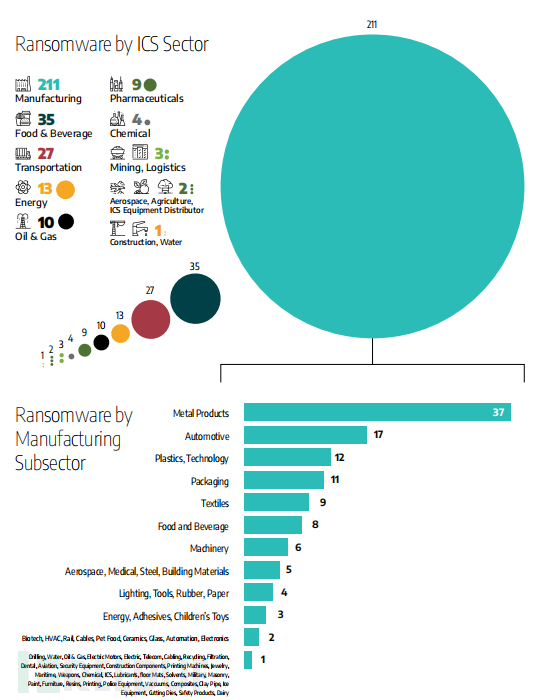

Dragos分析汇总了2021年针对ICS行业的勒索软件趋势,其中制造业占65%,其次是餐饮业11%和交通运输业8%。在制造业中,金属部件占17%,其次是汽车8%和技术6%。制造业在OT安全防御方面是最不安全的。

三、勒索软件组织

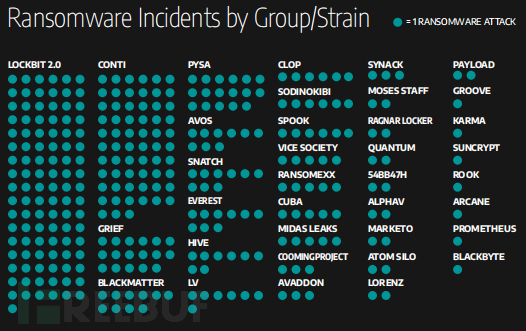

勒索软件组织Conti和Lockbit 2.0的攻击次数占总勒索软件攻击的51%,其中70%的恶意活动针对制造业。Conti可以追溯到2020年,最近确认的攻击针对的是CS Energy和Shutterfly。2021年6月,Lockbit 2.0进行了重组,现在专注于窃取数据并通过威胁勒索受害者来获取经济利益,如果受害者不支付赎金就发布泄露的数据。

根据Lockbit 2.0在暗网论坛上的一篇帖子,2021年,Lockbit 2.0声称拥有能源设备供应商施耐德电气的数据。该事件从未得到证实,施耐德电气发布的数据似乎来自之前对丹麦风力涡轮机制造商维斯塔斯的攻击。

勒索软件攻击的激增可归因于勒索软件即服务(RaaS)现象。然而另一个关键因素是,工业部门的数字化转型,以及IT和OT之间的连接性增强。Conti和Lockbit 2.0等勒索软件组织已经动员了一个地下市场,他们的开发人员将业务外包给执行攻击的附属机构。附属机构不需要高水平的专业技术知识,因为勒索软件已经开发出来,他们可以购买系统访问权限并雇佣黑客,这大大降低了进入门槛。

四、勒索软件业务日益成熟

随着勒索软件行为者的进入壁垒减少,对工业部门的财务影响越来越大。通常,勒索软件组织会威胁要在加密目标文件系统之前发布泄露的公司和个人信息,然后将信息转储到暗网泄漏站点。2021年上半年,针对ICS行业的勒索软件攻击的平均修复成本持续上升,原因包括停机时间、人员配备、设备和网络运营中断、失去商机以及支付赎金。

勒索软件组织DarkSide现已更名为REvil,为客户服务提供实时聊天支持,并在宣布关闭业务之前至少获得了6000万美元的收入。勒索软件组织正在投资他们的业务,资助研发,随着勒索方法变得越来越极端,研发正在推动其行业。

勒索软件趋势可能会继续发生变化,随着组织进行改革,重新确定优先级顺序,以及执法部门会追踪勒索软件并将其离线。随着勒索软件组织的解散和改革,勒索软件变种混合在一起,并且更有可能在2022年开发出更多具有ICS/OT功能的变种。

五、趋势预测

Dragos评估,勒索软件将继续破坏工业运营和OT环境,无论是通过将OT结束进程集成到勒索软件中、还是通过存在扁平化网络以防止勒索软件传播到OT环境中,或者通过运营商关闭OT环境作为预防措施,同时试图阻止IT勒索软件传播到OT系统。

Dragos评估,国家支持的攻击者可能利用勒索软件来掩盖其替代行动、盗窃知识产权(包括关键的OT示意图细节)、侦察目标网络、以及ICS网络杀伤链的其他第一阶段组件。

最后Dragos表示,勒索软件攻击者的勒索技术将继续提升,因为攻击者会使用任何手段来追索赎金。