众所周知,5G时代,迎接我们的是一个万物互联的世界。随着物联网的不断发展,越来越多的设备需要接入5G网络,但这也意味着这些设备将会成为被不法分子攻击的潜在目标。你可曾想过,在物联网时代,病毒有可能感染正在行驶的汽车,感染正在使用的智能家居设备....当海量终端通过传输网接入核心网时,谁来保证5G核心网(5GC)的安全?

5GC威胁分析

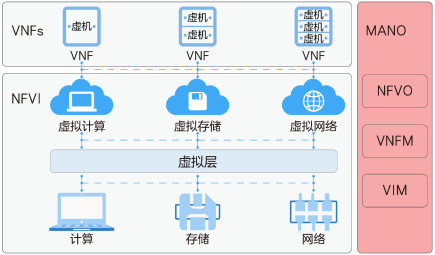

上述场景也许只是5GC安全威胁的一个缩影。5GC基于云化架构,通过引入虚拟化技术实现了软件与硬件的解耦,并通过NFV技术,将虚拟化网元部署在云化的基础设施上,不再使用专有通信硬件平台。因此,原先认为安全的物理环境已经变得不安全。

- 在基础设施层(NFVI),除了传统的物理安全隐患,虚拟化的安全威胁更值得注意,例如病毒木马攻击虚拟化云平台、滥用虚拟资源、恶意破坏虚机及镜像等。

- 在网元功能层(VNFs),存在非法用户接入网络、对网元间通信数据的监听和篡改、针对漫游用户的流量欺诈等攻击。

- 在管理和编排层(MANO),存在针对管理平面的安全威胁,包括非法用户访问、内部人员的恶意操作、权限滥用攻击、个人数据隐私暴露等。

既然5GC存在诸多潜在的隐患,不法分子或者黑客岂不是可以肆意妄为?No way!

5GC安全架构

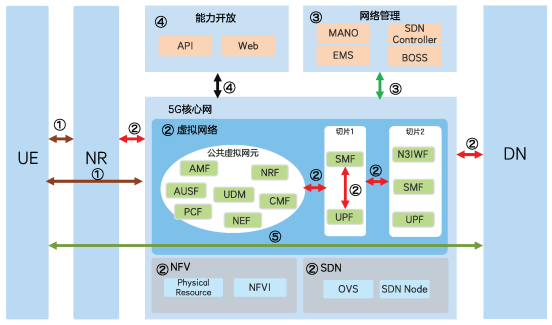

针对上述威胁,提出了基于5G安全规范的5GC安全架构。

这个安全架构看上去挺复杂啊!

接下来,小编就带你从如下5个层面解读5GC安全架构。

如果把5GC网络比作全国的公路网,网络中的数据比作通行的车辆。我们可以简单地将5GC安全架构的几个层面简单地做个类比。

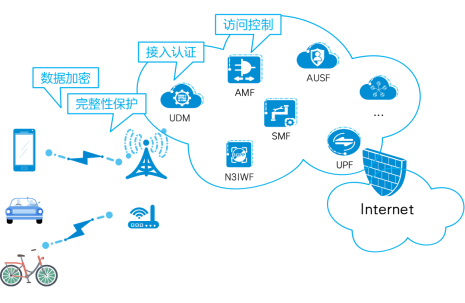

(1) 接入安全

接入安全就像车管所负责车辆年检,只有符合安全要求的车辆才能上路。类似地,当各类用户设备(UE)通过基站(NR)接入5G核心网时,5G核心网会对用户设备进行接入认证、访问控制等,并在数据传输过程中进行数据加密和完整性保护。

在5GC系统中,通过双向认证方式,确保接入设备接入真实安全的5G核心网,杜绝接入“假基站”,同时通过UDM和AUSF对接入设备进行鉴权认证。对于3GPP接入和非3GPP接入,采用统一的接入流程和认证方式,并支持EPS-AKA、5G-AKA、EAP-AKA’等多种不同的认证方法。5G鉴权过程增强了归属网的控制,防止拜访网中可能存在的欺诈。

(2) 网络安全

5GC网络通过划分不同的网络平面,传输不同类型的数据,从而实现网络安全。某一网络平面的数据不会跑到其他网络平面。这就类似于城市之间有高速公路和国道省道、城市内部有BRT专用车道,体现了分类管理的价值。

(3) 管理安全

管理安全就像交通管理局提供的功能:管理交通并服务于广大车辆。不同区域的交警负责所在片区的交通安全。类似地,5GC NF通过MANO进行管理和编排。MANO支持分权分域的安全管理场景。

- 分权管理:为不同级别的用户提供不同的操作权限,以达到可见/不可见、可管理/不可管理的目的。在系统中,权就是操作集,系统有默认的操作集,包括安全管理员、管理员、操作员、监控员、维护员,也可以自定义操作集。

- 分域管理:集中控制节点的数据或操作维护功能,按管理域,划分成多个虚拟管理实体,实现不同域的用户管理。系统支持地域(行政区域)、业务域(厂商、专业、网元类型)、资源池(资源池以及资源池下的租户)的域维度。

(4) 能力开放安全

5GC支持网络能力开放,通过能力开放接口将网络能力开放给第三方应用,以便第三方按照各自的需求设计定制化的网络服务。能力开放安全着眼于开放接口的安全防护,使用安全的协议规范。当第三方用户设备通过API接入时,需要进行认证。

(5) 数据安全

5G时代的数据具有数据量大、数据种类多、暴露面广等特点,因此建立5GC数据安全体系从而保护5G数据的安全性显得至关重要。5GC数据安全体系基于数据最小化、匿名化、加密传输、访问控制的数据保护原则建立。

服务化架构安全

由于5GC采用服务化架构,针对全新服务化架构带来的安全风险,5GC安全架构采用完善的服务注册、发现、授权安全机制来保障服务化安全。

- 在NF注册和发现流程中,NRF和NF间采用双向认证方式。在NRF和NF认证成功后,NRF判定NF是否被授权执行注册和发现流程。

- 在非漫游场景下,即同一PLMN内时,5G核心网控制面中的各NF之间采用基于Token的授权机制,NF业务访问者在访问业务API之前需要进行认证。

- 在漫游场景中,即不同PLMN之间的NF授权时,拜访地的vNRF和归属地的hNRF需要做双向认证。

虚拟化平台安全

虚拟化平台提供所有5G核心网NF的部署、管理和执行环境。为了实现虚拟化平台安全,Hypervisor发挥了重要作用:

- Hypervisor统一管理物理资源,保证每个虚拟机都能获得相对独立的计算资源,并实现物理资源与虚拟资源的隔离。

- 虚拟机所有的I/O操作都会由Hypervisor截获处理,Hypervisor保证虚拟机只能访问分给该虚拟机的物理磁盘,实现不同虚拟机硬盘的隔离。

- Hypervisor还负责调度vCPU的上下文切换,使虚拟机操作系统和应用程序运行在不同的指令级别(Ring)上,保证了操作系统与应用程序之间的隔离。

对于用户而言,通过配置不同的VDC,实现虚拟机之间的通信隔离。通过配置安全组,终端用户可自行控制虚拟机互通和隔离关系,以增强虚拟机的安全性。

结束语

现在,你知道5G核心网的安全是如何保障的吧。中兴通讯提出的5GC安全架构,从接入安全、网络安全、管理安全、数据安全、能力开放安全等方面,保障5GC网络安全,大大降低诸如用户设备非法接入、网元间通信数据泄露等安全威胁。此外,对于多接入边缘计算(MEC)场景,中兴通讯通过提出MEC安全架构和方案,保障MEC场景下的核心网安全。