据Bleeping Computer消息,追踪移动应用生态系统的安全研究人员注意到,最近Google Play 商店的木马渗透率激增,其中一款应用的下载安装量超过了50万次。

这些发现来自Dr. Web,在今年1月份启动的调查中,他们发现这些应用大多属于具有诈骗性质的恶意软件,通常会导致用户的经济损失及个人敏感信息的泄露。

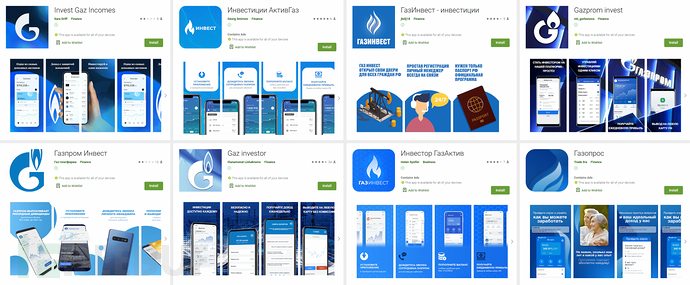

Dr. Web 的分析师在Google Play上发现的恶意应用包括加密货币管理程序、社会福利救助工具、照片编辑器、以IOS15为主题的启动器及Gasprom投资软件的克隆版。对于虚假的投资类应用,通常都会提示受害者创建一个新账户并存入资金用于交易,但这些资金只是转移到诈骗者的银行账户。其他应用则试图诱使用户注册昂贵的订阅内容。

虚假的Gasprom投资软件

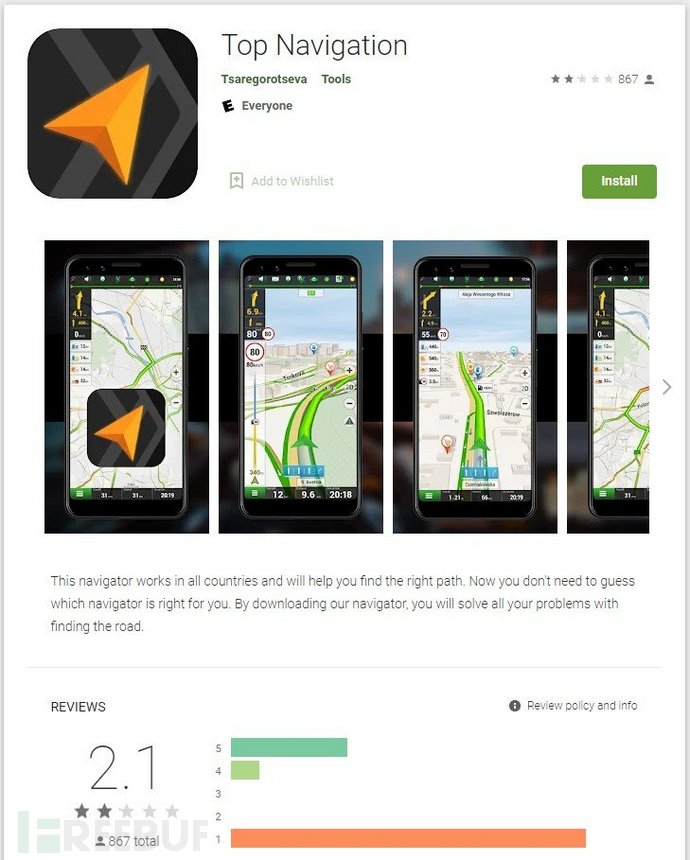

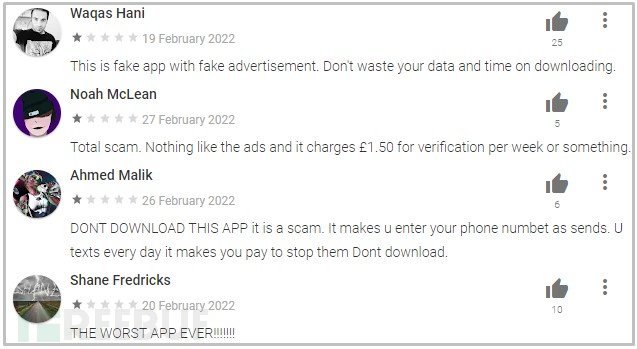

目前,Dr. Web 报告的大多数应用程序都已从Google Play商店中删除,但Bleeping Computer仍然找到了一款未被清理的恶意应用,如导航软件Top Navigation,其下载安装量超过了50万次。顺着查阅该应用的开发者Tsaregorotseva,Bleeping Computer发现了第二款恶意应用Advice Photo Power,下载量超过 10万次。

恶意导航应用Top Navigation

恶意应用Advice Photo Power

该应用下的用户差评揭示了类似于订阅诈骗的策略,通过诱骗受害者输入他们的电话号码后,加载附属服务网站并通过 Wap Click 技术启用付费订阅。

根据Dr. Web 的报告,自1月以来发现的主要威胁是名为GBWhatsApp、OBWhatsApp 或 WhatsApp Plus等非官方 WhatsApp模组的木马化版本,这些模组提供阿拉伯语支持、主屏幕小部件、单独的底栏、隐藏状态选项、呼叫阻止以及自动保存收到的媒体等原版 WhatsApp 中没有的附加功能,因而受到不少用户青睐。但在这些木马化版本中,捆绑的恶意软件会尝试通过 Flurry stat 服务从 Google Play 应用商店和 Samsung Galaxy 应用商店程序中获取通知。

此外,在对OBWhatsApp的研究中,该木马从命令和控制服务器收到的URL中下载一个额外的APK,并要求用户以OBWhatsApp更新为幌子进行安装,以此用来任意显示对话框,其特点是动态设置和远程更新的内容,使攻击者能够将用户重定向到恶意网站。

如何远离这些应用程序?首先要避免从不知名的来源下载APK,并检查用户评论,在安装时仔细检查权限请求。此外,在之后的使用中要注意检查电池和互联网数据,看是否存在异常消耗。

此外,确保定期检查Google Play Protect的状态,并通过使用知名厂商的移动安全工具增加第二层保护。

参考来源:https://www.bleepingcomputer.com/news/security/android-trojan-persists-on-the-google-play-store-since-january/