许多企业组织对零信任网络访问(Zero Trust Network Access,简称“ZTNA”)的兴趣非常浓厚,因为这是替代传统虚拟专用网络技术的一种有效方式,但是企业普遍缺乏实施方面的经验。Gartner分析师最近列出了早期采用者给出的五个优秀实践供企业借鉴,这些经验可以让企业未来应用ZTNA时变得更顺畅、更高效。

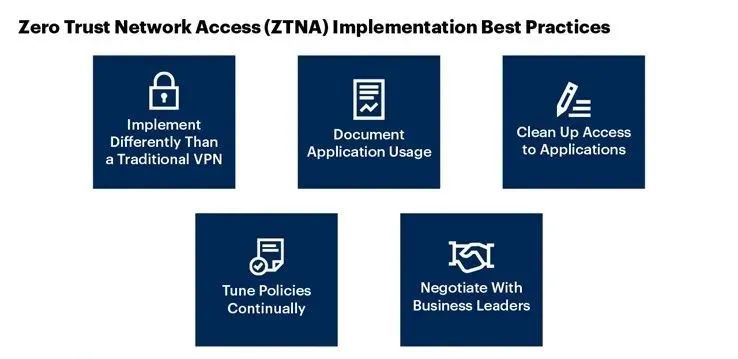

图 1. 实施零信任网络访问(ZTNA)的优秀实践

图片来源:Gartner

一、基于应用场景实施ZTNA

一些最终用户组织表示,起初他们配置ZTNA以便为用户授予访问所有应用程序的权限,这与配置传统VPN的方式相似。这种方法的问题在于,组织无法获得ZTNA的全部好处。在部署ZTNA之前,应确定ZTNA的使用场景(比如用来控制对敏感应用程序的访问或将访问权限授予承包商),并针对适当的用户组运用特定的策略。如果能迅速运用策略以限制对敏感应用程序的访问,最终用户组织将更容易受益于ZTNA。

二、提前了解应用程序的使用

许多组织往往在实施ZTNA解决方案时,才开始研究用户和应用程序之间的关系。然而一些早期采用者表示,他们在实施ZTNA解决方案之前就开始研究两者之间的关系了。比如,他们询问营销和财务等特定部门的业务负责人,以确定他们的团队在使用哪些应用程序、以及需要访问哪些承包商等。这种方法使他们能够为每个团队设定标准,并让其在部署ZTNA时可以更快地取得进展。ZTNA项目经理表示,即使拥有应用程序发现工具,在确定哪些用户需要访问哪些应用程序时也需要做大量工作,因此最好尽早开始做好这一步。

三、重新梳理应用程序的访问权限

与业务团队和负责应用程序的团队会面,以确保所有用户访问权限都是最新的。一些早期的ZTNA采用者表示,他们能够更改或消除已换工作岗位或已离开公司的用户访问权限,并终止与自己不再有业务关系的第三方(承包商)的访问权限。

四、 根据业务需求适时调整访问策略

在部署ZTNA方面有经验的最终用户组织表示,对ZTNA策略采取“一劳永逸”的做法不切实际。随着业务需求的不断变化,应适时调整远程访问策略。例如:伴随新应用程序(或季节性应用程序)的部署,ZTNA团队将需要添加新的访问策略;随着应用程序不断变化或业务负责人确定需要粒度更强或限制性更强的策略,访问策略也可能需要予以更新。ZTNA团队要有这样的观念,即要始终不断改进和完善访问策略。

五、与业务部门充分沟通

一些业务负责人可能会对迁移到ZTNA带来的用户体验变化提出异议。应向这些业务负责人表明:新的ZTNA模式比传统VPN提供更大的灵活性。基于上下文的多因子身份验证(MFA)就是一个例子。如果用户试图使用企业拥有和管理的设备来访问应用程序,可以绕过MFA。然而,如果用户试图使用个人拥有的设备来访问应用程序,就需要MFA。ZTNA解决方案天生具有更大的灵活性,可能有助于打消改用这项新技术所引起的担忧。