作者丨Mohit Shah

译者丨布加迪

策划丨徐杰承

我们都听说过许多成功的数字化转型案例。无论是大数据、物联网还是云计算,每一项技术都为众多企业做出了极大贡献。但却很少有人会去关注引入这些技术所带来的复杂性,尤其是在业务网络基础架构这一环境下。

模糊的边界将会引发安全问题。确切地说,移动互联网、云计算及其他技术的采用,让外部平台能够渗入到企业,而物联网和大数据等新兴技术需要开放和支持,这就使得外部平台能够触及企业。

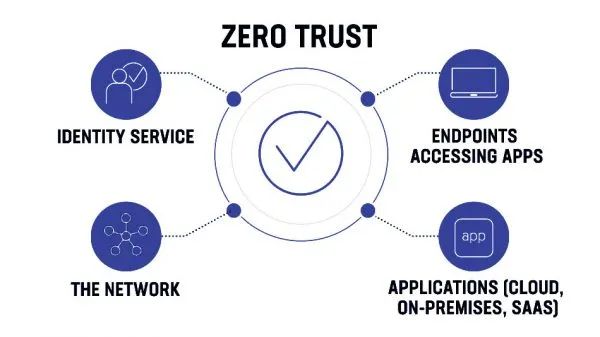

零信任架构(ZTA)是一种安全方法,它基于如下理念设计:必须验证组织边界内外的每个用户和设备后,才能授予访问权。本文介绍了零信任安全如何允许用户以流畅、安全的方式访问其应用程序,从而帮助业务实现价值。

零信任模型介绍

零信任是一种基于严格身份验证的网络安全架构。在该架构下,只有经过验证与授权的用户和设备才能访问应用程序与数据。同时,它保护这类应用程序和用户远离复杂的互联网危险。

这类模型最初是由 Forrester 研究公司的分析师提出的。随着数字化转型对企业网络安全架构带来的影响愈发强烈,零信任模型的作用也变得愈发重要。

零信任模型的基础

我们将零信任视为一种经过深思熟虑的概念,可用于构建网络安全生态系统。因此,这能表明我们在实施这种方法后想要实现的最终目标。

零信任安全模型的三大支柱:

- 关闭所有连接

防火墙等许多系统采用传输策略,数据在接受审核时被传输到接收方。在此情况下,如果发现恶意文件,则会发出通知,但通常为时已晚。零信任的用处在于,它会关闭所有连接,让系统可以在不熟悉的文件到达目的地之前对文件加以保存和分析。代理架构负责以线速检查所有流量,这包括加密流量,深度数据和威胁分析予以进一步的支持。

- 消除攻击面以降低风险频率

由于零信任,用户只需连接到他们需要的应用程序和服务,无需连接到网络。允许一对一连接,减小横向移动的可能性,并防止受感染设备盯上其他网络资源。值得注意的是,由零信任保护的人和应用程序在互联网上不可见,因此无法被跟踪或定位。

- 使用细粒度策略的数据保护

零信任使用用户标识和设备状态来智能验证访问权限。它还因基于环境(比如设备、用户、请求的应用程序和内容类型)采用特定的业务法规而受到认可。当环境发生变化(比如用户的设备或位置)时,由于策略是可调整的,因此用户的访问能力也会受到定期检查。

零信任对企业的优势

- 有效控制云和容器环境

说到迁移到云和使用云,安全专家最担心的是失去可见性和访问管理。尽管云服务提供商(CSP)近年来在安全方面取得了显著进步,但工作负载安全这个问题仍然是 CSP 和使用云的公司的共同责任。

实施零信任架构时,安全策略基于所识别的通信工作负载,并直接与工作负载相关联。因此,安全措施会尽可能贴近需要保护的资产,不受 IP 地址和协议等网络结构的影响。保护机制不仅能够适应试图传输的工作负载,而且环境变化后,依然能够保持一致。

- 降低数据泄露风险

由于零信任基于最小特权原则,因此会假设每个实体(设备、用户和工作负载)都是敌对的。每个请求都要经过审查,个人和设备都需得到确认,权限都要得到评估,之后才能建立信任。此外,每当环境发生变化,比如用户的位置或所访问的数据,这种“信任”都会进行重复审查。

由于不可信赖,通过受感染设备或其他弱点访问网络或云实例的攻击者将无法获取数据。此外,通过零信任安全方法所建立安全的网段,无法横向迁移。因而,攻击者将无处可去,所有访问都将受到阻止。

- 助力合规计划

零信任分段可用于针对特定类别的敏感数据设立边界,这包括数据备份、PCI 数据和信用卡数据。采用细粒度限制有助于受监管的信息和不受监管的信息之间保持数据的清晰分离。对于在数据泄露事件中提供过度特权访问的扁平网络设计,零信任分段解决方案提供了更大的可见性和控制性。

- 降低业务和组织层面的风险

在零信任模型中,所有应用程序和服务都被视为是有害的,除非它们的身份特征得到明确验证,否则无法通信。

因此,零信任通过暴露网络上的所有内容以及这些资产的连接方式来降低风险。由于已建立了基准,零信任还会删除过度配置的软件和服务以及定期验证每个通信资产的凭据,以降低风险。

结论

零信任架构,可以帮助你确保应用程序的安全性、适应性与可扩展性。企业必须保持零信任网络架构才能保持竞争力。无论用户和设备位于何处,零信任都能够保护企业数据,并为应用程序的快速流畅运行保驾护航。