在俄罗斯开始军事入侵之前,破坏性网络攻击袭击了乌克兰多个实体,已观察到针对未具名的乌克兰政府网络部署了一种新的数据擦除恶意软件。

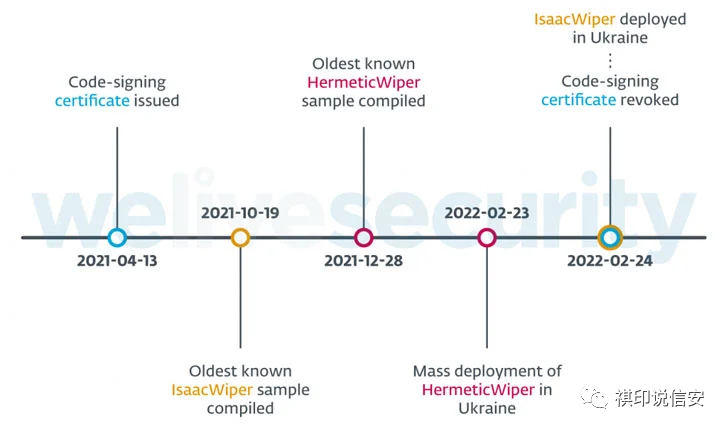

斯洛伐克网络安全公司 ESET 将这种新的恶意软件称为“ IsaacWiper ”,称该恶意软件于 2 月 24 日在一个不受HermeticWiper(又名 FoxBlade)影响的组织中检测到,这是另一种数据擦除恶意软件,2 月 23 日针对多个组织作为破坏活动的一部分旨在使机器无法使用的操作。

对至少感染 5 个乌克兰组织的 HermeticWiper 攻击的进一步分析揭示了一种蠕虫成分,在受感染的网络中传播恶意软件,以及一个充当“分散擦除器攻击的注意力”的勒索软件模块,证实了赛门铁克先前的报告。

赛门铁克认为这些破坏性攻击至少利用了三个组件:用于擦除数据的 HermeticWiper,用于在本地网络上传播的 HermeticWizard,以及充当诱饵勒索软件的 HermeticRansom。”

在对新的基于 Golang 的勒索软件的单独分析中,将恶意软件代号为“Elections GoRansom”的俄罗斯网络安全公司卡巴斯基将其描述为最后一刻的操作,并补充说“很可能被用作 HermeticWiper 攻击的烟幕,因为它的风格不成熟,执行不力。”

作为一种反取证措施,HermeticWiper 还通过用随机字节覆盖自己的文件来从磁盘中擦除自身,从而阻碍分析。

ESET 表示没有找到“任何切实的联系”来将这些攻击归因于已知的威胁行为者,恶意软件工件暗示入侵已经计划多个月,更不用说目标实体提前遭受攻击的事实到雨刷器的部署。

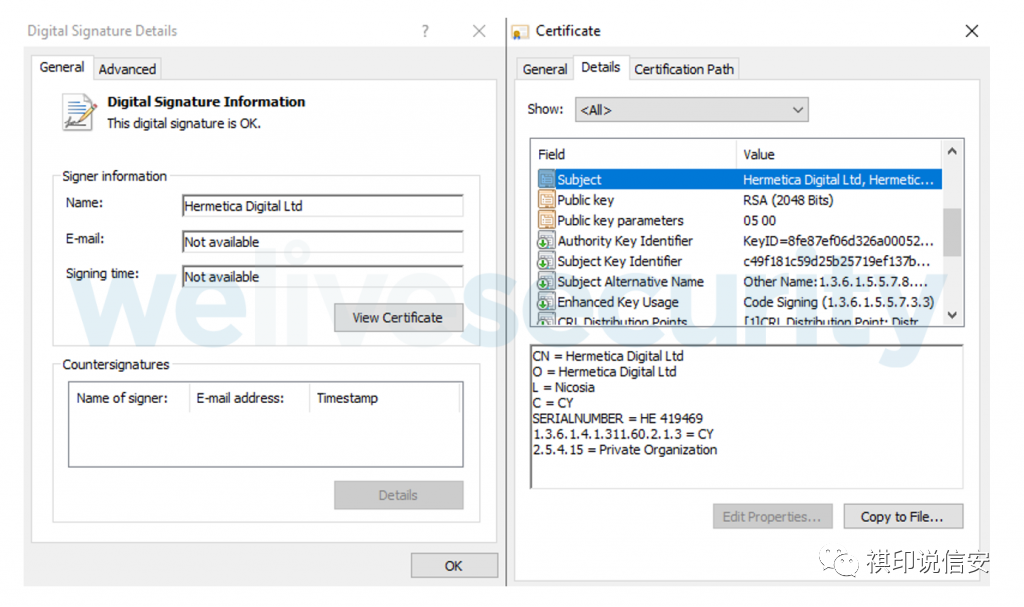

ESET 威胁研究负责人 Jean-Ian Boutin 说:“这是基于几个事实:HermeticWiper PE 编译时间戳,最早的是 2021 年 12 月 28 日;代码签名证书颁发日期是 2021 年 4 月 13 日;以及在至少一个实例中通过默认域策略部署 HermeticWiper ,这表明攻击者之前可以访问该受害者的一台 Active Directory 服务器”

同样未知的是用于部署两个擦除器的初始访问向量,尽管攻击者怀疑攻击者利用了Impacket和远程访问软件 RemCom 等工具进行横向移动和恶意软件分发。此外,IsaacWiper 与 HermeticWiper 没有代码级重叠,并且没有那么复杂,即使它在着手执行其文件擦除操作之前开始枚举所有物理和逻辑驱动器。

研究人员说:“2022 年 2 月 25 日,攻击者删除了带有调试日志的新版本 IsaacWiper。可能表明攻击者无法擦除一些目标机器并添加日志消息以了解正在发生的事情。”