日前有数据显示,黑客正在易受攻击的Microsoft SQL数据库中安装Cobalt Strike信标,以此获得在目标网络中的立足点。

这种新型攻击模式首先是由综合网络安全提供商安博士(Ahn Lab)的ASEC研究人员发现的,黑客在易受攻击的微软SQL服务器上部署Cobalt Strike信标,以实现对目标网络的初始访问,并部署恶意负载。安全性较差的Microsoft SQL数据库是他们首要攻击的目标。

攻击链启动后,攻击者会扫描TCP端口为1433的MS-SQL服务器,然后进行蛮力攻击和字典式攻击,以试图破解密码。

可以观察到,攻击者部署了可以访问服务器的加密货币挖矿工具,如Lemon Duck、KingMiner和Vollgar。攻击者通过安装开发工具Cobalt Strike来实现持久性,并使用其进行横向移动。

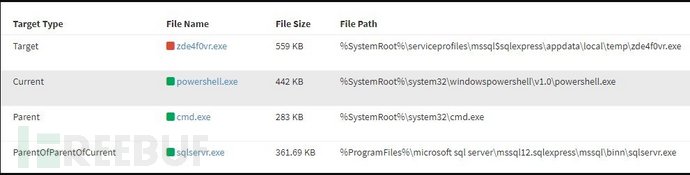

如果攻击者通过这些进程成功登录admin帐户,他们会使用xp_cmdshell命令在受感染的系统中执行。安博士最新发表的ASEC分析报告写道:“最近发现的Cobalt Strike是通过如下所示的MS-SQL进程通过cmd.exe和powershell.exe下载的。”

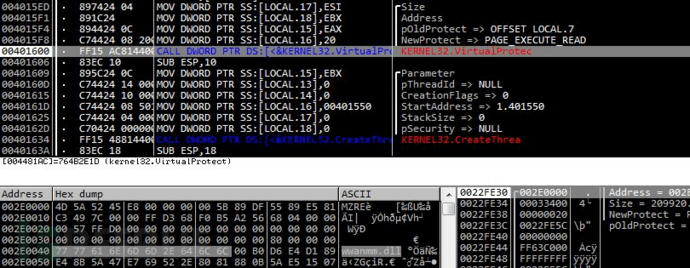

“Cobalt Strike信标被植入到合法的Windows wwanmm.dll进程中,等待攻击者发出命令。在MSBuild.exe中执行的Cobalt Strike有一个额外的设置选项可以绕过安全产品的检测,在这里,它加载普通的dll wwanmm.dll,然后在dll的内存区域中写入并执行一个信标。”报告继续分析到。“因为接收攻击者命令并执行恶意行为的信标并不存在于可疑的内存区域,而是在正常的模块wwanmm.dll中运行,所以它可以绕过基于内存的检测。”

目前尚不清楚攻击者如何控制MS-SQL服务器并安装恶意软件,但专家认为目标系统对账户凭证进行不当管理的情况是一定存在的。

此外,安博士也同时发布了对这些攻击的妥协指标,包括下载url、信标的MD5哈希值和C2服务器url等。

参考来源

https://www.bleepingcomputer.com/news/security/vulnerable-microsoft-sql-servers-targeted-with-cobalt-strike/