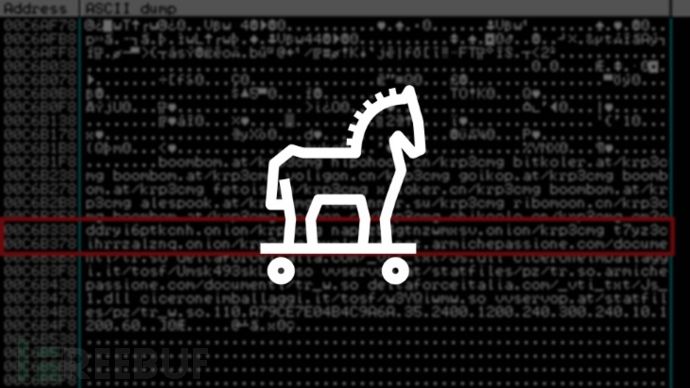

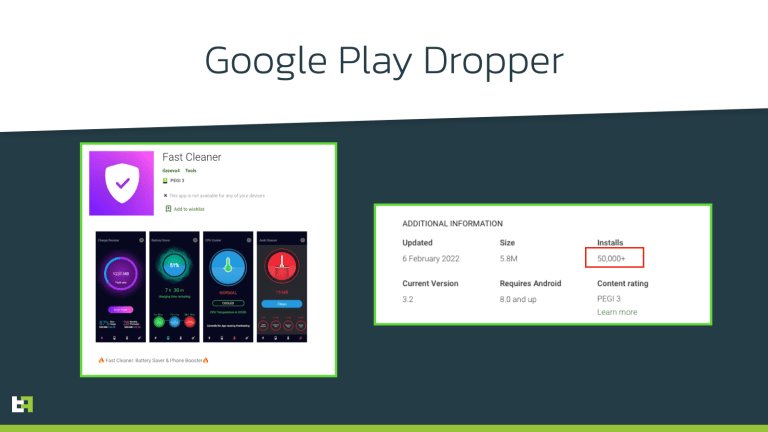

近日,来自 ThreatFabric 的研究人员发现了一种名为Xenomorph的新Android银行木马,它通过已安装超过 50,000 次的官方 google Play 商店分发。该银行木马已攻击 56 家欧洲银行,并从其客户的设备中窃取敏感信息。对代码的分析显示存在未实现的功能和大量的日志记录,这种情况表明这种威胁正在积极开发中。

详细内容

Xenomorph共享与Alien银行木马重叠,但它的功能与Alien的功能完全不同。研究人员推测,这两种恶意软件可能是由同一行为者开发的,或者至少是由熟悉 Alien 银行木马代码库的人开发的。

Alien于2020年9月被ThreatFabric发现,它实现了多种功能,允许它从226个应用程序中窃取凭据。外星人操作提供恶意软件即服务 (MaaS),并在几个地下黑客论坛上做广告。据研究人员称,Alien借用了Cerberus恶意软件的部分源代码。

ThreatFabric 指出,Cerberus 运营商试图出售他们的项目,因为由于犯罪团伙中开发团队的缺陷,恶意软件中的几个问题长期没有得到解决。解决问题的延迟使 Google Play Protect 能够检测到所有受感染设备上的威胁。Alien不受相同问题的影响,这也是其MaaS模式成功的原因

Alien 被认为是下一代银行木马,它还在其代码库中实现了远程访问功能。Xenomorph 与 Alien 一样,能够绕过 Google Play 商店实施的安全保护,研究人员在官方商店中发现它伪装成生产力应用程序,例如“Fast Cleaner”。

快速清洁器 (vizeeva.fast.cleaner) 仍可在 Play 商店中使用,对叠加层的分析显示 Xenomorph 是针对来自西班牙、葡萄牙、意大利和比利时的用户以及一些通用应用程序(如电子邮件服务)开发的和加密货币钱包。

Xenomorph 利用 由Accessibility Services 权限支持的经典覆盖攻击作为攻击媒介。

一旦恶意软件在设备上启动并运行,它的后台服务就会在设备上发生新情况时接收可访问性事件。如果打开的应用程序是目标列表的一部分,则 Xenomorph 将触发覆盖注入并显示冒充目标包的 WebView Activity。这里是触发覆盖的几个示例。此外,恶意软件能够滥用辅助功能服务来记录设备上发生的一切。在撰写本文时,收集到的所有信息仅显示在本地设备日志上,但将来只需进行非常小的修改就足以为恶意软件添加键盘记录和可访问性记录功能。

Xenomorph 显示了骗子对利用 Google Play 商店传播恶意软件的兴趣,以及他们致力于绕过 Google 实施的安全检查的努力。

Xenomorph 的出现再次表明,威胁行为者正在将注意力集中在在官方市场上登陆应用程序上。考虑到我们最近观察到 美杜莎和卡巴苏斯也在并排发行,这也是滴管和分销参与者的地下市场活动增加的一个信号。Xenomorph 目前是一款普通的 Android 银行木马,有很多尚未开发的潜力,很快就会发布。现代银行恶意软件正在以非常快的速度发展,犯罪分子开始采用更精细的开发实践来支持未来的更新。Xenomorph 处于这一变化的最前沿。