一个针对SMS电话验证帐户 (PVA) 服务的分析发现,一个基于僵尸网络的流氓网站关联了数千部受感染的安卓手机,这再次揭露了依托SMS进行账户验证的漏洞。

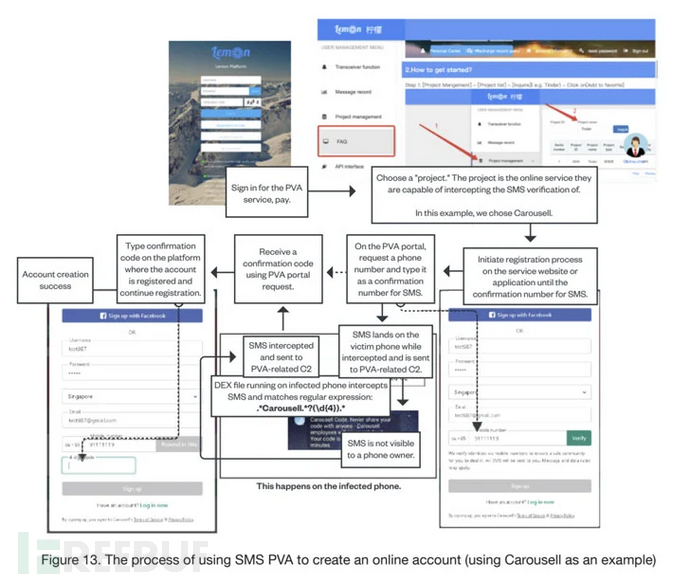

SMS PVA服务自2018年流行以来,为用户提供可在其他在线服务和平台注册的替代手机号码,并帮助绕过基于SMS的身份验证和单点登录 (SSO) 机制来验证新帐户。

趋势科技研究人员在上周发布的一份报告中表示: “黑客可以使用此类服务批量注册一次性帐户或创建电话验证帐户,以此进行欺诈和其他犯罪活动。”

该公司收集的遥测数据显示,大部分感染案例位于印度尼西亚(数量约为47357),其次是俄罗斯(数量约为16157)、泰国(数量约为11196)、印度(数量约为8109)、法国(数量约为5548)、秘鲁(数量约为4915)、摩洛哥(数量约为4822)、南非 (数量约为4413)、乌克兰 (数量约为2920) 和马来西亚 (数量约为2779)。

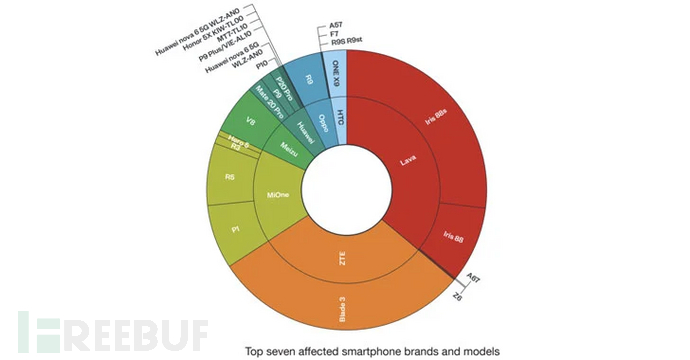

大多数受影响的设备是由Lava、中兴、Mione、魅族、华为、Oppo和HTC等原始设备制造商组装的廉价安卓手机。

下载了SMS拦截恶意软件的安卓手机提供了一项名为 smspva[.]net的特殊服务,研究人员怀疑安卓手机感染主要是利用以下两种方式:一是通过用户意外下载的恶意软件;二是通过在制造过程中预装到设备中的恶意软件,这意味着供应链环节出现了问题。

据说,VPA服务地下市场除了拥有超100 多个国家/地区的电话号码外,还通过API在各种平台上宣传“批量虚拟电话号码”以供使用。

Guerrilla恶意软件(“ plug.dex ”)就其本身而言,主要是用来解析感染安卓手机上接收到的 SMS消息,根据远程服务器接收到的特定搜索模式检查它们,然后将与这些表达式匹配的已经泄露的消息重新传回服务器。

研究人员说:“恶意软件还是比较’低调’,只收集与请求的应用程序匹配的文本消息,这可以让它秘密地长时间继续这种活动。如果SMS PVA服务允许其客户访问受感染手机上的所有消息,那么设备持有人很快就会发现这些问题。”

在用户注册的时候,在线门户网站通常通过交叉检查用户的位置(即IP地址)与他们的电话号码来验证新帐户,SMS PVA服务通过使用住宅代理和连接到所需的平台的VPN来绕过这个限制。

更重要的是,这些服务只出售账户注册时所需的一次性确认码,僵尸网络运营商在未经所有者知情和同意的情况下,使用大量受感染设备接收、检查和报告短信验证码。

换句话说,僵尸网络可以轻松访问不同国家的数千个手机号码,让犯罪团伙能够大量注册新账户并将其用于各种诈骗,甚至参与“协同造假行为”(即个人或者机构开设虚假账号,伪装成其他个人或者组织,发布虚假信息,试图操纵公众舆论的行为)。

研究人员说:“SMS PVA服务的存在进一步削弱了短信验证作为帐户验证主要手段的完整性,即存在安全风险隐患。从SMS PVA能够提供手机号码的规模来看,确保有效性的常用方法是是不够的,例如,将以前与帐户相关联的手机号码或识别属于VoIP服务或SMS网关的号码列入黑名单。”

参考来源:

https://thehackernews.com/2022/02/hackers-exploit-bug-in-sms-verification.html