研究人员警告说,威胁行为者正在劫持印度人权律师、活动家和维权者的设备,植入有罪的证据以准备逮捕他们。

这位被称为ModifiedElephant的攻击者已经从事这项工作至少10年了,现在仍然很活跃。据SentinelLabs研究人员称,自2012年以来,甚至更早,它一直在跟踪数百个团体和个人,其中一些是反复跟踪的。

操作员不是我们所谓的技术天才,但这并不重要。SentinelOne的威胁研究员Tom Hegel在周三的一篇文章中表示,高级持续威胁(APT)组织——可能与商业监控行业有关——一直在使用市场上可买到的远程访问特洛伊木马(RATs)等基本黑客工具混日子。

APT使用鱼叉式网络钓鱼来诱捕受害者,通过伪造文件传播恶意软件。

黑格尔写道,该组织首选的恶意软件包括NetWire、DarkComet和简单的键盘记录器,“它们的基础设施重叠,使我们能够连接以前长期未归因的恶意活动”。

就拿DarkComet RAT来说,它被用于政治攻击的时间至少和ModifiedElephant从事犯罪活动的时间一样长。2012年,其作者在发现叙利亚政府利用DarkComet攻击反政府活动分子后,放弃了开发和销售。

陈旧的工具

SentinelOne的威胁研究员、约翰霍普金斯大学高级国际关系学院的兼职教授Juan Andrés Guerrero-Saade通过Twitter说:“可以说,这一行动的机制是多么普通。”“恶意软件要么是custom垃圾,要么是commodity垃圾。从技术上讲,这个威胁行为者没有任何令人印象深刻的东西,相反,我们对他们的胆大妄为感到惊讶。”

事实上,ModifiedElephant使用旧的Visual Basic键盘记录器,“在技术上一点也不令人印象深刻”,黑格尔写道,并指出整体键盘记录器结构类似于2012年意大利黑客论坛上免费提供的代码。记录器甚至都无法工作了,因为到它们是“以如此脆弱的方式建造的”。

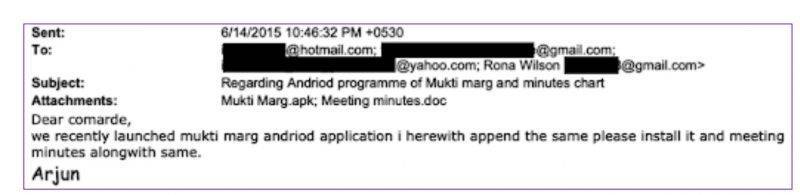

ModifiedElephant还与 NetWire 特洛伊木马一起,发送了一个Android特洛伊木马有效payload,以APK文件(0330921c85d582deb2b77a4dc53c78b3)的形式交付。Android木马试图通过伪装成新闻应用程序或安全的消息工具来诱骗收件人自行安装恶意软件。

下面是ModifiedElephant的网络钓鱼电子邮件示例,其中包括NetWire和Android特洛伊木马变种的附件。

研究人员表示,Android特洛伊木马似乎被设计成一种用于更广泛网络犯罪的多用途黑客工具。但它与NetWire同时交付的事实意味着同一个攻击者正试图针对整个范围内的受害者,从终端和移动设备上获取他们。

据SentinelLabs称,该木马使攻击者能够拦截和管理SMS和呼叫数据、擦除或解锁设备、执行网络请求以及执行远程管理:换句话说,它是一个基本的、理想的、低成本的移动监控工具包。

证据篡改

ModifiedElephant植入罪证文件的一个例子是Ltr_1804_to_cc.pdf,其中详细说明了针对印度总理纳伦德拉·莫迪的暗杀阴谋。阿森纳咨询公司的数字分析表明,该文件是警方查获的最有罪的数据之一,是通过与ModifiedElephant相关的NetWire RAT远程会话传递的众多文件之一。

根据SentinelLabs的详细报告,“进一步的分析显示ModifiedElephant是如何在大约15分钟内跨多个不相关的受害者系统执行几乎相同的证据创建和组织”。

Guerrero-Saade发推文说,如果威胁行为者篡改证据的概念听起来很熟悉,那可能是因为ModifiedElephant的策略具有优先权。

几个月前,SentinelOne报道了EGoManiac,这是一个与Octopus类似的威胁行为者,它是一个土耳其网络(例如,它的恶意软件包含土耳其语,它的诱饵是用土耳其语编写的,它的受害者是土耳其人并且与当地政治活动有关)。

在那次活动中,Arsenal Consulting的数字取证显示,在土耳其国家警察没收他们的机器之前,威胁者在土耳其在线新闻门户OdaTV工作的记者系统中植入了犯罪文件。伪造的文件后来被用作恐怖主义的证据和监禁记者的理由。

SentinelOne的黑格尔在周三的帖子中指出:“一个愿意陷害和监禁易受攻击的对手的威胁行为者,在网络威胁领域中被严重低估了,它对作为证据引入的设备的完整性提出了令人不安的问题。”

通过分析EGoManiac的入侵,SentinelLab将十年来的恶意活动的归咎于一个以前未知的威胁行为者——ModifiedElephant。

黑格尔说:“这个威胁活动已经运作多年,由于他们的行动范围有限、他们工具的普通性质以及他们针对目标的区域性,他们逃避了研究的关注和检测。”更重要的是,它仍在积极瞄准受害者。

被害人心理学

ModifiedElephant的目标是长期监视,有时会导致在Hegel所说的“方便的协调逮捕”之前,提供捏造的“证据”,把目标和具体的犯罪联系起来,比如OdaTV记者Barış Pehlivan和Müyesser Yıldız使用的设备上的文件。

研究人员已经确定了数百个ModifiedElephant网络钓鱼活动的目标群体和个人:他们主要是印度的活动家、人权捍卫者、记者、学者和法律专业人士。

APT主要使用武器化的Microsoft Office文件来传递威胁行为者目前偏爱的任何恶意软件——这种偏好会随着时间的推移而变化,具体取决于目标。

研究人员说,这是该组织多年来的发展历程:

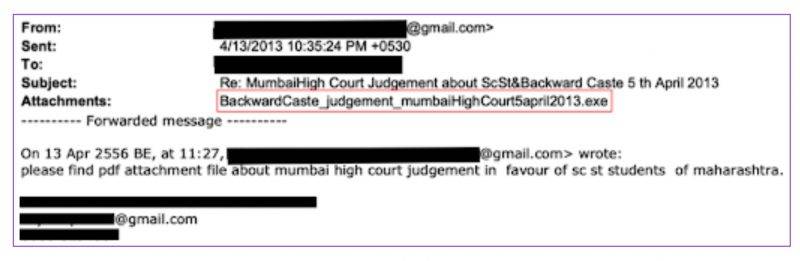

- 2013年年中:攻击者使用了带有假双扩展名(filename.pdf.exe)的可执行文件附件的网络钓鱼电子邮件。

- 2015年后:攻击者转向包含公开可利用漏洞的不太明显的文件,例如.doc、.pps、.docx、.rar和受密码保护的.rar文件。这些尝试涉及.pdf、.docx和.mht格式的合法诱饵文档,以吸引目标的注意力,同时执行恶意软件。

- 2019年:ModifiedElephant运营商采用网络钓鱼活动,将链接悬挂到外部托管文件,供目标手动下载和执行。

- 2020年:正如国际特赦组织和Citizen Lab所记录的那样,在一次针对9名人权维护者的协同间谍软件攻击中,运营商还利用大型.rar档案(最大300MB),可能是为了绕过检测。

SentinelLabs发现,他们反复分析的诱饵文件利用了多年来被多次使用的漏洞——CVE-2012-0158、CVE-2014-1761、CVE-2013-3906和CVE-2015-1641——投放并执行恶意软件。黑格尔说,鱼叉式网络钓鱼电子邮件和诱饵使用与目标相关的标题和主题,“例如激进主义新闻和团体、全球和地方气候变化事件、政治和公共服务。”

下面是另一个网络钓鱼示例:

政府的批评者要当心了

SentinelOne警告说,它只查看了ModifiedElephant潜在目标全部列表中的“一小部分”,即威胁行为者的技术和目标。

还有很多工作要做,还有很多问题有待解答。但有一点很清楚,研究人员说:“世界各地威权政府的批评者必须仔细了解那些试图压制他们的人的技术能力。”

本文翻译自:https://threatpost.com/cybercrooks-frame-targets-plant-incriminating-evidence/178384/如若转载,请注明原文地址。