在恶意office文档中嵌入VBA宏是在钓鱼攻击中分发恶意软件的一种非常主流的方式,包括Emotet、TrickBot、Qbot和 Dridex。

2月7日,微软宣布将在4月开始将启用从互联网下载的VBA宏的方式变难,旨在应对利用VBA宏来分发恶意软件。这一变化将从2203版本开始应用,只影响运行在Windows 系统的设备上的office软件,影响的应用包括Word、Excel、PowerPoint、Visio和Access。

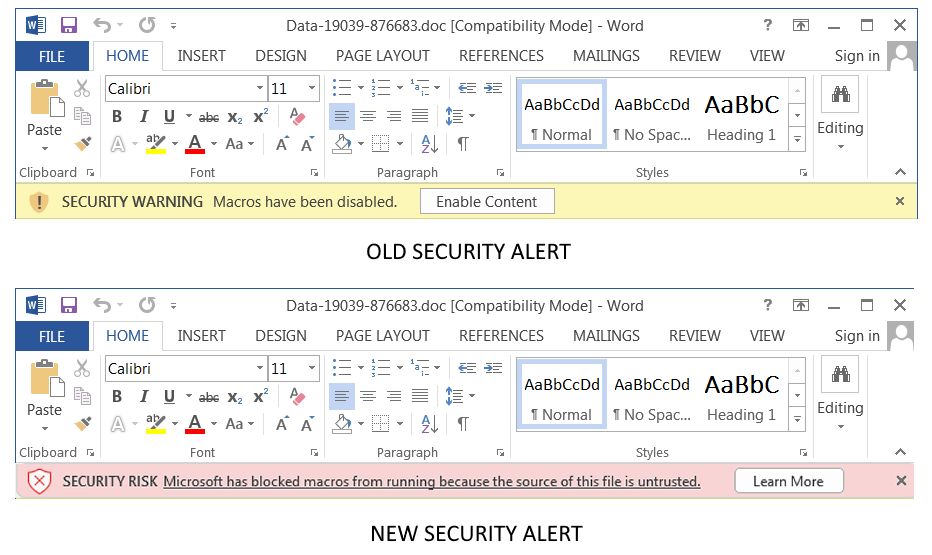

新版本应用后,office用户将在宏被自动拦截后无法通过简单地点击启用宏按钮的方式来启用宏。这一变化可以有效应对通过恶意office文档在家用和企业网络中传播恶意软件,包括不同的信息窃取木马和其他恶意工具。

新版本应用后,office在打开文档时间,会实现检查是否标记了MoTW(Mark of the Web),MoTW标签的目的是检查文档是否从互联网下载的。如果发现了该标签,微软就会以只读模式打开文档并拦截漏洞利用,除非用户点击启用编辑或启用内容按钮。

移除了这些按钮后,用户就可以移除MoTW,默认拦截来自不可信源的宏,因此大部分恶意文档就不会执行了,实现了拦截恶意软件攻击的目的。

Office宏安全警告

微软称,该更新将推送到Office LTSC、Office 2021、Office 2019、Office 2016和 Office 2013用户。此外,微软将继续调整用户对宏的体验,使其更难通过社会工程技术诱使用户运行恶意代码。

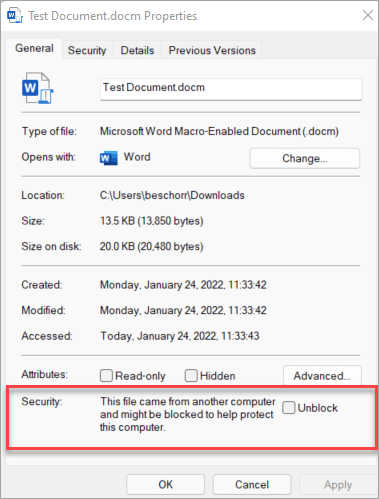

Office更新只会让启用宏变得更难,并不会完全禁用宏。启用宏的方式为进入文档属性并检查右下方的解锁按钮。

解锁对VBA宏的拦截

上月,微软称Excel 4.0 (XLM)宏将被默认禁用,以保护用户免受通过恶意文档传播的恶意软件的影响。

本文翻译自:https://www.bleepingcomputer.com/news/microsoft/microsoft-plans-to-kill-malware-delivery-via-office-macros/如若转载,请注明原文地址。