由于Linux经常用作云服务、虚拟机主机和基于容器的基础设施等,攻击者开始使用日益复杂的漏洞利用工具和恶意软件攻击Linux环境。VMware日前发布了《揭露基于Linux多云环境中的恶意软件》研究报告(以下简称“报告”),报告数据显示:以勒索软件、加密货币劫持和渗透测试工具破解版为代表的恶意软件,开始越来越多地攻击多云基础设施中的Linux系统及应用。

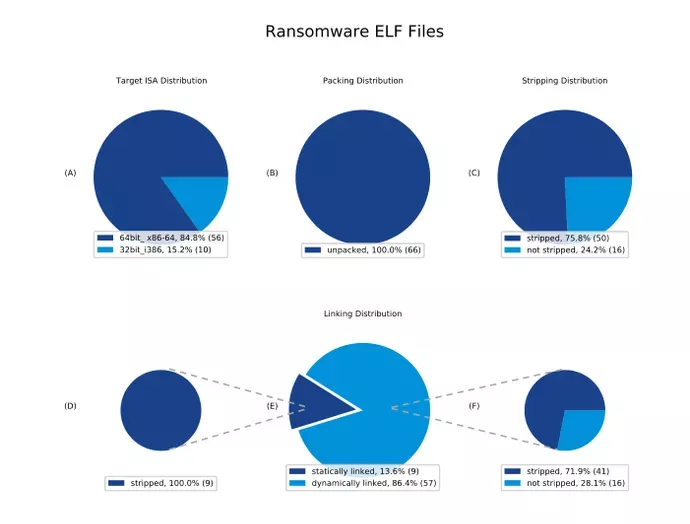

图1 Linux勒索软件二进制文件的各特征分布

VMware威胁分析部门(TAU)小组负责人Brian Baskin表示,虽然攻击者目前还不会大规模将攻击重点目标从Windows转移到Linux,但活动频繁程度明显提升,这表明他们也开始盯上了Linux,企业组织需要提前防范这种威胁。

Brian Baskin解释说:“大多数攻击研究侧重于Windows方面,但我们现在看到针对Linux的攻击有所增加,尤其是针对多云基础设施的攻击。我们看到的大多数情况都涉及虚拟机管理层面的错误配置,或者服务器层面的共享帐户、共享密码以及配置不当的基于角色的访问控制。”

据介绍,针对Linux系统的初始攻击通常不是通过利用漏洞,而是通过盗窃登录信息来实现。VMware威胁情报高级主管Giovanni Vigna表示,虽然远程代码执行是闯入这类系统的第二大方式(比如利用盛行的Log4j漏洞),但被盗用的身份信息常常让攻击者有更多的时间在受害企业的网络系统内部进行探测。“目前看到的主要攻击面仍然是被盗的登录信息,对攻击者而言其优点是,受害者需要更长的时间才能明白攻击已发生。因为登录看起来绝对正常,实际上攻击者已访问资源,但直到事情开始朝严重的方向发展,才真正识别泄密事件。”

研究发现,如今已出现了多种基于Linux的恶意软件。从勒索软件到加密货币矿工,再到远程访问管理软件的植入体(比如Cobalt Strike),攻击者已开发出一大批工具来破坏受感染的 Linux系统,并从中非法获益。报告指出:“勒索软件最近有了长足发展,可以攻击用于在虚拟化环境中启动工作负载的Linux主机镜像。这个令人担忧的新动向表明,攻击者如何在云环境中寻找最有价值的资产,以便对攻击目标造成最大的损害。”

美国网络安全和基础设施安全局(CISA)及其国际合作伙伴在2月9日针对特定勒索软件威胁的公告中也做出特别提醒:2021年网络安全最显著的变化之一,就是攻击者针对云基础设施发动更具破坏力的攻击。这份预警公告称:“勒索软件攻击者对云基础设施下手,利用云应用程序、虚拟机软件和虚拟机编排软件中的已知漏洞实施攻击活动。勒索软件威胁分子还对云帐户、云应用编程接口(API)以及数据备份和存储系统进行攻击,阻止用户访问云资源,并加密数据。”

需要特别重视的是,攻击者还开始使用更先进的工具来管理针对Linux基础设施发动的攻击。VMware的报告指出,Cobalt Strike是红队和渗透测试人员经常使用的面向Windows的攻击管理系统,但攻击者现在开始用它来攻击Linux。VMware目前监测了14000台使用Cobalt Strike的服务器,具体方法是从登台服务器下载植入体,然后解构文件中的信息,以收集更具体的信息。调查小组发现,Cobalt Strike程序中六分之一版本的客户ID为0,这表明是试用版,但这些很可能已被破解。另外四个自定义ID占剩余Cobalt Strike服务器的近40%,这表明这些服务器上的保护机制也遭到了破坏。

参考链接:

https://www.darkreading.com/cloud/linux-malware-on-the-rise-including-illicit-use-of-cobalt-strike