“异常”的攻击

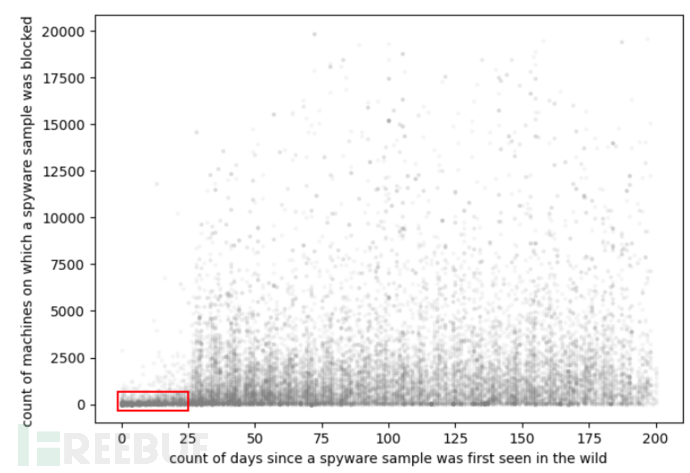

2021 年,卡巴斯基的工控安全专家注意到工控环境计算机上检出间谍软件的统计数据中存在部分异常。尽管这些攻击中使用的恶意软件都属于知名的商业间谍软件(如 AgentTesla/Origin Logger、HawkEye、Noon/Formbook、Masslogger、Snake Keylogger、Azorult、Lokibot 等),但这些攻击的目标极其有限且每个样本的生命周期都非常短。如下图红色矩形所示:

恶意样本检出数量与发现时间

这些攻击的生命周期通常在 25 天左右,且攻击的计算机数量不超过 100 台。其中 40-45% 是工控环境下的计算机,其余为同一组织的其他 IT 基础设施。

在 2021 年上半年时,全球工控环境计算机上被检出的所有间谍软件样本约有 21.2% 也属于此类攻击的范畴。并且根据地域的不同,有多达六分之一的计算机受到此类攻击。

C&C 基础设施

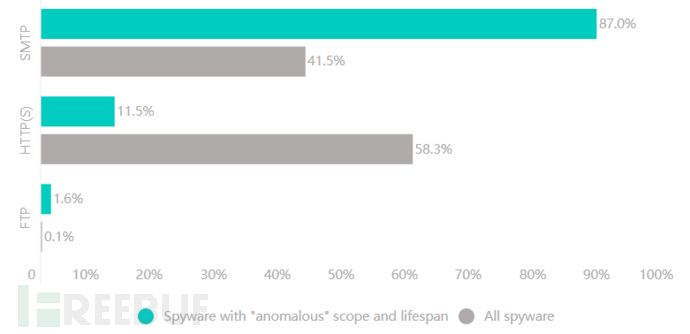

这些表现出“异常”的恶意样本,大多都使用基于 SMTP(而非 FTP/HTTP)的 C&C 信道进行单向数据传说,这意味攻击者的目标就是窃取数据。

异常样本与全部样本的对比

TTP

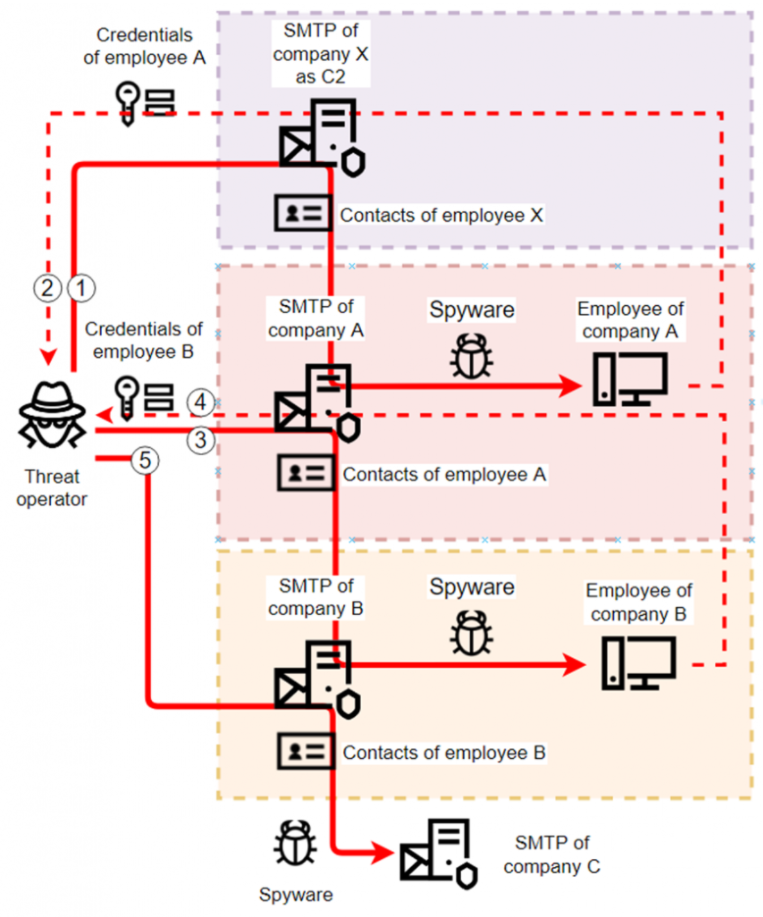

卡巴斯基认为,窃取的数据主要被攻击者用来在失陷组织内进行横向平移或者是用来攻击其他组织。

攻击者会利用之前攻陷的组织的邮箱作为发起新攻击的 C&C 服务器。

在同类攻击中,发现了大量的攻击都是通过伪装成难以检测的钓鱼邮件发起的。攻击者就滥用企业邮箱的联系人信任发起攻击,从一个工业企业传播到另一个工业企业。

攻击者行为示意图

与此同时,企业部署的反垃圾邮件技术使这些邮件在垃圾邮件文件夹中不容易被发现,这也让攻击者从失陷主机窃取凭据时可以不被注意。

总体而言,已经发现超过 2000 个属于工业组织的企业邮箱被滥用,作为发起新攻击的 C&C 服务器。根据卡巴斯基的估算,可能还有超过 7000 个邮箱被在网络上出售或者以其他方式被滥用。

攻击者

大多数攻击都是由水平不高的个人或者小团伙独立发起的,大多数都是直接性的金融犯罪,也有些攻击者会将失陷公司网络服务(SMTP、SSH、RDP、VPN 等)的凭据在市场上出售获利。

地下市场

跟踪了超过 25 个地下市场,市面上有很多已经确认被盗的数据正在被出售。各种卖家提供了数千个 RDP、SMTP、SSH、cPanel 以及电子邮件帐户在售卖,有的甚至还包括恶意软件、欺诈方案以及钓鱼邮件和钓鱼网页。

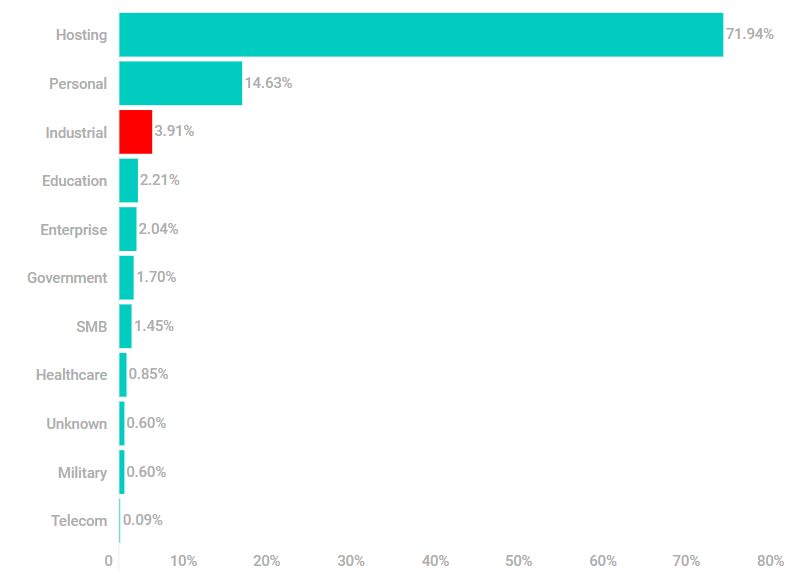

对市场上待售的 50000+ 个 RDP 账户的元数据进行统计分析,其中 1954 个(3.9%)属于工业组织。

相关行业统计

这些信息可以被通过多种方式滥用,甚至有可能被勒索软件团伙或者 APT 组织所利用。在地下市场上,对企业内部系统访问权限的需求是很多的,攻击者也正在积极满足这些需求。

建议

- 考虑为企业邮箱以及其他面向互联网的服务(包括 RDP、VPN-SSL 网关等)实施双因子验证,避免攻击者通过这些服务直接触达关键数据和基础设施

- 确保 IT 和 OT 网络上的所有端点都在保护范围内

- 定期培训员工,提高正确处理收到电子邮件的安全意识

- 定期检查垃圾邮件,而非只是直接清空

- 监控组织账户在互联网上的泄露情况

- 考虑对收到的电子邮件附件执行沙盒测试,不跳过检查受信任来源的电子邮件

- 甚至对发出的电子邮件也需要检查,也可能使自己意识到被攻陷了

参考来源:Kaspersky