2021年,针对Linux设备的恶意软件感染数量上升了35%,其中最常见的是利用物联网设备进行DDoS(分布式拒绝服务)攻击。

美国信息安全公司CrowdStrike在2021年的攻击数据报告中总结了以下内容:

- 与 2020 年度相比,2021年度针对Linux系统的恶意软件增加了35%。

- XorDDoS、Mirai和Mozi僵尸网络是最流行的攻击形式,占 2021年观察到所有针对Linux的恶意软件攻击总量的22%。

- Mozi僵尸网络过去一年的活动呈爆炸式增长,流通的样本数量是前一年的十倍多。

- XorDDoS僵尸网络同比增长了123%。

物联网智能设备通常运行不同版本的Linux系统,并且仅限于特定的功能。然而,当它们的资源合并形成一定规模时,它们就可以对保护良好的基础设施进行大规模DDoS攻击。

除了发动DDoS攻击,Linux物联网设备也被用来挖掘加密货币、滥发垃圾邮件、充当命令和控制服务器,有时甚至用来充当企业网络的入口点。

恶意软件概述

XorDDoS

XorDDoS是一种通用的Linux木马,因对C2 通信使用 XOR加密而得名,可以在从物联网ARM到x64服务器的多种Linux系统架构中运行。在XorDDoS攻击物联网设备时,它通常通过SSH(安全外壳协议)暴力入侵易感染设备。在 Linux 机器上,它使用端口 2375 获得对主机的无密码 root 访问权限。

2021有人观察到一个名为“Winnti”的中国攻击者将该恶意软件与其他衍生僵尸网络一起部署。这起传播案例曾引起了广泛的关注。

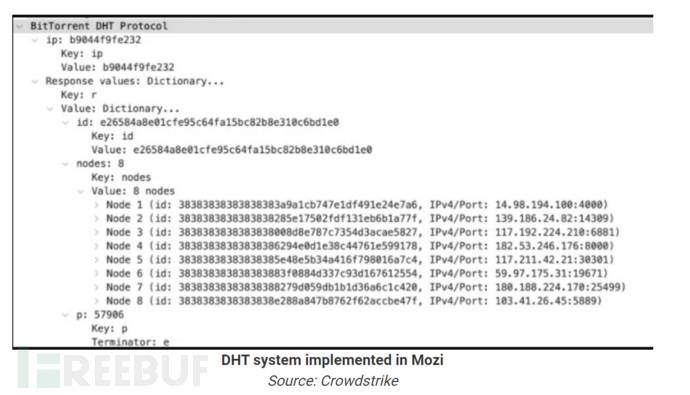

Mozi

Mozi是一个P2P僵尸网络,它依靠分布式哈希表(DHT)查找系统来隐藏可疑的C2通信,因此很难被网络流量监控解决方案发现。

这个特定的僵尸网络已经流行了一段时间,而且它正在不断增加更多漏洞并扩大其目标范围。

Mirai

Mirai因其公开源代码继续困扰物联网世界而臭名昭著。它发展至今也催生了众多分叉,各种衍生产品实现了不同的 C2 通信协议,而它们通常都利用弱凭据来暴力破解设备。

2021年内出现过的几个Mirai变体曾引起广泛关注,例如针对家用路由器的“ Dark Mirai ”和针对相机的“ Moobot ”。

CrowdStrike研究人员目前追踪的最流行的变体有Sora、IZIH9 和 Rekai。相比2020年,这三种变体的已识别样本数量分别增加了33%、39% 和 83%。”

总结

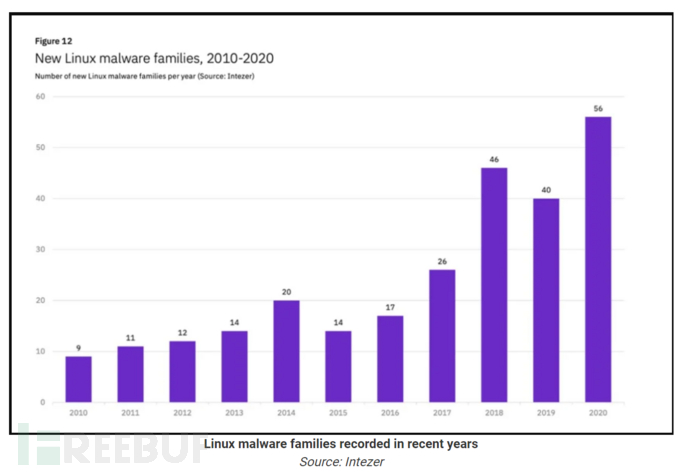

其实Crowstrike的发现并不出乎人们的预料,这恰好证实了前几年出现的持续趋势。例如,网络安全公司Intezer在2020年就通过统计数据发现当年的Linux 恶意软件攻击数量相比于上一年增加了40%。

在 2020 年的前六个月,Golang恶意软件就急剧增长500%,这就表明恶意软件的作者正在寻找使他们的代码在多个平台上运行的方法。

这种目标延伸扩大的趋势已经在2022 年初的案例中得到证实,并且在将来只会有增无减。

文章来源:

https://www.bleepingcomputer.com/news/security/linux-malware-sees-35-percent-growth-during-2021/