说到安全态势感知,很多人觉得很神秘,很牛牛的那种,基本上现在但凡正规的网络安全建设都离不开他,同时呢又觉得很模糊,到底能干啥,又干了啥,反倒说不清楚,很是矛盾。这也难怪,因为安全态势感知确实复杂,而且发展的很快,今天我们主要聊一聊安全态势感知产品的前世今生。

安全态势感知的出现是网络安全防御发展的必然

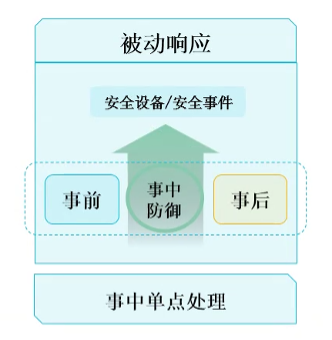

互联网发展的历程中,很长一段时间大家对网络安全是不关注的,至少是不那么关注的。即使当前也有很大一波人其网络安全意识仍然很淡薄。随着网络攻击影响的范围越来越大,产生的损失越来越多,网络安全才被大家接受和认可,从而逐渐出现了以被动响应为核心特征的安全防御体系。主要的特征就是花钱买盒子,防火墙(FW),入侵防御系统(IPS),只要没有影响到业务正常运转,有没有被攻击,攻击的程度有多深,都没有人关注。

但是一旦出现了重大的安全事故,被偷数据了,或者服务器挂了,好了,请求安全产商紧急支持吧,安全产商赶紧派安全专家紧急响应,一顿操作也不知道做了什么,只要能业务正常就不管了。不过吃过网络攻击的亏的,后来都重视网络安全了,但总体上这一时期还主要以这种被动响应为主。

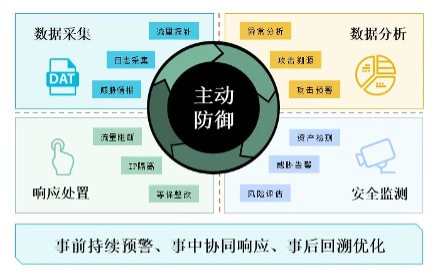

互联网越繁荣,网络安全形势越严峻,网络攻击越来越简单了,干坏事的人就会越来越多,变现牟利的诱惑也越来越大。被动的响应已经无法满足用户对网络安全的需求了,需要一种可以满足用户网络安全需求的防御理念和工具。所以主动防御就应用而生了,为了落地主动防御理念,安全态势感知也就出现了。为了提升安全防御的能力,安全态势感知在分别向事前,事后进行扩充。

在你没有被攻击前摸清楚有哪些风险,对一些热门的攻击提前预防,就跟打了预防针一样,尽量减少网络攻击。当然网络攻击防不胜防,一旦被攻击,就能很快的检测到网络攻击,并且能很快进行响应,及时阻断攻击,避免事态扩大,减少攻击可能造成的损失。消除攻击影响以后,还要对为什么没有防住此次攻击做个秋后算账,加强防御,避免再次踩坑。

这一系列操作就构成了纵深防御体系,预防为主,防治结合,多种手段检测威胁。而要实现这一目标,就必然要采集大量的数据,各种日志,在日志的基础上进行攻击分析检测,识别威胁,可以想象这样要处理的数据量要比以前大的多,所以业界一般都采用安全大数据的方式进行数据处理。为了在最短时间内止损,必然要求自动化的操作,要是等人来操作,那就晚了,所以要支持对安全设备的联动,直接下策略,阻断先,复杂一些的还要联动终端杀毒。一切搞好了以后,是不是要调查一些攻击链条,该修补的修改,该处理的要处理了吧。这就是安全态势感知的核心建设思路,确实很复杂,也很先进。

安全态势感知的出现是国家安全战略发展的必然

但安全态势感知真正出现却是在国家领导人的高瞻远瞩统筹部署之后。习总书记在4.19讲话中提出“安全是发展的前提,发展是安全的保障,安全和发展要同步推进。要树立正确的网络安全观,加快构建关键信息基础设施安全保障体系,全天候全方位感知网络安全态势,增强网路安全防御能力和威慑能力”,总书记的讲话,提升了网络安全的国家战略地位,让更多的人重新认识网络安全,也给网络安全产业增加了催化剂。此后,安全态势感知如雨后春笋般爆发。网络安全是一种自上而下的工作,企业的网络安全建设水平高低,取决的企业的领导层对网络安全的认识。

SIEM和SOC

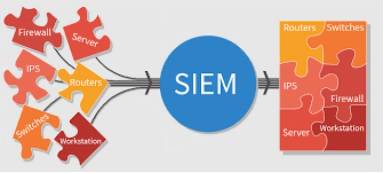

很多人会有疑问,那态势感知出现之前就没有“态势感知”吗?答案是否定的。态势感知的雏形其实就是SIEM(Security Information and Event Management),就是一个广泛收日志,再对日志进行分析的平台。SIEM把传统的安全设备的日志,例如防火墙,IPS,服务器,交换机等的安全日志,审计日志,流量日志等收集起来,建立统一的日志采集规范,根据日志中的字段对日志的含义做一定的适配,分别存储,利用大数据的关联检索就可以做一些分析,以便发现一些威胁和进行响应分析。安全态势感知平台就是依托于SIEM,构造出更加丰富的功能,以支撑其强大的安全防御能力。

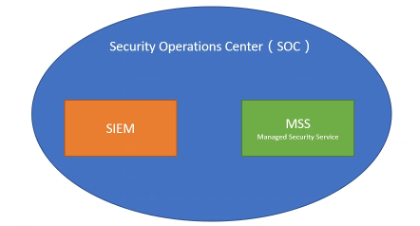

说到SIEM,就不能不提MSS(安全服务)和SOC(安全运营中心),SOC更多的强调安全运营,把工具,人,流程等综合利用起来,从而最大的发挥安全工具的价值。SIEM就像一辆轿车,可以很快很舒适的把你送到你想去的地方,但是它毕竟是一辆车,没有人开,它就不会动,哪也去不了。所以需要人去发动他,正确的操作,才能跑起来。但是你不能开车它去闯红灯,不能逆行开车,这就是开车的规则。SOC就是持续安全的保障。

安全态势感知的若干发展阶段

回到安全态势感知的话题,我们来看看安全态势感知的发展的几个阶段。

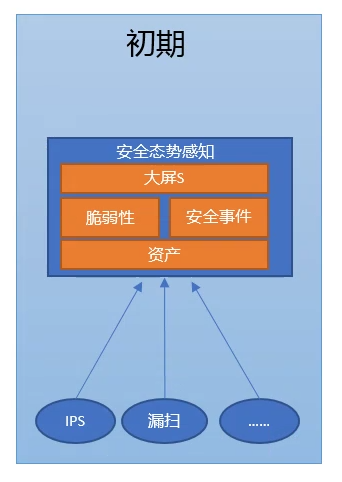

第一阶段的安全态势感知比较的初级,因为大家都没有多少经验。基本沿用传统SIEM的方式,把传统安全设备的告警日志统统收上来,但是进行了整合,除了例行的安全事件角度,更是聚焦到了以资产为核心,从风险资产的角度来展示风险。资产上除了安全事件,必不可少的就是漏洞,因此把漏洞也整合了进来,形成脆弱性分析。考虑到可视化特性,纷纷做了几个大屏,例如风险资产大屏,攻击大屏,脆弱性大屏,动态刷新,可不要太炫酷。这也造成了大家固有的印象,一说到态势感知,就是卖大屏的。其实不是,大屏是有效的可视化手段,需要后台大量数据和计算力的支持。

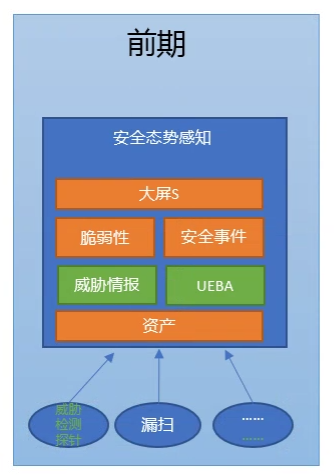

第二阶段的态势感知经历了客户的洗礼,有了更多的实践经验,发现传统的安全设备基本都属于边界防御,内部威胁无法有效透视。于是对数据的要求就提高了。不仅仅要求收传统安全设备的告警日志,还需要客观存在的访问日志,这些访问日志不具备主观判定,需要构建一些行为基线,对于偏离基线的访问行为进行安全告警,于是UEBA(user and entity behavior analytics)风靡一时,也确实很有用,尤其是对内部横向渗透可以快速发现。

除此之外,威胁情报的利用,大大加快简化了安全威胁的发现。站在别人的肩膀上肯定更快一些,威胁情报就是把别人的经验拉过来为我所用,我外联了一个勒索的C2,证明是中毒了,那此时你也外联了这个C2,十有八九你也中毒了。所以威胁情报很有用。 威胁情报不仅可以检测失陷,也可以有外部的攻击者,掌握了这部分情报,及时的封堵这些恶意IP的访问,可以大大减少被攻击的概率。而这些都对探针提出了更多的要求,除了可以检测镜像过来的流量上报安全告警,还要上报客观访问数据,进行更多的分析。

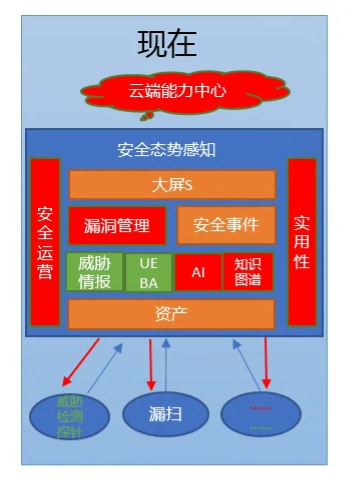

随着安全态势感知在客户实际生产环境中不断的实践,其提升效率的服务属性逐渐得到改良和演进。同时随着国家的网络安全战略持续提升,人们对网络安全越来越重视,对实用性有了更高更强更好的期望。比如平战一体化的需求,就要求能快速准确定位,证据充分,快速响应,这对平台的要求是很高的,实现这些需求,就要求更先进的检测手段和方式,例如一些AI算法,简单的规则无法满足要求,基于无监督的AI算法就被应用进来,比如孤立森林,寻找异常点,效果还是很不错的。

同时知识图谱的应该也让数据的关联更加紧密,数据挖掘的更深,发挥的价值越大。除此之外,就是云端能力的强大赋能。以前的安全态势感知平台都是单点,忽略了一个强大的云端平台,可以提供更深层次的数据扩展,可以提供更快的更新频率,可以提供更强大的算力支持,还可以提供更多安全知识库,云端能力中心的赋能让安全态势感知如同猛虎添翼。为了快速响应,整合资源,安全态势感知开始与各种安全设备进行联动,如防火墙,IPS,交换机,蜜罐,漏洞扫描工具等等进行了集成,统一纳管,一个地方搞定,不用这个设备要登,那个设备要看,可以实现在发现问题以后全部自动化,这效率就高了。

我曾经有个高校的客户给我说,一个人每天光登录各种安全设备一天就过去了。安全态势感知就是要解决这个效率低下的问题。前面一直都是说安全态势感知产品上的不断升级,往往忽略了一个很重要的事件就是产品毕竟还是需要人来使用。就像前面说的,车得开才能动。有人就说了,你不是说都全部自动化了吗,还要什么人啊?这里存在一个问题就是发展阶段的问题,就像我们说的自动驾驶一样,虽然有了进步,很大的进展,但是距离真正的自动化还有一段距离,当前阶段还是需要安全服务来保障产品的作用发挥,这就是安全运营,只有好好运营了,才有真正的安全。

安全态势感知的若干发展趋势

可以很容易的看出,安全态势感知的迭代其实就是在不断创新,不断提升用户体验,不断提升用户效率的过程。所以我们要说的安全态势感知的发展趋势也离不开这几方面。

1. 云化

早期的态势感知基本都是孤岛式的,一个客户跟别人是不关联的。现在的态势感知基本都建立了与云的通道,数据可以上云下云,增加数据的流动渠道,繁荣了数据价值。但是当前与云的联动仍然还不彻底,还是束手束脚。很容易因某个客户表现出一些上云的担忧而变得胆小起来。云化的确很容易让客户产生安全方面的担忧,那是因为传统的网络安全护城河的观念造成的,显然已经无法满足新的网络安全形势的要求。此时需要明显表现出云化的安全性,其次是表现出云化带来的好处,即提供可以让客户唾手可得所需功能的机会。这是时代发展的必然选择。脱离这个预期,就会掉队,就会被历史淘汰。

2. 一体化

安全态势感知是一个比较庞大的系统,覆盖的功能很多很杂,带来便利的同时也带来了麻烦,各种安全探针难以合理配置,系统配置繁琐,专业安全的人员缺乏等等都导致实际中往往出现安全态势感知没有得到合理的配置和使用。客户希望什么?就希望“不要麻烦,开箱即用,简单统一,使用方便”,把安全态势感知平台复杂的系统构建给客户屏蔽掉,就像我们开车一样,汽车的发动机呀,齿轮呀,轮胎呀,空调呀,车灯呀,他们的关联我们不需要知道,我只需要知道怎么开车就行了,把复杂留给自己,把方便留给客户。所以现在“All in One”的思想豁然开朗,倾力打造超融合一体机,就是让客户不在麻烦,减少使用上的障碍。

3. 自动化

自动化其实就是为了节省安全运营人员重复低效的工作。理论上来说,一定条件下,只要流量接上来,从安全威胁分析,到安全事件处置,整个流程均可以自动化。一旦实现了自动化,就像自动驾驶一样,就可以省心省力了。这是非常好的期望,而且整个流程也已经被证明是可行的。当前对于把握较大的安全威胁,确实可以通过联动剧本编排来向终端防护下发策略执行安全威胁处置。但是这种安全威胁占比很低,仍旧有大量的安全威胁需要人工介入分析,从而导致自动化流程的中断。自动化还有一个很大的挑战是不同设备的集成能力。传统很多厂商的安全设备是很封闭的,就导致去联动设备产生很大的阻塞。我认为自动化的发展方向可以理解为地图导航,目标驱动下只要用户阻塞解决,不管你怎么调整路线,都会给你规划好一条最合适的路线,并推动解决,直到目标完成。但这无疑是需要更长时间的发展

4. 实战化

网络威胁日益严重以及客户对网络安全的紧迫性需求日益高涨,尤其是对重大活动保障,攻防演练等对战性要求特别搞的场景下,客户要求快速精准的发现安全威胁,要能对发现的威胁提供更充足的扩展关联信息等等,所以对安全态势感知提出了满足实战需要的需求。很多人谈到平战一体化的思想就是为了兼容这种趋势。在实战时能满足紧张对战需要,在平时时正常安全防护。实战对扩充信息的把握要求很高,需要聚合更为广泛的安全知识,尤其是安全威胁情报。

5. 标准化

对安全态势感知的理解,各大安全厂商的理解都不一致,就导致安全态势感知产品的建设思路不一致,就导致各家的产品概念,功能等都不同。但是经过近几年的发展,各大厂商的安全态势感知基本同质化了,你有的功能我也有,我有的功能你也做了覆盖,整体功能都大体相当,区别就在于功能细节贴近客户的程度。所以经常服务一家安全态势感知的安全人员对另外一家的安全态势感知不是很懂但又似曾相识的感觉。所以缺乏标准。这对于安全态势感知的长远发展是不利的。对安全服务来说也是不利的,对整个安全行业发展也是不利的,对客户提升网络安全建设水平也是不利的。尽管目前也有组织牵头成立标准化,但距离实际落地困难依旧很大。

6. 安全运营

前面几点都是谈的工具,还有很重要的一点是安全运营。我遇到很多客户的负面反馈说安全态势感知没用,我一去调研发现,压根就没有用,配置也不对,有效数据也没上来,威胁情报也没有升级等等,可不就是没有用嘛,有用了才是怪事。安全态势感知是一个重服务的产品,需要安全服务的持续安全运营才能发挥作用。好在越来越多的客户也逐渐意识到了这一点,客户买了安全态势感知也是希望能用起来,保障业务正常运行。所以如果通过制度,工具保障安全运营,让安全态势感知真正发挥作用,也是未来一大热点。

结语

安全态势感知平台其实不复杂,他的出现和演化是紧随的客户的需求和认识发展变化的。现在的安全态势感知已经走过最艰难的迷茫阶段,开始找到了适合自己发展的道路,逐渐的走向成熟,以自己强大的功能赋能客户的网络安全建设。