微软Microsoft 365 Defender研究团队本周指出,编号CVE-2021-30970、昵称为powerdir的漏洞,可让攻击者绕过macOS作业系统防护机制而存取隐私资料,或是控制电脑摄影机、麦克风等App的漏洞。

详 细 内 容

微软Microsoft 365 Defender研究团队指出,这项编号CVE-2021-30970、名称为powerdir的漏洞,可让攻击者绕过macOS的Transparency Consent and Control(TCC)技术,非授权存取使用者的档案。在微软通报下,苹果已经在去年12月13日发布安全更新,包括macOS Monterey 12.1及macOS Big Sur 11.6.2予以修补。

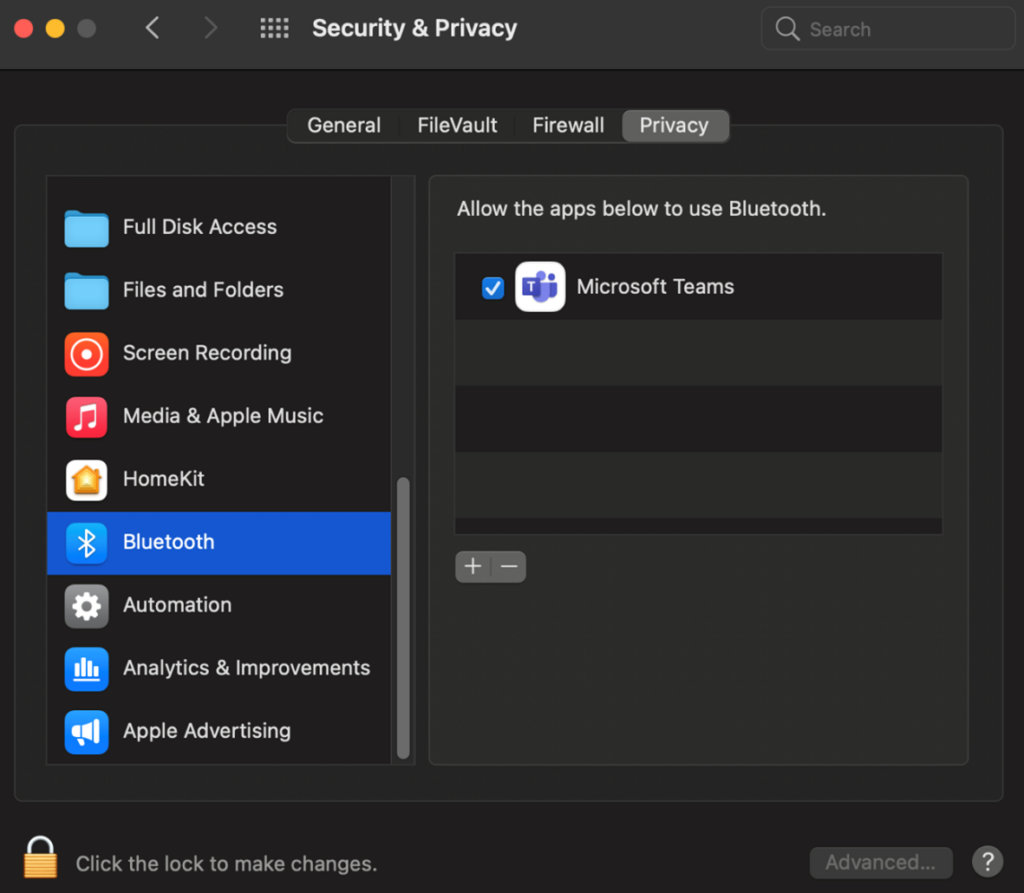

所谓TCC是苹果于2012年的macOS Mountain Lion加入的防护子系统,它维护了储存用户明显同意的App清单或资料库。任何macOS App若不在TCC清单中,就会被拒绝存取用户敏感资讯。TCC目的在让用户设定App隐私,包括App是否能存取电脑摄影机、麦克风或定位资讯、行事历或iCloud帐号等。而为保护TCC,macOS还加入了禁止非授权程序码执行的功能,并强制执行一项政策,仅允许具有全磁碟存取权限的App可以存取TCC。

但是微软新发现的powerdir漏洞,可让攻击者写程序变更目标macOS用户的个人专属目录(home directory),植入假冒的TCC资料库。本漏洞一经开采,攻击者即可发动攻击以存取用户受保护的资料,例如劫持mac电脑上安装的App或是安装恶意App,再控制电脑上的麦克风录下用户录音,截取用户屏幕上的隐私资料电脑截图。

微软也设计了概念验证攻击,利用Directory Services的指令行工具植入假的TCC.db档并变更个人专属目录。在测试中,研究人员成功以dsexport 及dsimport等工具绕过限制,并且修改、变造目录服务(Directory Services)下的用户档案,即可绕过保护政策而修改TCC。接着它就可以变更所有想要的应用程序设定,包括麦克风和相机程序。

微软于去年7月发现这个漏洞。研究人员Wojciech Reguła 及Csaba Fitzl等人也曾在BlackHat USA上公布类似的发现,该漏洞被命名为CVE-2020-27937。虽然这项漏洞苹果已经修补,但由于微软POC仍然可以开采,因此判断powerdir是新的漏洞。

powerdir也是一年来第四项TCC绕过漏洞。同时这也是微软三个月以来揭露第2项macOS漏洞。去年11月微软也公布Shrootless漏洞(CVE-2021-30892),macOS漏洞Shrootless,一旦攻击者开采成功,就能绕过该作业系统内建的系统完整性保护机制(System Integrity Protection,SIP),进而在受害电脑上执行任意操作。