信息安全被认为是与数据通信领域各种基础设施最密切相关的问题之一,现代很多研究都在寻找有效的、轻量级的信息安全保护方法。数字水印是一种通过数据嵌入和数据提取过程来隐藏数据的安全技术,它能集成到不同的帧中,数字水印是一种通过数据嵌入和数据提取过程隐藏数据的安全技术。水印技术被集成到不同的帧中,而不会像传统的加密技术那样增加额外的信息。因此,对于运行在物联网(IoT)上的应用程序,采用水印技术进行数据加密是有效的。本文介绍了不同的数字水印算法和方法在物联网信息安全中的应用。

1.物联网

物联网(IoT)已经成为广泛服务于各方面的强大而灵活的基础设施,并在运用过程中生成了巨大的数据量。这些大量数据以数字化形式保存,并伴随着对数据进行操纵、复制和重新分配等不安全处理情况,如版权侵犯和认证等。这些数据处理以合法或非法的方式实现,并使用不同的方法来隐藏数据,如隐写术和密码术。隐写术是一种通过其他可用信息隐藏信息的不可检测的技巧与科学,它在确保访问控制的过程中是极其有效的。密码术是一种为了使信息无法被外人理解,而对信息进行加密的技术,这种方法的主要风险是数据可能被解密,从而导致机密内容不受保护。为了解决这些问题,“数字水印”被提出,并被认为是最近研究焦点之一。

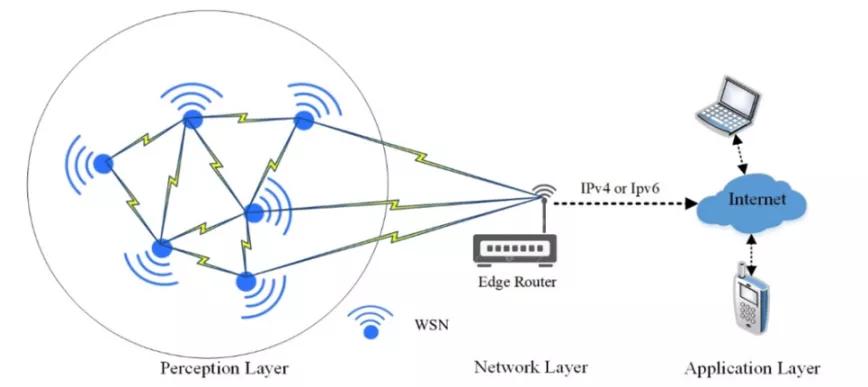

物联网的主要优势是全球感知、智能处理和可靠的信息传输,关键是实现人与设备或设备对设备之间的信息交互。这些设备包括嵌入式系统、控制和自动化系统、无线传感器网络和其他在不同环境中相互共享信息的设备,以实现物与物联网。因此,数据得以在不需要人工干预的情况下在不同的网络上传输。在物联网应用的现实环境中,智能城市和智能家居是最受欢迎的领域。这些应用程序大多由三层组成,包括:感知、网络和应用程序。网络层和应用层在高功率设备中实现,以保证数据的安全,而感知层在低功率的WSN中实现。传感器网络由多个传感器节点组成,这些节点通过使用不同的无线电频率相互通信,能够执行各种传感、监视、测量和跟踪任务。这些无线节点是资源受限的设备,其特点是处理能力低、带宽窄、电池寿命有限和内存容量受限。物联网层之间的通信如图1所示。

图1 物联网连接图

在图1中,WSNs根据使用的不同协议,在感知层绘制网络拓扑和路由表。之后,WSN开始从不同的位置收集数据,并将其转发给网络层(边缘路由器)。然而,WSN节点可以正常地在不受信任的没有定期监控的环境中工作。这使得WSN网络极易受到各种攻击,有价值的数据很容易泄露给未授权方,从而造成严重的安全和隐私风险。

2.水印技术

近些年,数字水印技术在不同领域变得至关重要,因为它为多种技术和应用提供了各种轻量级解决方案,包括云计算、电子健康和物联网。此外,敏感数据/信息完全支持机密性、完整性和可用性。在相同的背景下,物联网被广泛使用,并突显出了不同的安全问题。

无线传感器网络(WSN)方式被认为是物联网应用领域的重要基础设施。这种方式使用了各种低成本和低功耗的连接互联网的设备,这些设备能从不同的情况感知周围的数据,并将它们转发到Internet。因此,安全性仍然是无线传感器网络面临的重大挑战。此外,通过不安全的网络媒体发送和广播敏感信息也是具有挑战性的问题。但是,传输层套接字中依赖公钥、私钥、数字签名和数字认证的传统安全机制,由于加解密操作成本高,不适合用于这类设备应对安全问题。这就使得轻量级安全算法和水印系统等技术成为可行选择。此外,这些局限性业促使研究者对物联网相关领域中各种水印方法展开研究。当然,不同的水印攻击仍然需要进行缓解处理,如旋转、同化和压缩,可以在可接受的范围内使用。

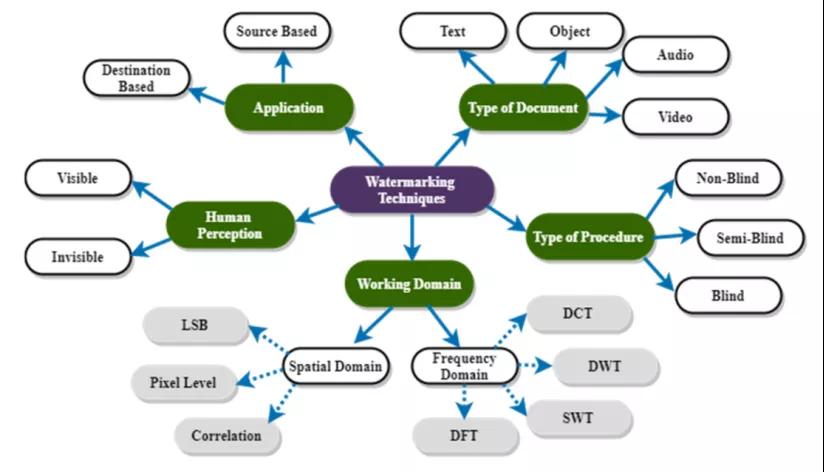

根据文件类型(图像、文本、视频和音频))对不同水印进行分类的方法被设计来增加透明度和持久性。水印技术分为以下几种主要类型(见图2)。

图2 水印技术分类图

3.水印方法在物联网中的应用

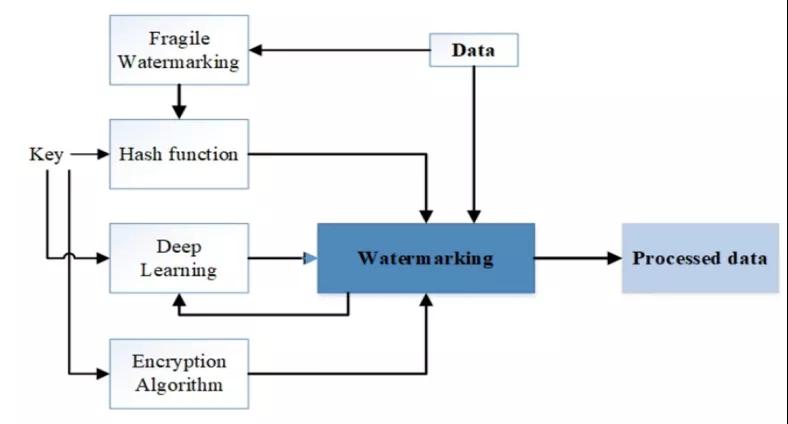

一些研究调查提出了一种特殊的方法,它可以在整个水印和安全环境中提供鲁棒性和完整性。本节介绍了几个基于不同方法的水印技术研究,如哈希、深度学习、加密和脆弱水印。图3说明了这些不同的方法。

图3 物联网中的水印技术

根据研究方法的相似性进行归类,每个组只包含一种技术或水印技术的一个参数。

(1)鲁棒性图像

为了改善图像在物联网层之间的传输,研究者提出了一种新的基于双正交族的水印方法。小波变换中也使用Symlets和coiflets小波变换。该方法减轻了不同类型的攻击,在新兴的物联网系统中禁止了针对数字图像认证的盗版行为。研究所提出的水印方案的鲁棒性可应对多个攻击。在同样的背景下,利用双正交小波变换在物联网中保持图像的真实性。在[1]中,研究人员提出了一种新的技术,使用四个层次的DWT(Discrete Wavelet Transform,离散小波变换),其中每个层次由一个双正交小波、离散meyer小波、反向双正交小波、coiflets小波变换和symlet小波组成。

此外,研究人员描述了一种DCT(补充英文全称及中文名词)数字图像水印方法,该方法主要依赖于在对选定的DWT系数组使用DCT时,使用宿主图像的两个不同系数组嵌入水印技术。数据的私密性和保密性在物联网中传输时被保留,在物联网中提出了一个安全的框架来隐藏所需的数据。为了提高嵌入数据的鲁棒性,避免嵌入数据在不同的网络攻击特别是几何攻击中存在的脆弱性弱点,在嵌入数据时采用系数随机选择和块随机选择两种方法。阈值因子可以决定鲁棒性的强弱,优化选择阈值因子以保持水印图像的感知质量。通过随机选取多个DCT系数嵌入水印位,确定水印数据在水印图像各区域的分布。

(2)深度学习

深度学习应用于动态水印的技术在[2]中提出。研究人员利用长短期记忆(LSTM)块和动态水印技术来发现网络攻击。该过程从物联网信号中提取衍射、光谱平坦度、中心矩和峰度等随机特征,并在嵌入过程中将这些特征水印到原始信号中。研究人员通过深度强化学习(DRL)方法改进嵌入技术,通过虚拟知识产权水印提高攻击检测,降低计算成本。利用神经网络算法生成接近原始资源的知识产权水印位置。在验证知识产权所有权时,DRL模型可以直接确定不同默认水印位置的范围。然后,以监督的方式计算嵌入关系的地图位置,实现知识产权电路中真实所有权信息的快速定位。

(3)编码水印

另一种不同的技术在水印方法中被用作密钥管理,研究人员在[3]中提出了一种轻量级的水印算法,该算法依赖于一个动态随机密钥来保持WSN的隐私性和数据完整性。提出了两种动态随机密钥算法,即全局算法和局部算法。在全局算法中,系统将随机密钥初始化为所有WSN节点j位,根据该密钥,每轮将嵌入位置右移j位。在局部算法中,每个无线传感器网络都生成一个随机密钥。因此,水印方案需要一个密钥生成协议。此外,研究人员还证明了他们的算法是有效的,因为它具有较低的延迟、较低的复杂度和较高的准确性。另一方面,研究人员将轻量级椭圆曲线密码算法(Elliptic Curve Cryptography, ECC)与脆弱零水印算法相结合,而不是标准ECC中的数字签名。这种组合通过降低功耗和内存成本,克服了物联网认证中的标准ECC限制。

(4)哈希水印

在数据完整性方面,水印方法中常常使用哈希函数。作者在[4]中提出了水印技术中的双重认证策略,以保证数据从源drone到边缘路由器的传输安全。第一次身份验证发生在源靶标和主靶标之间。主无人机是一种集群技术,允许相邻的无人机识别合适的无人机,并将其用作发送和接收数据的代理。这种身份验证使用哈希和密钥来计算水印序列。然后,它与嵌入过程中的源数据一起插入。然而,水印嵌入位置是基于工作的时间戳来计算的。第二个身份验证在主从节点和边缘路由之间执行。在主系统中,接收和聚合数据,利用脆弱水印算法生成随机密钥。在数据被发送到边缘路由器之前,这个随机密钥被嵌入到聚合的数据中。当边缘路由器收到报文后,开始验证报文的真实性和完整性,并提取原始数据。该方案演示了对篡改和数据重放的抵抗。研究人员提出了一种轻量级的水印算法,利用同态加密和哈希函数与WSN数据一起嵌入水印数据。为了保证水印的安全性和能量效率,根据不同的信道条件确定水印嵌入的位置和机制。在嵌入过程中会随机选择其中一种方法:DCT、DFT和DWT。之后,使用哈希算法生成一个同步系数变异因子,它定义了水印图像与原始图像的差异。

(5)脆弱水印

链式脆弱水印的目的是减少计算开销并检测未经授权的修改攻击。该技术首先将WSN数据分成若干固定大小的组。其次,使用哈希函数将组数据与键和组序列号关联起来。利用哈希函数的输出来生成每个组中的水印段。最后,水印段以链表模型的形式存储在前一组中。实验结果表明,该方案在降低计算成本方面有所改善,这反映了无线传感器网络的寿命。

脆弱的水印技术可以维持物联网三层之间的数据完整性。该技术依赖于计算由感知层的WSN收集的数据的哈希值。然后,采用基于随机位置的水印算法计算嵌入位置。最后将带水印的对象发送到网络层。该技术有助于保护数据块免受各种攻击,如转发、篡改、重放和欺骗。在[5]中,研究人员提出了一种轻量级脆弱水印技术来提高通信WSN节点之间的数据完整性。该算法基于MAC地址节点和哈希函数的使用以及嵌入方案。

(6)可逆水印

可逆方法对WSN数据进行分组,并统计每组数据水印位。在此之后,数据被嵌入水印位,然后发送到上层。上层提取带水印的数据包,并检查水印位,以恢复原始数据。[6]中的研究人员提出了一个可逆的安全框架,该框架能够在整个医学图像中安全地嵌入电子患者记录(EPR)。这些映像随后存储到一个基于移动云的电子医疗保健系统中,在该系统中,云管理员没有通过数据获得访问权限,客户端隐私可以得到保留。该方法实现了作为最优像素重复(OPR)的积分方法,其中像素的排列以可逆的方式嵌入数据。另一方面,原始图像不需要从隐写图像中提取EPR。该方法在覆盖图像和隐写图像直方图不变性的情况下,对统计攻击具有较强的抵抗能力。本研究的重点在于消除验证过程中水印的复杂性,以减少了删除任何额外的不必要信息的延迟。

参考文献

[1]Al-Shayea, T.K.; Mavromoustakis, C.X.; Batalla, J.M.; Mastorakis, G.; Pallis, E.; Markakis, E.K.; Panagiotakis, S.; Khan, I. Medical Image Watermarking in Four Levels Decomposition of DWT Using Multiple Wavelets in IoT Emergence. InArtificial Intelligence and The Environmental Crisis; Springer: Cham, Switzerland, 2020; pp. 15–31, ISBN 9783030449063.

[2]Ferdowsi, A.; Saad, W. Deep Learning-Based Dynamic Watermarking for Secure Signal Authentication in the Internet of Things. In Proceedings of the 2018 IEEE International Conference on Communications (ICC), Kansas City , MO, USA, 20–24 May 2018; IEEE: Piscataway , NJ, USA, 2018; pp. 1–6.

[3]Hoang, T.-M.; Bui, V .-H.; Vu, N.-L.; Hoang, D.-H. A Lightweight Mixed Secure Scheme based on the Watermarking Technique for Hierarchy Wireless Sensor Networks. In Proceedings of the 2020 International Conference on Information Networking (ICOIN), Barcelona, Spain, 7–10 January 2020; IEEE: Piscataway , NJ, USA, 2020; pp. 649–653.

[4]Sun, J.; Wang, W.; Kou, L.; Lin, Y .; Zhang, L.; Da, Q.; Chen, L. A data authentication scheme for UA V ad hoc network communication.J. Supercomput.2020,76, 4041–4056.

[5]Boubiche, D.E.; Boubiche, S.; Toral-Cruz, H.; Pathan, A.-S.K.; Bilami, A.; Athmani, S. SDAW: Secure data aggregation watermarking-based scheme in homogeneous WSNs.T elecommun. Syst.2016,62, 277–288.

[6]Kaw, J.A.; Loan, N.A.; Parah, S.A.; Muhammad, K.; Sheikh, J.A.; Bhat, G.M. A reversible and secure patient information hiding system for IoT driven e-health.Int. J. Inf. Manag.2019,45, 262–275.