时至年关,全球网络安全领导者Fortinet的FortiGuard Labs 全球威胁情报响应与研究团队发布了《2022年全球网络安全趋势预测报告》。报告显示,2022年将是网络犯罪的高峰,勒索软件数量将显著增长,攻击者的数量也将达到空前的程度。同时,勒索软件攻击也将迅速蔓延至整个攻击面,勒索软件威胁将无处不在。在这种形势下,企业组织的IT团队将面临空前挑战。

更具挑战的是,越来越多的企业组织机构转向现场和远程混合办公模式,并采用更多基于AI(人工智能)和 ML(机器学习) 的技术,启用更多新的连接形式,还将更多关键业务应用和设备部署到云中,使得攻击面也随之扩大。

全攻击链出现新型威胁

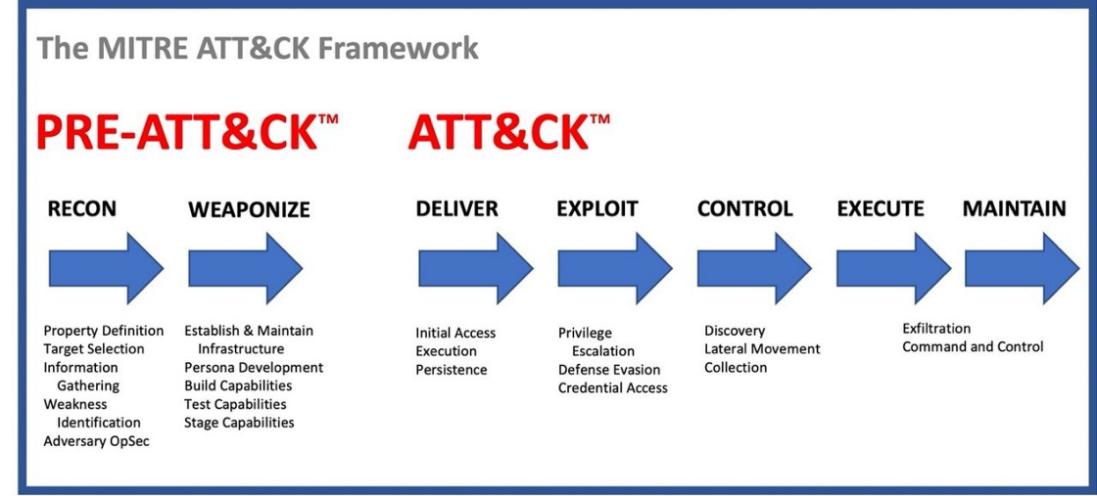

如果借助MITRE ATT&CK 攻击链模型来展示未来网络威胁的发展,那么可以预测,在左侧的“攻击准备”阶段,网络犯罪分子极有可能会投入更多时间和精力来搜寻零日漏洞,并利用新的技术将攻击扩展到更广泛的网络环境。

图1:MITRE ATT&CK 机制的“左侧”和“右侧”

当然,除了“攻击链左侧发力”外,由于“勒索软件即服务”等市场的扩大,攻击链右侧出现新的攻击手法的速度也将显著增加。比如,除了贩卖勒索软件和其它恶意软件即服务外,报告还发现了一些新的犯罪手法,包括网络钓鱼和僵尸网络即服务,以及被感染目标访问权限交易数据的增加等。

总体来看,新型攻击呈显著增加的态势。企业组织甚至要为自身的Linux平台做更多的防护,避免成为那些针对Linux平台的新型攻击的目标。一直以来,很多网络后端系统仍在使用的Linux 系统很大程度上都被攻击者忽视了,但是随着攻击面的扩大,已经有越来越多的针对 Linux 系统的新型攻击,例如 Vermilion Strike,它是 Cobalt Strike 的 Beacon 功能的恶意实现,专门针对具有远程访问功能的 Linux 系统进行攻击,还很难被检测到的。

不仅如此,微软也在积极地将 WSL(Windows Subsystem for Linux)集成到 Windows 11 中,这意味着Linux 系统的普及程度将获得暴涨,这必然会引起攻击者的极大兴趣。目前已经出现了针对 WSL 的恶意测试文件,这些带有恶意功能的文件被用作加载程序,只是这些文件目前还缺乏将恶意功能注入 WSL 系统的能力。此外,报告还发现了更多针对 Linux 平台编写的僵尸网络恶意软件,这标志着随着攻击面的扩大,更多以前被网络犯罪分子忽视的节点或者区域正在受到威胁。

威胁“上天”还“入地”

根据预测,到明年就会出现针对卫星网络漏洞的新型威胁,攻击“上天”将成为可能。卫星基站作为卫星网络的接入点,几乎可以将任何地方的任何人(包括网络犯罪分子)接入卫星网络。目前已经有六家主要的卫星互联网提供商做好了服务用户的准备,这也预示着将会有数以百万计的终端只要能够接入卫星网络即可用来发动攻击,卫星网络已经危机四伏。事实上,网络上已经出现了针对卫星网络的新型威胁,比如 ICARUS——一种概念验证型 DDoS 攻击,可以利用卫星网络的全球直接可访问性从多个地点发起攻击。

据预测,威胁的最大目标将会是依赖卫星网络连接开展业务的企业组织,以及向边远地区提供关键服务的企业组织,还有如游轮、货船和商业航空公司等为移动中的客户提供服务的企业组织。诸如勒索软件等针对卫星网络的攻击将随之而来。

攻击不仅能够“上天”,还能“入地”——在最接“地气”的用户侧,攻击者针对加密钱包的数字盗窃也会增加。针对数字钱包的新型攻击已经出现:一种新型假冒的亚马逊礼品卡生成器可以把受害者的钱包换成攻击者的钱包。还有一种被称为ElectroRAT的攻击,它则是通过将社交工程与自定义加密货币应用和一个新的远程访问木马 (RAT) 组合起来,可针对包括 Windows、Linux 和 MacOS 的多种操作系统。随着越来越多的企业采用数字钱包进行交易,报告预计还会有更多专门用来针对储存的加密凭证和盗窃数字钱包的恶意软件。

威胁将蔓延至整个攻击面

到明年,攻击可能将蔓延至整个网络,尤其针对工控网络系统的攻击将显著增长。据 CISA (美国网络安全和基础设施安全局) 最近的一份报告显示,勒索软件攻击越来越多地针对关键基础设施,对工控网络资产和控制系统的威胁越来越大。随着 IT 和 OT 网络的融合,一些攻击能够通过被感染的远程工作者的家庭网络和设备作为跳板渗透进入 OT 系统。

以往都是熟悉 ICS 和 SCADA 系统的高度专业化的攻击者对 OT 系统进行攻击,但是现在那些针对工控网络高度专业化的黑客工具已经在暗网上售卖,使得越来越多不懂工控网络的攻击者也能购买并发起工控网络攻击。

而在网络的“边缘”,新的挑战正在出现。比如,一种允许恶意软件和威胁制造者利用被感染环境中现有工具集和功能进行窃密和攻击的技术出现了,它就是“就地潜伏”技术,这种技术使得攻击和数据泄露看起来像正常的系统活动,很难被注意到。现在随着边缘设备性能越来越强,安装了更多本地功能,也具备了更多的特权,报告预计会有更多“依靠边缘设备潜伏”的新型攻击产生。“潜伏”在这些边缘环境中的恶意软件会使用本地资源来监控边缘活动和数据,然后窃取、劫持甚至勒索关键系统、应用和信息,同时躲避检测。

Fortinet Security Fabric 安全架构平台应对新型威胁

Fortinet认为防御这波新型威胁需要一个整体的、集成的安全方案。无论哪种场景,单点安全产品都应替换为专门用于协同组成统一解决方案的安全设备。它们需要支持全链路数据追踪以及支持策略一致性来保护每个用户、设备和应用。集中管理有助于确保策略执行的一致性,能够统一实时的将配置和更新下发到每一个策略执行点,并能够集中收集网络中任何地方,包括云环境之外、之中等所有场景中发生的可疑事件,还要进行关联分析。

我们建议各个企业组织能够进一步加强他们的 Linux 和其它一些以前不太关注的设备的安全防御措施,同时,还应该准备好专用工具来保护、检测和响应针对这些设备的威胁。各个企业组织在采用新技术时,无论是升级 Windows 系统还是采用卫星网络连接,都需要采取一种“安全第一”的方案,来确保在将它们添加到网络之前已经做好安全保护。此外,企业组织还要部署行为分析来检测攻击链“左侧”的新型威胁,因为在攻击链的侦察和探测初期发现和阻止攻击行为,将有助于提升威胁认知并防止在攻击链后期出现问题。

安全工具的选择应基于企业组织在威胁前沿建立或恶意攻击启动之前检测和预防已知和未知威胁,实时响应攻击的能力。为了提升威胁防御水平,企业组织需要在整个网络中广泛部署人工智能和机器学习功能,并设定正常网络行为的基准,实时响应环境的变动,在复杂威胁执行攻击之前实现威胁检测和阻断。这些功能对关联分析大量收集到的数据,以及检测恶意行为也至关重要,包括使用模拟攻击预测最有可能发生攻击的位置并主动加强相应防御。为了将传统的被动网络安全转为主动防御系统,还可以考虑欺骗式防御等先进技术。

综合来看,网络安全威胁还没有放缓的迹象。如果您的网络和安全工具现在还没有准备好抵御下一代新型威胁,那么亟需尽快行动。全面部署、深度协同和动态智能,加上高性能和超可扩展性,是现在所有专门用于保护企业组织业务运营方式的安全系统的标志。为了应对这些不断演变的威胁,采用基于网络安全网格架构的Fortinet Security Fabric 安全架构平台是各个企业组织的不二之选。

了解《2022年全球网络安全趋势预测报告》全部内容请点击:

https://www.fortinet.com/content/dam/maindam/PUBLIC/02_MARKETING/02_Collateral/WhitePaper/wp-threat-prediction-2022.pdf