Lumen和卡巴斯基实验室最新发布的第三季度 DDoS 报告,都显示本季度DDoS攻击暴增,Lumen发现本季度比上一季度多 35%。安全专家警告说,且攻击技术也越来越复杂。Lumen 研究人员分析发现DDoS攻击开始越来越多地针对VoIP语音等新服务。卡巴斯基实验室研究人员也同时发现第三季度DDoS攻击出现了一个明显的趋势,即网络电话提供商受到大量攻击,主要影响了英国、加拿大和美国的公司。由于功能强大而复杂,它们给客户带来了语音和短信问题。同时,近年来,越来越多的攻击者开始使用DDoS 攻击向受害者勒索赎金,这些攻击者自称来自勒索软件组织REvil,要求支付巨额赎金来才能停止攻击。但是,目前还无法确认该组织的真实身份是 REvil 还是其他。无论如何,对 VoIP 提供商的勒索攻击仅限于 DDoS,而 REvil 主要进行数据加密。

早在10月份,一家名为 VoIP.ms 的主要 VoIP 提供商已经受到 DDoS攻击。造成企业无法为他们的客户服务,客户反馈说他们无法连接到 VoIP.ms 的 SIP 服务器以及其他资源。与此同时,有人声称自己是 REvil 勒索软件组织的一员,要求支付赎金来恢复业务。研究人员在样本中没有看到任何 SIP 数据包。相反,他们看到的是 DNS、SNMP 和其他通常出现在放大攻击和僵尸网络 DDoS 攻击中的流量。

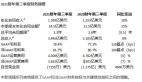

卡巴斯基实验室研究人员也同时发现,第三季度发现的最大攻击带宽为 612 Gbps,比第二季度增长了 49%;基于数据包速率统计的最大攻击规模为252 Mbps,较第二季度增加了 91%;对客户的最长攻击持续了两周,突显了 DDoS 可能对组织产生较严重影响;在受攻击次数达 500 次的行业中,受攻击最频繁的行业是电信和软件/技术,其次是零售;28% 的多重缓解措施首次面对四种不同攻击类型的复杂组合,分别是DNS、TCP RST、TCP SYN-ACK和 UDP 放大。DDoS攻击这些年来并没有太大变化,因为此类攻击仍然相对便宜、容易和有效,因此,近年来,越来越多的攻击者开始使用DDoS 攻击向受害者勒索赎金。其中俄罗斯服务商 Yandex 遭遇了有史以来最大规模的DDoS攻击。

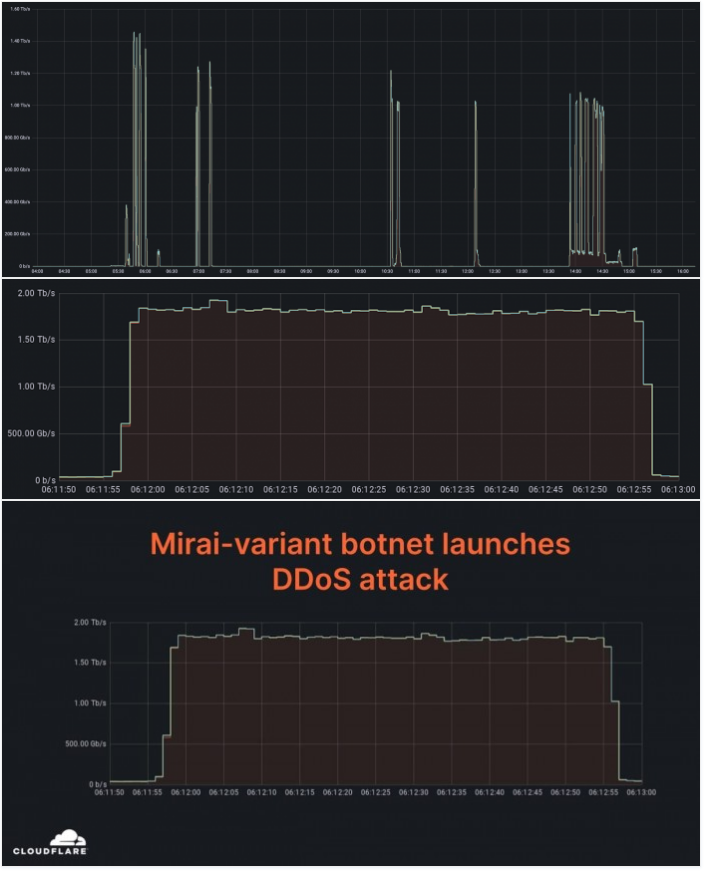

本季度另一个备受瞩目的事件是 Mēris 的发现,这是一种能够进行强大的 DDoS 攻击的新型僵尸网络。据最先报告僵尸网络的 Yandex 和 Qrator Labs 称,它由高性能网络设备组成,主要来自 Mikrotik,并使用 HTTP管道,允许在一个连接中向服务器发送多个请求,而无需等待响应。这种僵尸网络的攻击以每秒大量的请求而引人注目。例如,针对Cloudflare客户(归因于Mēris)的DDoS攻击,尽管持续时间不到一分钟,但每秒仍有1720万次请求,而 Yandex 报告每秒请求 2180 万次。

信息安全领域的知名记者 Brian Krebs 的网站也遭到了短暂但威力巨大的 Mēris 攻击。 Krebs 指出,虽然每秒请求数没有 Yandex 或 Cloudflare 那样令人印象深刻,但它仍然是 Mirai 对其网站的攻击的四倍多。

如上所述,Cloudflare最近成功阻止了一次DDoS攻击,其峰值略低于2Tbps,成为有史以来最凶猛的DDoS攻击。

这次DDoS攻击发生在安全机构Rapid7警告GitLab漏洞(在CVSS严重程度上被评为满分10.0)仅两周后,该漏洞就已经被外部利用,允许掌握它的攻击者在受影响的服务器上远程运行代码,如僵尸网络恶意软件。Rapid7发现,在60000个面向互联网的GitLab实例中,至少有一半仍未打补丁,并警告说,随着该漏洞的细节被公开,利用将持续增加。

根据对攻击的分析,Cloudflare认为这是一次多载体攻击,结合了DNS放大攻击和UDP FLOOD的方式。这次攻击持续了不到一分钟,是Cloudflare迄今为止看到的最大的一次。

Cloudflare的产品经理Omer Yoachimik说:"我们第三季度DDoS趋势报告的另一个关键发现是,网络层的DDoS攻击实际上比一季度增加了44%。虽然第四季度还没有结束,但我们已经看到了多起针对Cloudflare客户的攻击。"

第三季度,针对美国的DDoS攻攻击增加了4.8个百分点,达到40.80%。在经历了第一季度和第二季度的平静期后,该国的攻击比例一下子增长了12.61%。

DDoS 攻击次数激增

第三季度的DDoS攻击数量异常多。7月上旬比较平静,但到月中,DDoS攻击日均数超过1000次,8月18日达到8825次, 8月21日和22日,日均数超过5000次。在8月2日和6日,9月16日、18日、19日和22日,发现了超过3000次攻击。

在本季度最平静的日子里,研究人员观察到将近500起DDoS攻击:6月2日494起,6月3日485起。

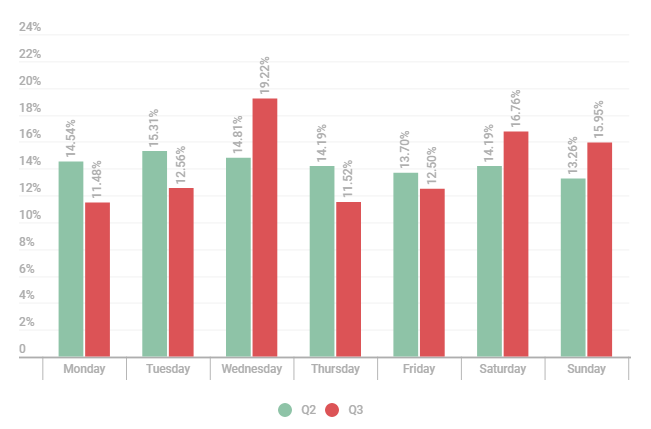

在第三季度,DDoS攻击的分布是一年中最不均匀的。大多数攻击发生在周三——19.22%。这一统计结果很大程度上受到了8月18日(周三)DDoS攻击的影响。由于8月份的另外两个高峰期,发生在周六和周日的攻击比例也有所增加。在其他时间,DDoS活动的比例比上一季度有所下降。

DDoS攻击的持续时间和类型

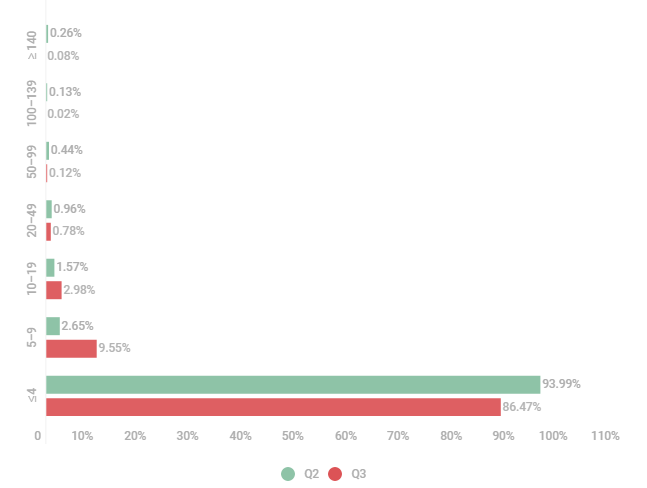

在第三季度,平均 DDoS 攻击持续时间减少到 2.84 小时。这可能是由于持续 50 小时或更长时间的攻击次数减少,而相对较短的攻击次数增加。例如,尽管极短攻击的比例 (86.47%) 比上一季度有所下降,但其数量几乎翻了一番:从第二季度的3.3万次增至6.3.7万次。与此同时,第三季度最长的攻击持续了339小时,比之前报告的最长攻击时间少了2倍以上。

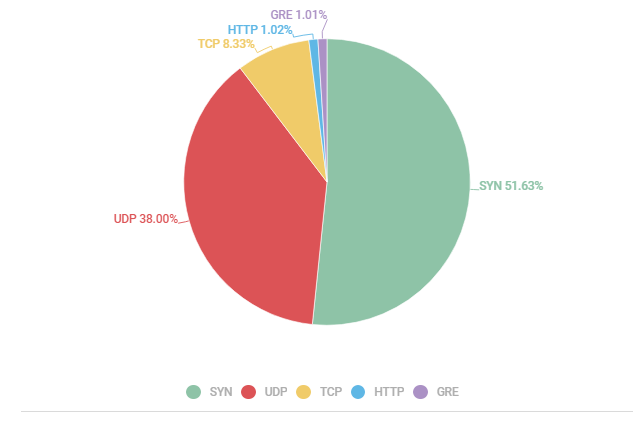

从攻击类型来看,SYN Flood攻击在第三季度遥遥领先,51.63%的攻击使用了该攻击。UDP FLOOD攻击位居第二(38.00%),比例比上一季度下降了22%。TCP FLOOD仍排在第三位,但其比例也降至8.33%。

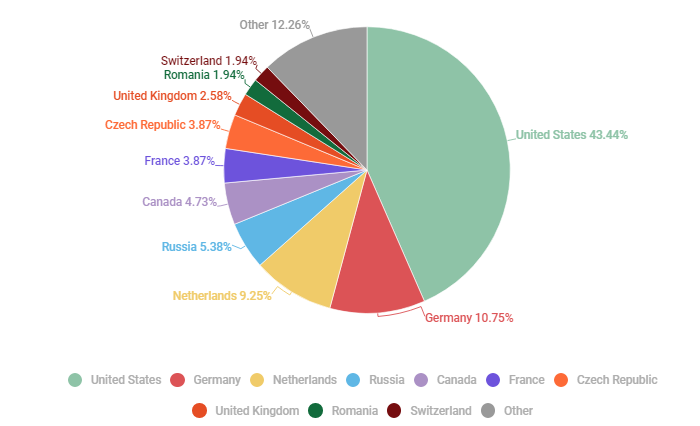

僵尸网络的地理分布

第三季度,大部分C&C僵尸网络服务器位于美国(43.44%),然而,他们的比例下降了4.51%。德国(10.75%)仍然位居第二,其比例也略有下降,荷兰(9.25%)排名第三。俄罗斯(5.38%)取代法国(3.87%)位居第四,与捷克(3.87%)并列第6位和第7位,加拿大(4.73%)仍位居第五。英国 (2.58%) 在 C&C 服务器数量方面排名第八,罗马尼亚 (1.94%) 和瑞士 (1.94%) 位居榜首。

30000台服务器被攻击!GitLab再次遭受DDoS攻击,峰值超1Tbs

DDoS攻击并不少见,但近期这类攻击却有着愈演愈烈的趋势。有专家警告说,超过1Tbps以上的大流量DDoS攻击越来越普遍。

今年10月,微软曾宣布其Azure云服务成功拦截一次每秒2.4 Tbps的DDoS攻击,这是当时发现的最大的DDoS攻击。

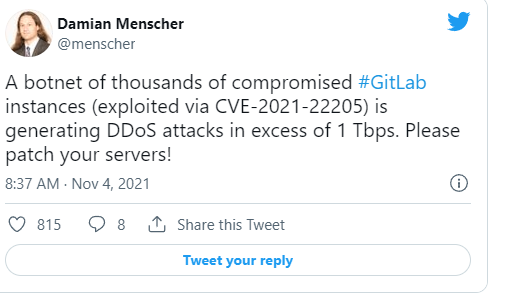

截止发稿前,GitLab又被DDoS攻击了,峰值流量超1 Tbps。此次攻击的漏洞来源于4月份已经修复的漏洞,但仍有30000台未安装更新的服务器被攻击。

负责谷歌DDoS防御的云安全可靠性工程师Damian Menscher最近披露,有攻击者正在利用 GitLab 托管服务器上的安全漏洞来构建僵尸网络,并发起流量惊人的攻击。

最常遭到DDoS攻击的行业有哪些?

DDoS攻击是目前被公认为最难防御的网络攻击之一,最常遭到DDoS攻击的行业有哪些?

网络游戏行业

网络游戏行业除了应对网络高峰,最大的问题就是部署业务时容易遭到DDoS攻击。数据显示,游戏行业是攻击的重灾区,攻击次数占比高达49%。第三季度,《最终幻想14》的欧洲服务器受到多次攻击。在被攻击的几个小时时间里,游戏玩家都遇到了掉线、速度变慢和登录问题。

电子商务行业

数据显示,有将近30%的网络攻击是针对电商,电商行业因为交付功能、平台的实时响应对安全和速度有着较高要求。特别是在618、双11这类特殊的节日,电商企业由于DDoS大流量攻击导致的业务中断、客户流失、营收损失等难以计数。

互联网金融行业

金融领域可以说是DDoS攻击的高发行业,金融部门更容易受到攻击,攻击会使金融系统无法访问。黑客一般是为了赎金和敲诈勒索。

虚拟货币行业

遭受DDoS攻击的还有最古老的比特币网站Bitcoin.org。尽管在这个案例中,不像对VoIP提供商的攻击,攻击者愿意接受半个比特币,但对于非营利信息门户网站来说,这仍然是一笔不小的赎金。

值得注意的,因为加密货币的价格攀升仍然和以前一样强劲,而DDoS市场的增长与加密货币开始暴涨之前相似。过去几年,这两个市场一直在争夺计算能力,许多僵尸网络既可以用于DDoS,也可以用于挖矿,因此加密货币的高价格吸引了DDoS的计算力。现在,在加密货币价格持续走高的背景下,DDoS市场不断增长,从这一点来看,攻击者已经开始以不同的方式分配资源。

恶意软件运营商在第三季度也决定使用DDoS作为恐吓工具,攻击者向公司发送电子邮件,称他们的资源被用于DDoS攻击,他们可能面临法律问题。这些消息包含一个指向云目录的链接,据称其中包含有关事件的详细信息,其中实际上包含 BazarLoader 恶意软件加载程序。

在一些国家,DDoS攻击针对的是帮助抗击COVID-19的网站。今年8月,攻击者试图关闭马尼拉的一个疫苗注册门户网站。今年9月,他们盯上了荷兰网站CoronaCheck,在该网站上,人们可以获得访问咖啡馆和文化景点所需的二维码,但这个二维码明显是钓鱼类的攻击。

第三季度,各国发生了许多出于政治动机的 DDoS 攻击。例如,在 7 月上旬和中旬,不明身份的攻击者用垃圾流量攻击了俄罗斯和乌克兰安全机构的资源。7月下旬,俄罗斯报纸 Vedomosti 成为 DDoS 受害者。最有可能的是,这次攻击与该网站的一篇在线文章有关。8月中旬,攻击者试图阻止用户访问菲律宾人权组织Karapatan的网络资源。然后,在月底,德国联邦选举官(Federal returns Officer)的网站因与9月26日的联邦议院(Bundestag)选举有关而短暂遭到攻击。

如上所述,DDoS攻击者一直在跨地域和跨行业方面进行多样化尝试,DDoS攻击更具针对性和持久性,除了上面这几大行业外,医疗,教育,直播等行业也逐渐成为攻击者的目标。攻击流量也越来越大屡破纪录,而且攻击方式也变得越来越复杂。近年来,DDoS攻击者越来越多地使用此类攻击向受害者勒索赎金。

Neustar在8月份发布的一份报告称,在过去12个月内,超过五分之二(44%)的组织成为与赎金相关的DDoS(RDDoS)攻击的目标或受害者。

2021年第三季度出现了两种新的DDoS攻击媒介,可能会对主要网络资源构成严重威胁。来自马里兰大学和科罗拉多大学博尔德分校的一组研究人员发现了一种通过TCP欺骗受害者IP地址的方法。到目前为止,由于不需要建立连接,允许IP欺骗,放大攻击大多使用UDP协议进行。

这种新攻击的目标是位于客户端和服务器之间的安全设备(所谓的中间件)——防火墙、负载平衡器、网络地址转换器 (NAT)、深度包检测 (DPI) 工具等。可以干扰 TCP 连接,例如,通过阻止与禁止资源的连接,并且他们经常对从一方收到的数据包做出反应,而没有看到完整的图片或监控TCP会话的有效性。如果以受害者的名义发送访问被禁止资源的请求,中间层的响应可能会大得多。因此,研究人员发现超过 386000 台设备的放大系数超过 100,其中超过 97000 台超过 500,其中 192 台超过 51000。

第二种攻击被称为 Black Storm,可以针对任何网络设备。攻击者可以伪装成同一网络中的其他设备,向通信服务提供商 (CSP) 网络中的设备上的关闭端口发送请求。接收器设备用一条消息说明该端口不可用来响应此类请求。处理这些消息会消耗大量资源,这会使受害设备过载并阻止它们接受合法请求。研究人员指出,这种方法不仅可以让攻击者关闭单个服务器,还可以关闭提供商的整个网络,包括一个大型网络。

上述针对VoIP服务的攻击就属于这种攻击类型。

随着技术的不断进步,攻击源追踪技术已经在追踪速度、自动化程度、追踪精确度等方面取得显著进步, DDoS网络层攻击检测也分为多种方式。

那要如何从IP源地址角度预防DDoS攻击呢?

如上所述,研究人员发现了一种通过TCP欺骗受害者IP地址的方法。那要如何从IP源地址角度预防DDoS攻击呢?当 DDoS 攻击发生时或结束后,可以根据相关信息定位攻击的来源,找到攻击者的位置或攻击来源。IP地址来源定位它是 DDoS 攻击防御过程中的重要环节,并在其中起到承上启下的关键作用。精准的IP地址定位结果既可以为进一步追踪真正攻击者提供线索,也可以为其他的防御措施,如流量限速、过滤等措施提供信息,还可以在法律上为追究攻击者责任提供证据。

本文翻译自:https://www.rtcsec.com/post/2021/09/massive-ddos-attacks-on-voip-providers-and-simulated-ddos-testing/ https://securelist.com/ddos-attacks-in-q3-2021/104796/ https://therecord.media/gitlab-servers-are-being-exploited-in-ddos-attacks-in-excess-of-1-tbps/如若转载,请注明原文地址。