日前,BitDefender 宣称发现首个通过 Log4Shell 漏洞直接安装的勒索软件,该漏洞利用程序会下载一个 Java 类hxxp://3.145.115[.]94/Main.class(该类由 Log4j 应用程序加载和执行)文件。加载后,它会从同一台服务器下载一个 .NET 二进制文件,该文件是一个安装名为“Khonsari”的新勒索软件。

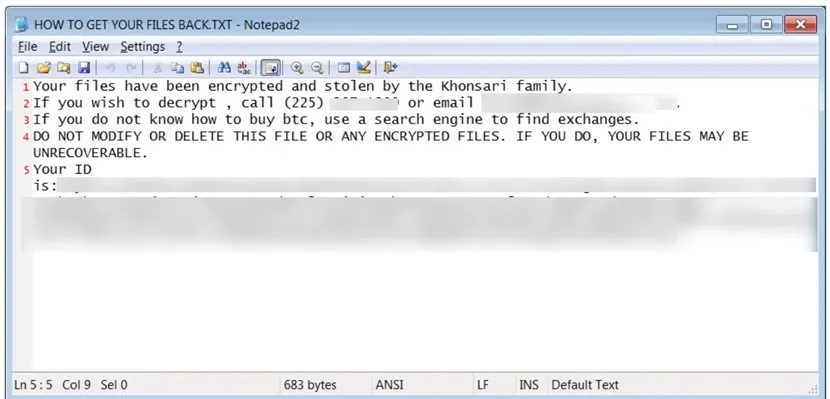

这个名字也被用作加密文件的扩展名和勒索通知,如图1所示。

图1 Khonsari赎金票据

在此后的攻击中,BitDefender 注意到攻击者使用相同的服务器来分发 Orcus 远程访问木马,有安全专家认为这可能是个数据擦除器(Wiper)。Emsisoft 分析师Brett Callow指出,该勒索软件以路易斯安那州一家古董店老板的联系信息命名并使用其联系信息,而不是使用攻击者自己的信息。因此,尚不清楚此人是勒索软件攻击的实际受害者还是诱饵。

不管是什么原因,由于该恶意软件不包含攻击者的有效联系信息,Callow认为这是一个擦除器而不是勒索软件。虽然这可能是首个利用Log4j 漏洞直接安装勒索软件(或者擦除器)的实例,但在此之前微软已监测到了用于部署 Cobalt Strike 信标的漏洞利用。因此,更高级的勒索软件攻击很可能已经将Log4Shell漏洞利用作为一种攻击手段。

【本文是51CTO专栏作者“安全牛”的原创文章,转载请通过安全牛(微信公众号id:gooann-sectv)获取授权】