根据Security Affairs网站最新消息,Log4j库中的Log4Shell漏洞公开披露前,至少已经被攻击利用了一周之多。黑客组织也早已滥用该漏洞,大肆部署恶意软件。

漏洞存在很多可攻击点

漏洞披露后,NetLab 360研究人员声称,其公司旗下的Anglerfish和Apacket蜜罐已经被试图使用Log4Shell漏洞的网络攻击击中。经过研究分析,这些尝试性攻击是由 Muhstik 和 Mirai 僵尸网络发动的针对Linux 设备的网络活动。

媒体披露,不止360一家安全团队观察到了攻击活动,其他研究团队同样观察到了威胁者试图利用该漏洞。安全研究人员经过分析发现,绝大多数观察到的网络攻击活动大都是扫描。

基于该漏洞的性质,一旦攻击者完全访问和控制了一个应用程序,就可以执行无数攻击目标。微软威胁情报中心证实,攻击者正在试图利用此漏洞投放Cobalt Strike信标和硬币矿工,Cobalt Strike能够实现凭证盗窃和横向移动,以及从被攻击的系统中渗出数据。

漏洞端倪早已显现

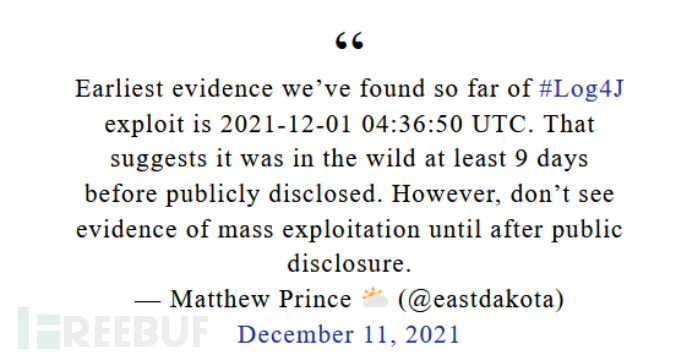

Cloudflare首席执行官Matthew Prince发表推文称,情况可能比最初设想的还要糟糕,12月10日漏洞公开披露前,该漏洞至少已经被攻击了一个多星期。

媒体披露,思科Talos早在2021年12月2日就已观察到与CVE-2021-22448有关的攻击者活动,因此建议企业将漏洞扫描搜索范围扩大到这一天。

思科Talos发布公告声明,攻击者可以利用这个漏洞作为信息披露的手段,从有漏洞的主机中渗出存储在文件和环境变量中的凭证(和其他配置)。例如,AWS CLI使用环境变量和配置文件等。

除此之外,Talos研究人员更新了IOC列表,其中包括了利用CVE-2021-44228缺陷进行的采矿活动信息。研究人员发现了旨在交付Kinsing加密挖掘机的采矿活动。

Auvik、Huntress Lab和N-able等组织也证实了其服务在12月10日之前已经受到了影响。Huntress实验室的研究人员创建了一个工具,可以帮助企业测试其应用程序是否容易受到CVE-2021-44228的影响。

参考文章:https://securityaffairs.co/wordpress/125567/hacking/log4shell-log4j-exploitation.html