Glupteba僵尸网络使用比特币区块链进行C2备份。

Glupteba概述

近日,谷歌宣布采取措施打击Glupteba僵尸网络活动,Glupteba是一个攻击Windows主机的多组件僵尸网络,使用比特币区块链中编码的数据来作为备份的C2机制。

谷歌研究人员分析发现Glupteba会窃取用户凭证和cookie、在感染的主机上进行加密货币挖矿、部署和运行攻击Windows系统和物联网设备的代理组件。Glupteb的受感染用户遍布全球各地,包括美国、印度、巴西、东南亚等地。

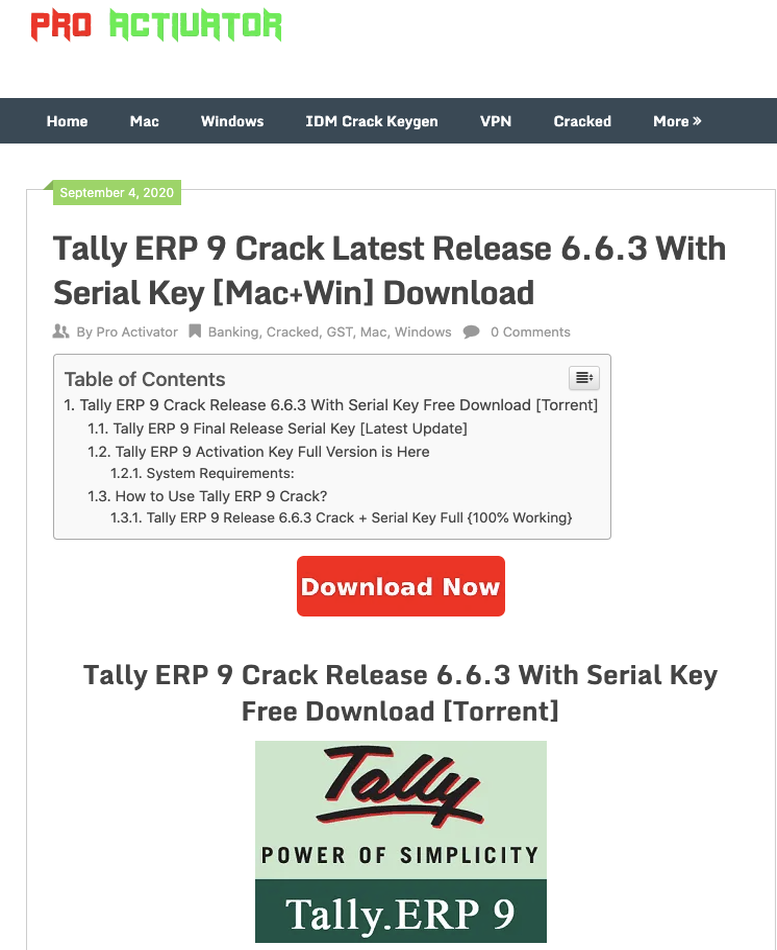

Glupteba恶意软件家族最初是通过pay per install (PPI)网络和从流量分发服务处购买的流量来传播。一段时间后,研究人员发现每天有上千个恶意Glupteba实例下载。下图是一个用来传播Glupteba变种的web页面,该页面声称下载的是破解的软件,然而下载的却是Glupteba恶意软件变种:

传播Glupteba变种的web页面

研究人员分析Glupteba二进制文件发现了一些含有git的URL:“git.voltronwork.com”,这表明Glupteba 僵尸网络的运营者同时在提供多个在线服务。这些服务包括利用窃取的凭证来出售虚拟机的访问权限、代理访问、出售信用卡号码用于其他攻击活动等。

Glupteba服务上传到谷歌广告平台的加密货币垃圾邮件

一年来,Google研究人员采取了一系列措施来破坏使用了谷歌服务的Glupteba活动,其中包含6300万用来传播Glupteba的谷歌文件、1183个谷歌账户、908个云项目、870个谷歌广告账户等。此外,还通过谷歌安全浏览向350万用户可能下载恶意文件的用户发布预警消息。

此外,谷歌还参与针对Glupteba僵尸网络运营人员的诉讼活动,经过分析发现2个Glupteba僵尸网络的运营人员位于俄罗斯。

Glupteba的C2备份机制

僵尸网络的C2通信一般使用HTTPS来在控制服务器和受感染的系统之间进行命令和二进制文件的更新。为了增加其基础设施弹性,Glupteba僵尸网络运营人员还使用比特币区块链实现了一种C2备份机制。如果主C2服务器没有响应,受感染的系统就可以从以下比特币地址的最新交易中提取加密的备份C2域名:

'1CgPCp3E9399ZFodMnTSSvaf5TpGiym2N1'

'15y7dskU5TqNHXRtu5wzBpXdY5mT4RZNC6’

'1CUhaTe3AiP9Tdr4B6wedoe9vNsymLiD97'

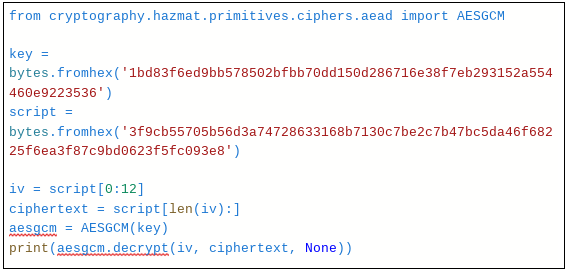

二进制文件中硬编码了用于解密的32字节AES密钥:

'd8727a0e9da3e98b2e4e14ce5a6cf33ef26c6231562a3393ca465629d66503cf'

'1bd83f6ed9bb578502bfbb70dd150d286716e38f7eb293152a554460e9223536’

比特币交易中的OP_RETURN数据可以使用AES-256 GCM密钥来解密备份的C2域名。OP_RETURN域中的前12字节中含有初始向量IV,后16字节是GCM便签,中间的部分是AES-256 GCM加密域名。

解密加密的域名的Python脚本如下所示:

关于Glupteba网络协议的详细信息参见:https://news.sophos.com/wp-content/uploads/2020/06/glupteba_final-1.pdf

本文翻译自:https://blog.google/threat-analysis-group/disrupting-glupteba-operation/如若转载,请注明原文地址。