据SecurityAffairs消息,Moobot 僵尸网络正在利用海康威视产品的漏洞进行快速传播。

资料显示,Moobot是一款基于Mirai的僵尸网络,2021年2月,Palo Alto Unit 42 安全研究人员首次发现并记录了Moobot僵尸网络,而最近频繁出现的网络攻击表明,黑客组织正在增强他们的恶意软件。

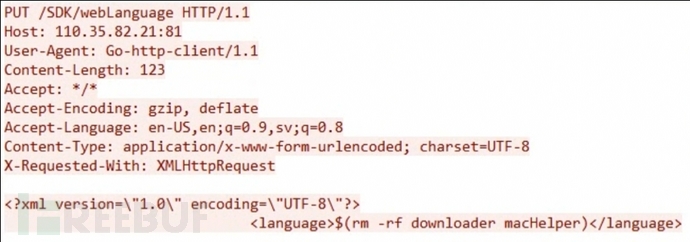

这是海康威视网络摄像机/NVR固件中,一个未经身份验证的远程代码执行(RCE)漏洞,编号为CVE-2021-36260。这个关键问题影响了海康威视旗下70多个款摄像头,由于对输入参数校验不充分,未经身份验证的攻击者通过构造带有恶意命令的报文发送到影响设备,可实现远程命令执行。

该漏洞由一位安全研究人员发现,花名“Watchful IP”。在攻破IP摄像机后,攻击者还可以通过受感染的设备访问内部网络,从而对使用这些设备的基础设施构成风险。需要注意的是,利用该漏洞不需要用户交互,攻击者只需要访问http(s)服务器端口(通常为80/443)即可。

海康威视表示,只有当攻击者访问的设备与Internet有直接接口时,才可以触发该漏洞。2021年9月,海康威视已经通过固件更新 (v 210628)修复了该漏洞 ,但并非所有用户都急于应用安全更新。

Fortinet 报告称,Moobot 僵尸网络正在利用这个缺陷来破坏未打补丁的设备并从受害者那里提取敏感数据。

“在我们(Fortinet)的分析过程中,发现大量有效载荷试图利用此漏洞从受感染的设备获取敏感数据。其中一个有效载荷还试图删除一个表现出的感染行为,并执行 Moobot 僵尸网络的下载程序。”

Fortinet安全研究人员还发现一个伪装成“macHelper”的恶意软件下载器,它使用“hikivision”参数获取并执行 Moobot。该恶意软件还会修改“重启”等基本命令,防止管理员重启受感染的设备。

在这个过程中,Fortinet 安全研究人员发现Moobot僵尸网络和Mirai 存在一定的相似之处,此外,Moobot还借鉴了Satori僵尸网络的一些元素,并最终成为一种支持多种攻击方式的 DDoS 僵尸网络。

参考来源:https://securityaffairs.co/wordpress/125409/malware/moobot-botnet-hikvision.html