SASE的规范定义包括五个功能,其中四个提供安全性,第五个提供网络连接,这里的网络部分通常使用SD-WAN实现,但并不一定就是SD-WAN。例如,如果企业不注重远程办公并且其远程位置有足够的 MPLS 覆盖,那么就可以在没有 SD-WAN 的情况下应用 SASE 的安全功能。Forrester的SASE替代方案零信任边缘模型的一个优势就是它没有将远程安全与SD-WAN合并,而是强调SASE的安全元素。

SD-WAN 和 SASE 不应被视为相互替代的关系,而应该被认为是互补的,且在很大程度上拥有独立的功能,这些功能结合起来可以创建高度可靠、可扩展、高性能和安全的远程连接解决方案。SD-WAN通过网络、内容和身份安全服务为SASE的构建提供了网络基础。

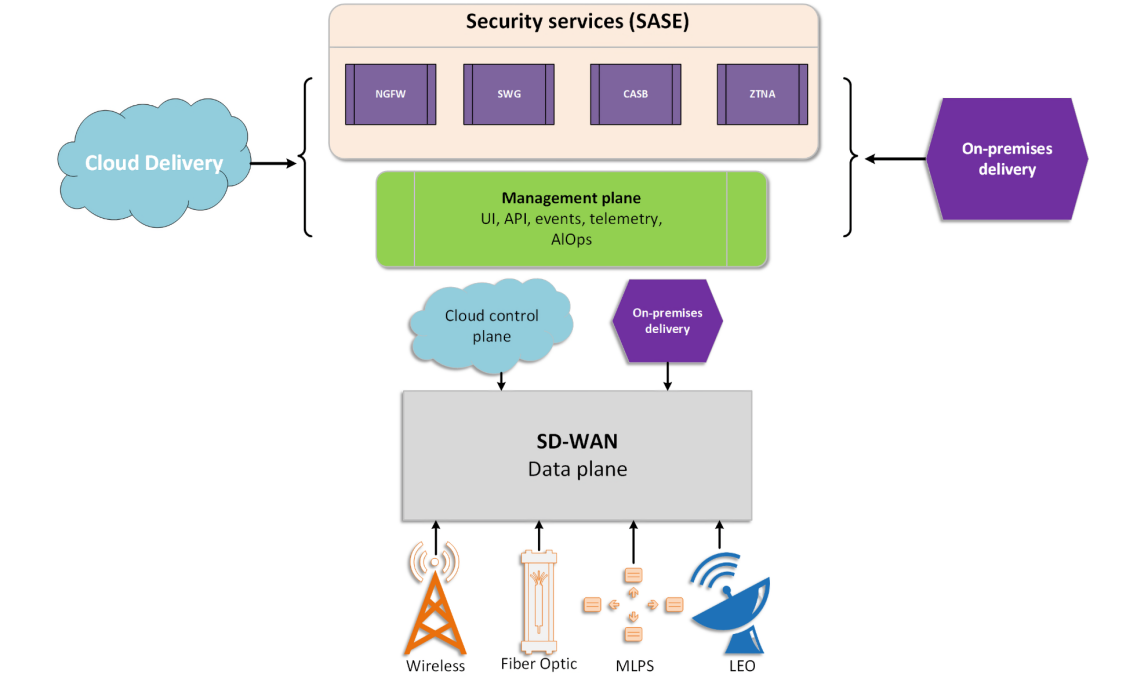

SD-WAN是将SDN技术应用到广域网中,将网络控制从传输数据中分离出来。通过在物理和逻辑网络之间插入抽象层,SD-WAN 平台可以将多个物理链路组合成一个虚拟网络,并对每个虚拟网络上的数据包流进行微管理,以提高聚合和应用性能、可用性和安全性。

SD-WAN能够交付SDP架构,将underlay和overlay结合到一个基于云的解决方案中。 SD-WAN 适用于任何类型的有线或无线 Internet 连接,并根据网络拥塞和质量提供信道绑定、冗余、负载平衡和动态路径选择。 并且,SD-WAN也提供安全性(SASE的簇拥者常常以安全性来抬高自己)。实际上,SD-WAN 最初的卖点是它在任何物理网络链路上提供企业级安全性(相当于 MPLS)。SD-WAN 的另一个优势是控制面与数据面分离,能够集中管理网络和端点配置、管理、流量策略和监控。

典型的 SD-WAN 安全功能包括:

1) 使用 DTLS(使用 AES-GCM 证书交换和身份验证)或 IPSec(使用 IKE 密钥交换)进行链路加密。

2) 远程设备 (CPE) 的零接触自动配置,以确保安全的初始设置。

3) 支持在链路拓扑中插入虚拟网络服务 (VNF),例如 NGFW 、内容过滤器。

4) 网络微分段使用虚拟网络和防火墙按应用程序、安全级别或其他标准划分广域网流量。微分段还允许 SD-WAN 使用特定于用户、组和应用程序的路由/防火墙规则实施简单的内容控制策略。

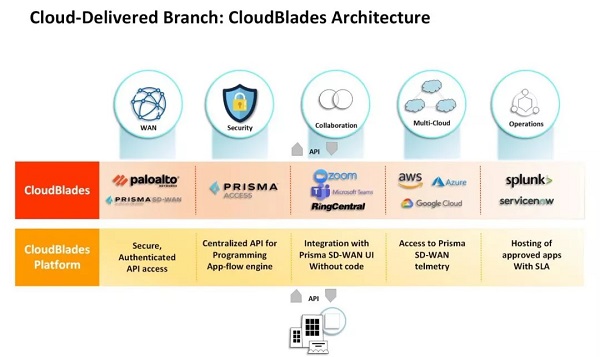

资料来源:Palo Alto Networks; The CloudBlades Platform

总之,SD-WAN 提供了满足企业需求的网络安全基础,并且远远超出了传统客户端或站点虚拟专用网提供的功能。

SASE建立在网络基础上,如果SD-WAN实现了远程工作和WFH的扩散,那么SASE可以被看作是通过一套网络、数据和用户安全功能来支持它。与其把SASE看作是SD-WAN的创新替代品,不如把它看作是在SD-WAN基础之上分层安全性的演进改进。有的供应商声称SD-WAN只提供网络连接,需要SASE来提供边缘网络安全,这要么是故意过度简化,要么就是一味地为了营销SASE。

SASE 为 SD-WAN 添加了四个安全功能:

1) 下一代防火墙即服务 (FWaaS) :目前已经通过NFV和虚拟防火墙设备被许多SD WAN用户所整合。

2) SWG (Secure Web Gateway):用于监控和过滤Web流量。

3) 云访问安全代理 (CASB) :通过提供应用级网络可见性和策略实施来扩展 SWG。

4) 零信任网络访问 (ZTNA) :使用基于发起设备、发起用户和目标应用或服务的细粒度策略,使用特定于应用和会话的身份验证,取代了使用客户端虚拟专用网络的访问安全性。ZTNA 是对传统远程访问安全性的最大改变,它需要提供用户和设备凭据(通常基于证书)、证书颁发机构 (CA)、SSO 服务和设备访问代理。

尽管打包云服务可能是大多数情况下最好的 SASE 交付工具,但这不是必需的。一些组织可能会选择运营私有 SASE 基础设施,或与提供SASE作为其网络基础设施一部分的MSP签订合同。事实上,创造了“SASE”一词的 Gartner 认为,基于云的 SASE 的采用正在缓慢增长。

Gartner 表示,到2024年,30%的企业将采用来自同一供应商的云交付SWG、CASB、ZTNA和分支机构防火墙即服务(FWaaS)能力,而2020年这一比例不到5%。为了满足用户对安全的要求,越来越多地采用SASE组件。

云交付并非 SASE 独有

一些供应商将 SASE 与云交付混为一谈,从而来宣扬所谓的“独特优势”,以及营造一种SD-WAN已经“过时 ”的假象。

当供应商错误地宣称SASE是唯一的基于云的网络服务时,问题就来了。尽管云托管是我们首选的 SASE 运营模式,但它不是必需的,并且一些产品支持云、本地或混合部署。

边缘网络和安全的云服务交付在大多数企业SaaS使用爆炸式增长的时代最有意义,在线应用程序取代了本地软件,但云交付不是唯一的选择。举例来看,在以SaaS为中心、有大量WFH员工的企业环境中,将安全性强制集中到数据中心设备上既昂贵又低效。

云部署不仅限于 SASE,它也是交付基本SD-WAN服务的一种有效方式。事实上,像Aryaka、Adaptiv Networks(前身为TeloIP)、Masergy等NaaS供应商早就通过将控制平面集中在云基础设施上,并使用私有核心网和全球分布的POP,提供SD-WAN即服务。

这又带来了另一个问题,有供应商宣称SASE是“基于设备的架构”,需要“专有设备来增加安全性和远程支持”。实际情况是,任何基于 SD-WAN 的远程访问解决方案都需要某种形式的 CPE 来终止两条或多条物理链路,为远程 LAN 提供 L2/L3 连接,并执行控制平面决策,将流量引导至最佳物理链路。将 SD-WAN CPE(通常是小型低功耗设备)与功能齐全的分支机构路由器(如Cisco ISR或Juniper SRX)混为一谈是完全错误的。

竞争 vs. 互补

SASE 不是 SD-WAN 的继任者,而是它的队友,为软件定义的 WAN 基础添加安全功能。同时每个也都可以独立使用:SD-WAN 不需要 SASE,SASE 功能也可以在传统网络上使用。同样的,SD-WAN 和 SASE 都可以部署在任何 VM 或容器环境中,无论是作为云服务 (NaaS)、云 IaaS还是混合部署。

SASE优势在于它为组织提供了一个完整的、集成的安全组合,覆盖了大多数情况,并消除了将单点产品拼凑在一起的问题。不过也有很多组织更愿意逐步地、增量地引入新的应用或服务。在这样的情况下,SD-WAN 更适合企业变更管理,因为它允许根据需要在 WAN 中整合NGFW、WAF和SWG等基本功能。

SASE的大部分重要安全性改进(即零信任身份验证模型)需要时间来引入。因此,大部分组织倾向于将更容易部署的NGFW、SWG等 SASE 功能作为 SD-WAN 的增量添加,同时有选择地为高风险/高价值应用和用户引入 ZTNA。

与其让 SASE 和 SD-WAN 相互竞争,不如将它们视为互补功能。