【51CTO.com快译】当你开始构建云基础架构时,安全问题在你心目中的地位可能远不如项目的启动与运行那样重要。这会让你推迟对安全问题的考虑,并导致你的项目在很长一段时间内暴露在一个不安全的云环境之中。对安全问题的处理拖得越久,想要解决这个问题就会越困难也越昂贵。

更糟糕的是,如果在这期间你的项目真的受到了攻击,你将不得不花费更多的金钱和精力来应对这些威胁。在面对某些特殊情况时,你甚至需要引入专业的应急响应团队来进行特殊问题的处理,而让他们来完成这项工作的话,所花费的成本会在原有的基础上继续翻倍。本文将帮助你了解如何在构建云基础设施的早期阶段,通过一些基本步骤来改善云安全的状况。

云安全的重点关注方向:

- 威胁模型分析

- 安全配置错误修复

- 网络访问控制

- 云资源访问管理

- IAM策略保障

- 日志记录监测

1.威胁模型分析

威胁模型分析指寻找系统潜在威胁以建立对抗的策略,以建立安全的系统的过程。这适用于包括云服务架构、应用程序、物联网设备等绝大多数系统。

建立威胁模型的步骤

- 构建架构图

- 识别威胁

- 减轻威胁

- 验证

建立威胁模型的第一步是构建系统的架构图。这涉及到在系统中构建资产列表,因为你无法保护你看不到的东西。我们可以使用CloudMapper等工具来构建AWS云环境的架构图。大部分云服务提供商也有类似的威胁建模工具,例如Cartography。

当你拥有了架构图和资产列表,你就可以开始识别可能对系统产生的威胁。你可以使用像STRIDE或PASTA这样的威胁建模方法来实现这一点。

这里举一个例子:如果开发人员的云凭证被泄露,你需要确定系统受到攻击的可能性有多大,以及哪些管控措施可以将损失降至最低。

管控措施的实施将能够有效的对你的系统进行保护。

2.安全配置错误修复

主要的云安全漏洞之一就是安全配置错误。据报告,超过95%的云安全漏洞与云错误配置有关,但想要实时了解系统的云环境情况是非常困难的。因此,我们可以从常见的错误配置入手,其中较为典型的就是过于宽松的防火墙规则与安全审核。

Prowler

Prowler是一个开源的安全审计工具,它可以帮助我们识别适用于AWS的云安全配置错误,帮助你进行AWS安全评估、审计、加固和问题响应。它遵循AWS的CIS基准,还可以协助GDPR、HIPAA、PCI-DSS、ISO27001、SOC2等。

Prowler将给出云帐户中的安全漏洞列表。您可以导出HTML、CSV、JSON或json-ASFF格式的结果。

与安全中心的集成

Prowler集成了AWS安全中心。借助Security Hub,你可以设置单个位置,对来自多个AWS服务(如AWS GuardDuty、Inspector、Macie等)的安全警报或检测结果进行聚合、组织和设置优先级。你还可以使用自动合规性检查持续监控你的云环境。

3.网络访问控制

构建网络图

我们需要一个网络图来评估云环境的架构。但对于开发团队来说,获取实时更新的网络图也是比较困难的,而且在前文中也曾提到,由于云的动态特性,你通常无法知道你的云环境在每时每刻的情况。因此,云资源常常会在不可见性的情况下被泄露出去,这是我们很难有效控制的问题。

出于这些原因,这里建议使用像CloudMapper这样的工具来可视化云环境的当前布局。

CloudMapper

CloudMapper可以帮助你分析你的Amazon Web Services (AWS)环境。它能够构建网络图并在浏览器中进行显示。

网络切割

通过实现网络切割可以减少入侵者可用的攻击选项,我们应放弃故障打开并采用故障安全的网络访问方法。对于所需的应用程序,应允许显式网络访问。可以通过对容器工作负载使用Kubernetes网络策略来实现微观分割,像分段、开发和生产这样的复杂环境应驻留在分段的网络或不同的帐户中,并应针对不同的业务单元、工作负载、日志、监控、身份等使用不同的云帐户,以进一步减少可被攻击面。

4.云资源访问管理

与云资源的连接应该具有安全且私有的访问权限。可以通过虚拟网络设置到bastion/jump box来实现这一点,或者利用中央认证系统,比如Keycloak或Teleport。你可以将这些系统与Okta或任何其他类似的身份验证机制集成以实现单点登录。还有一种方法是使用会话管理器,这能够减少中央身份验证系统的管理开销。

5.IAM策略保障

用户访问策略(IAM策略)是另一个可以帮助你保护云基础设施的核心策略。使用IAM策略进行权限管理,可以减少攻击者在出现漏洞时造成广泛损害的可能性。

一些可应用于新项目的低限度的安全控制方案:

- 使用访问秘钥进行云账户登录

- 创建独立的IAM用户

- 使用用户组为IAM用户分配权限

- 授予最小特权

- 为用户配置强密码策略

- 启用MFA

- 使用角色委派权限

- 不共享访问密钥

- 定期更换凭证

- 删除不必要的凭证

- 监控云帐户中的活动

你可以使用Policy_Sentry创建最小权限的IAM策略。

6.日志记录监测

安全日志的记录和监测是云安全体系的重要组成部分。这将帮助你识别云环境中的漏洞所在,也是发现恶意事件的一种重要方法。

首先,你可以在所有模块中启用CloudTRAIL,并将其配置到云存储空间中。接下来,你需要为多次身份验证失败或权限提升失败等常见的安全用例设置警报。

最后,为长期存储建立一个单独的日志帐户以及一个集中检测帐户。记录API调用日志(CloudTRAIL)、DNS日志(Route 53)、网络访问日志(VPC Flow logs)、云存储日志(S3)、安全服务日志(如Security Hub、GuardTask、WAF logs、application logs),并将数据传送到数据分析平台中(如ElasticSearch)以构建相应的检测规则。

7.结语

通过执行上述步骤,你可以为你的项目构建一个较为安全的云环境,这能够有效帮助你节约后期的运维成本。

对企业来说,解决云安全挑战是一项持续不断的工作,这需要我们的重视与长期警惕。

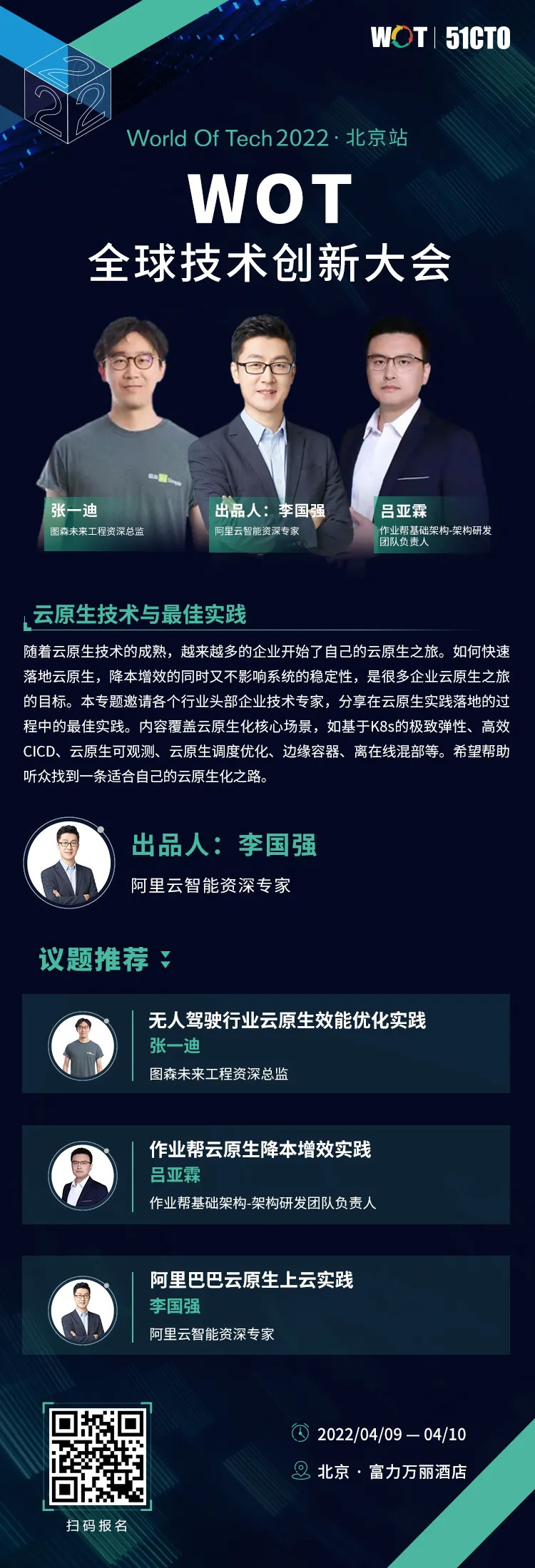

活动推荐:云原生是一个较为广义的概念。对于云原生,不同的企业有着不同的理解。如何判断项目是否到了云原生上云的阶段,云原生上云的方式该怎样抉择,想要把云原生技术发挥到极致又需要考虑哪些因素?面对诸如此类问题,如何选择最优“路线”完成自己的云原生上云之旅,是当下各企业所面对的共性问题。为了给大家提供更多的借鉴和思考,在本届WOT全球技术创新大会“云原生技术最佳实践”专题中,我们邀请到了来自阿里云、作业帮及图森未来的资深技术专家,为大家分享相关经验与解决方案。

WOT全球技术创新大会2022,早鸟票6折优惠抢购中!购票立减2320元,团购可享受更多优惠。活动详情咨询添加小助手微信-秋秋:cto-kol,进入活动官网查看活动详情。

【51CTO译稿,合作站点转载请注明原文译者和出处为51CTO.com】