攻击者通过传播恶意KMSpico 安装器来感染Windows设备,并窃取加密货币钱包。

KMSpico安装器是一款非常流行的Windows和office产品激活工具,可以模拟Windows密钥管理服务(Key Management Services,KMS)来欺诈性地激活证书。许多IT公司都使用KMSPico激活Windows服务,而不购买合法的微软证书。

近期,Red Canary安全研究人员发现有攻击者通过传播修改的恶意KMSpico安装器来感染Windows设备。

修改的产品激活器

分发的KMSPico中包含广告恶意软件和恶意软件。下图中可以看出,攻击者创建了大量的网站来分发KMSPico,都声称是官方网站。

谷歌搜索KMSPico返回的结果都称是官方网站

RedCanary通过分析发现,恶意KMSPico安装器来自7-zip这样的自提取的可执行文件,其中既包含KMS服务器模拟器,还包括Cryptbot。

用户点击恶意链接,下载KMSPico或者Cryptbot或其他不含KMSPico的恶意软件,就会被感染。安装KMSPico的同时也会同时部署Cryptbot。

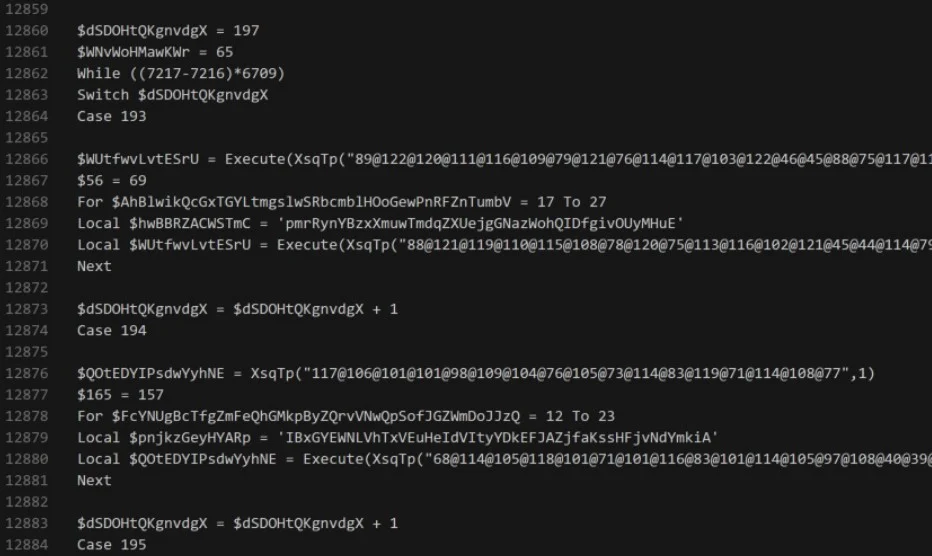

恶意软件还被CypherIT打包器封装,混淆安装器来预防被安全软件检测到。然后,安装器会启动一个严重混淆的脚本,该脚本可以检测沙箱和反病毒模拟环境,如果发现就不会执行。

混淆的Cryptbot代码

此外,Cryptobot会检查是否存在%APPDATA%\Ramson,如果文件夹存在就执行自删除过程来预防再次感染。攻击者通过process hollowing方法将Cryptbot字节注入到内存中,恶意软件的其他特征与之前发现的特征有重合。

总的来看, Cryptbot 可以从以下APP中收集敏感信息:

- Atomic加密货币钱包

- Avast安全web浏览器

- Brave浏览器

- Ledger Live加密货币钱包

- Opera Web浏览器

- Waves Client and Exchange加密货币应用

- Coinomi加密货币钱包

- Google Chrome Web浏览器

- Jaxx Liberty加密货币钱包

- Electron Cash加密货币钱包

- Electrum加密货币钱包

- Exodus加密货币钱包

- Monero加密货币钱包

- MultiBitHD加密货币钱包

- Mozilla Firefox Web浏览器

- CCleaner Web浏览器

- Vivaldi Web浏览器

因为Cryptbot的操作并不依赖硬盘上未加密的二进制文件的存在,只可以通过监控PowerShell命令执行或者外部网络通信等恶意行为监控来实现检测。

完整技术分析参见:https://redcanary.com/wp-content/uploads/2021/12/KMSPico-V5.pdf

本文翻译自:https://www.bleepingcomputer.com/news/security/malicious-kmspico-installers-steal-your-cryptocurrency-wallets/如若转载,请注明原文地址。