ISafeBreach Labs安全研究人员发现伊朗攻击者利用微软MSHTML远程代码执行漏洞通过PowerShell 窃取器恶意软件来窃取受害者谷歌和instagram凭证信息。

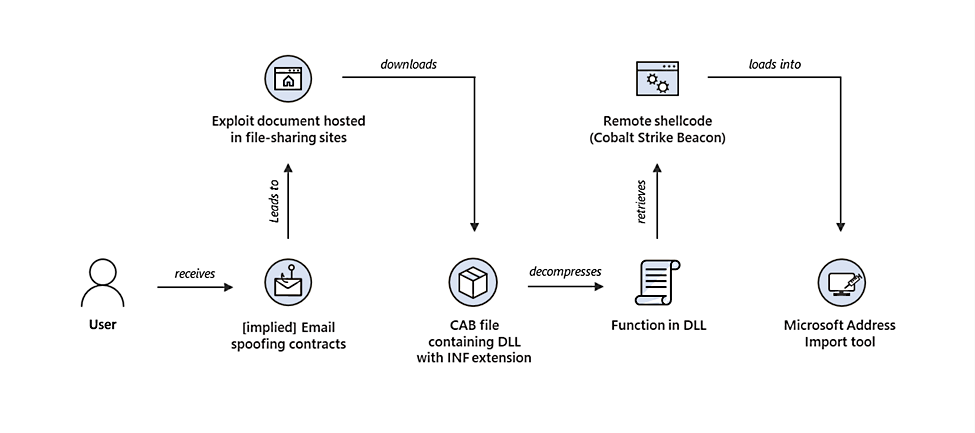

攻击流概述

攻击者最初是2021年9月中旬发起攻击的,首先利用的是鱼叉式钓鱼邮件。攻击中使用了一个恶意的Windows word文档附件来攻击Windows用户。该恶意文档利用了一个Windows MSHTML远程代码执行漏洞——CVE-2021-40444。CVE-2021-40444漏洞影响IE浏览器的MSTHML渲染引擎,早在8月18日微软发布安全补丁之前就出现了0 day漏洞利用。

CVE-2021-40444攻击链

受害者打开诱饵word文件后,会连接到恶意服务器,执行恶意HTML,然后在%temp% 目录下释放DLL文件。

◼保存在xml文件document.xml.rels 中的关系指向位于C2服务器上的恶意HTML:mshtml:http://hr[.]dedyn[.]io/image.html。

◼HTML文件中的JScript 脚本中含有一个指向CAB文件的对象和一个指向INF文件的iframe。

◼CAB文件打开后,由于CAB中存在目录遍历漏洞,就可以在%TEMP% 目录下保存msword.inf 文件。

然后,恶意DLL执行PowerShell脚本。

◼INF文件打开后,会通过rundll32引发INF侧加载,比如'.cpl:../../../../../Temp/Low/msword.inf'。

◼Msword.inf会下载和执行final payload的dll。

◼PowerShell脚本会收集数据并发送到攻击者的C2服务器。

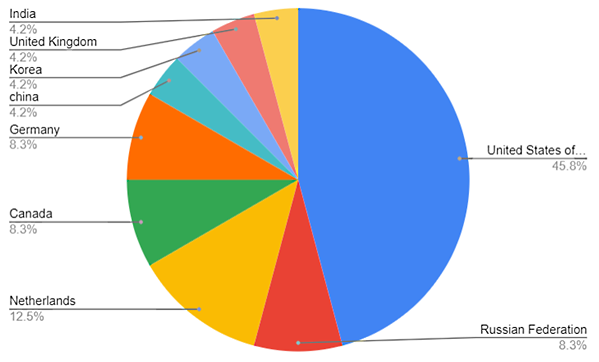

受害者分布

几乎有一半的受害者位于美国。根据word文件的内容,研究人员推测受害者主要是对位于伊朗之外的伊朗人,这些人可能被视为是伊朗伊斯兰政权的威胁。

受害者分布的热力图

总结

目前利用CVE-2021-40444漏洞的攻击活动越来越多,究其原因是因为黑客论坛上有很多的教程和PoC漏洞利用。利用黑客论坛上的这些信息,很容易就可以创建可以用于攻击的CVE-2021-40444漏洞利用。BleepingComputer研究人员15分钟就复现了该漏洞,PoC视频参见:https://vimeo.com/603308077

完整技术细节参见:https://www.safebreach.com/blog/2021/new-powershortshell-stealer-exploits-recent-microsoft-mshtml-vulnerability-to-spy-on-farsi-speakers/

本文翻译自:https://www.bleepingcomputer.com/news/security/hackers-exploit-microsoft-mshtml-bug-to-steal-google-instagram-creds/如若转载,请注明原文地址。