新发布的研究报告显示,外部黑客能够渗透91%的工业公司网络。而且一旦进入网络内部,黑客可以100%获得工业系统完全控制权。

俄罗斯网络安全提供商Positive Technologies的分析报告揭示,尽管紧随政府机构之后成为网络罪犯第二大攻击目标,大多数工业公司的网络攻击防护水平仍旧很低。

Positive Technologies公司声称,其对工业公司IT网络的分析暴露出接入互联网的网络和工业系统防护水平不高,网络分隔较差,设备配置和口令管理不善,并且使用过时的软件。

因此,外部黑客可以渗透91%的工业公司网络。一旦渗入网络,黑客100%能够完全控制工业系统,69%的情况下能够盗取敏感数据。

网络罪犯为什么会盯上工业公司?

今年,网络攻击对工业企业的潜在影响显而易见。五月份的Colonial Pipeline黑客攻击事件中断了美国多个州的能源供应,触发油价暴涨,导致加油站排起长龙。六月,世界最大肉类加工企业JBS遭受勒索软件攻击,澳大利亚、美国和加拿大业务停滞。两起案例中,受影响公司支付了数百万赎金,这些网络安全事件也促使美国总统拜登下令升级政府打击网络犯罪的措施。

针对工业企业的大多数网络攻击旨在盗取数据

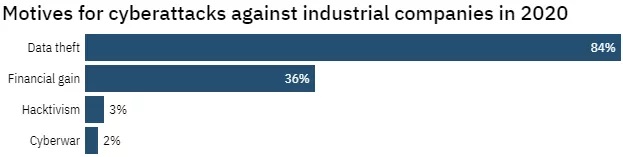

图:2020年工业公司网络攻击的动机

Positive Technologies的分析显示,迥异于直观认知中的直接经济利益,数据盗窃才是工业公司网络攻击最常见的目的:2020年所有针对工业公司的网络攻击中,84%是为了盗取数据,遥遥领先于列第二位攻击目标的攫取直接经济利益(36%)。也就是说,窃取数据的一个动机可能是从目标公司勒索赎金:“双重勒索”,即网络罪犯威胁称不付赎金就挂网受害者数据的勒索方式,是勒索软件团伙越来越常见的战术。

工业公司是容易得手的软目标吗?

疫情期间,所有行业都面临网络攻击增多的局面,因为网络罪犯会利用疫情焦虑情绪和转向远程办公的疏漏。但工业公司易受影响的特性也反映出用于操控设备的工业控制系统(ICS)存在诸多漏洞。

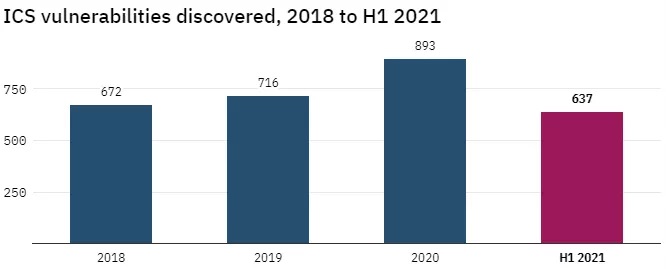

工业网络安全公司Claroty的数据表明,最近几年,ICS漏洞披露数量一直平稳上升,2021年上半年披露了637个ICS漏洞,几乎相当于2018年全年的披露数量。

工业控制系统中发现的漏洞数量持续增长

图:2018年到2021年上半年披露的ICS漏洞

Claroty的数据显示,今年上半年发现的大部分漏洞(71%)都是高严重性/关键漏洞。而且工业部门在漏洞发现上高度依赖外部支持:81%的漏洞由受影响工业公司外部的人员发现,比如研究机构、第三方公司和学术界。

工业公司该如何改善网络安全?

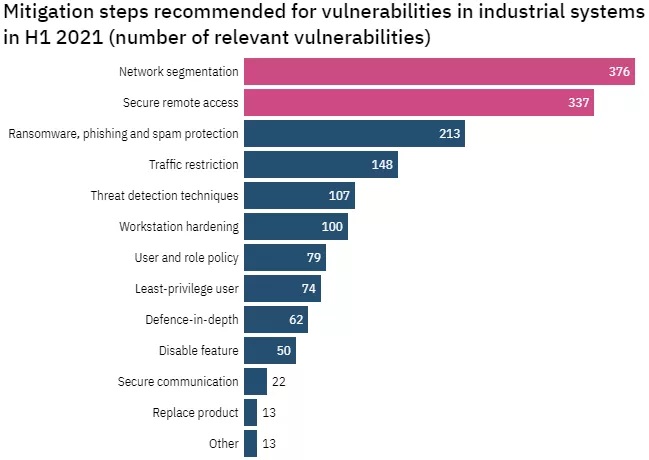

Claroty报告宣称,尽管不可能完全消除网络攻击风险,工业公司用来保护自身网络的一些措施——比如禁用特定端口或升级过时协议,还是不足以应对通用漏洞与暴露(CVE)。最有效的措施是网络分隔(确保关键系统与脆弱网络之间相互隔离)和保护远程访问。

为证明远程访问安全的重要性,Claroty例举了佛罗里达州奥尔兹马市2021年2月的水处理设施网络攻击事件,该事件中,入侵者能够将饮用水中的氢氧化钠含量提高到净水用量的111倍,达到可对人体健康造成危害的浓度。入侵者通过TeamViewer利用合法远程桌面连接篡改了该化学物质的浓度,然后其访问连接被水厂操作人员切断。多亏了水处理厂的常规安全措施,受污染的水没有流入消费者家中。

网络分隔和远程访问保护是必备安全措施

图:2021年上半年工业系统漏洞的建议缓解措施(相关漏洞数量)

Positive Technologies称,工业公司“盲目信任安全自动化工具的可靠性,没有测试基础设施的健壮性”。该公司倡导外部安全评估,这是这家俄罗斯网络安全公司自己提供的一项服务,但也是网络罪犯推荐采用的服务。网络安全情报提供商Ke La采访了一位LockBit勒索软件攻击团伙成员(据称),他建议公司聘用全职“红队”来测试自身防御能力。