H2Miner挖矿组织自2019年出现,持续活跃,同时向Linux与Windows双平台传播恶意脚本,最终下载门罗币挖矿程序以及其他后门、端口扫描工具等。H2Miner主要使用RCE漏洞进行传播,研究人员本次捕获到的样本利用了CVE-2020-14883(WebLogic RCE漏洞)进行传播。

详情

H2Miner挖矿组织在Linux平台上传播Kinsing僵尸网络,起名原因是其守护进程名为“kinsing”。该恶意软件具有挖矿功能,同时在失陷主机上开放后门,具有masscan端口扫描的功能,连接C2服务器上传基础信息,还具有下载脚本进行横向移动等功能。

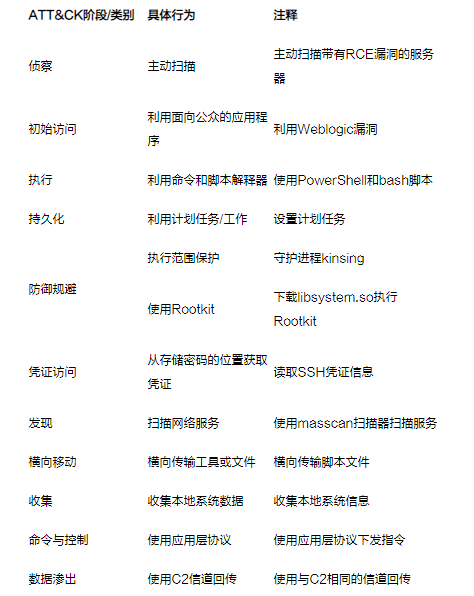

攻击者使用的技术点如下:

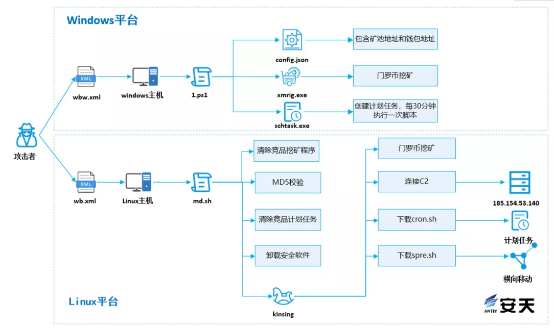

攻击者利用漏洞入侵Windows平台和Linux平台。在Windows平台中,失陷主机下载并执行wbw.xml的XML文件,在XML文件中执行一段PowerShell命令,下载名为1.ps1的脚本,该脚本下载挖矿程序以及挖矿的配置文件并重命名执行,创建计划任务每30分钟执行一次1.ps1脚本,实现持久化长期驻留失陷主机。

在Linux平台中,失陷主机下载并执行名为wb.xml的XML文件,该XML文件使用同样的手法内嵌了一段bash脚本,执行后下载挖矿脚本,主要功能包括清除竞品挖矿程序和计划任务、MD5校验、卸载安全软件和下载Kinsing恶意软件并执行等。

Kinsing恶意软件不仅具有挖矿功能,还会在失陷主机上开放后门以及masscan端口扫描等功能,连接C2服务器上传版本号、内核数量、内存信息、操作系统信息、是否获得Root 权限和Uuid等信息,并会下载后续脚本进行横向移动等。整体攻击流程如下:

据悉,H2Miner组织最早在2019年底使用Kinsing僵尸网络发起攻击,主要针对Linux服务器。2020年末新版本更新中增加了对Windows平台的攻击,可以通过双平台传播。