本文虽然主要关注在俄罗斯境内活动的网络攻击者,但这些网络攻击者很少将自己限制在俄罗斯境内,勒索软件组织就是此类跨境活动的一个典型例子。此外,在一个国家发现的攻击趋势,往往会很快在其他地方和新的网络犯罪组织中重新出现。本文就试图介绍卡巴斯基实验室研究人员认为重要且影响范围会扩大的网络犯罪活动。

示例分析

卡巴斯基的计算机事件调查部门专门负责俄语和俄罗斯网络罪犯的攻击。我们提供的服务包括事件分析、调查,所有这些都是为了预防和缓解网络攻击。

早在 2016 年,攻击者的主要关注点就放在了针对金融机构,尤其是银行的主要网络组织。 Lurk、Buhtrap、Metel、RTM、Fibbit 和 Carbanak 等知名恶意软件家族已开始在全球范围内针对银行发起了攻击。

如今,受到攻击的行业已不仅限于金融机构,而幸好我们当年调查的那些重大攻击已不再可能。受影响的行业包括从 IT 到零售、从石油和天然气到医疗保健的所有行业。2020年,我们为俄罗斯客户调查了200个案例,到2021年前9个月,已经超过300个。受影响的行业包括从IT到零售,从石油和天然气到医疗保健。这是一个令人惊讶的趋势,正如人们预期的那样,由于新冠疫情的影响,远程工作更有可能引发攻击。

主要趋势

网络犯罪生态系统一直由各种角色组成。该系统的主要组成部分是进行网络犯罪活动所需的基础设施和用于该活动的工具。攻击者的角色直接依赖于基础设施和工具。接下来让我们了解一下俄语地区网络安全领域在过去五年中发生的一些重大变化,看看网络犯罪分子的运作方式发生了哪些变化。

对客户端的攻击逐渐消失

在五年前,用木马感染你的计算机就像访问新闻网站一样容易。事实上,俄罗斯的许多恶意软件都是通过新闻平台和其他合法网站传播的。虽然Web 攻击目前还非常流行,但随着浏览器安全性的提高,采用此方法进行的攻击变得更加困难。以前,许多网络攻击者只是通过合法网站传播漏洞。整个市场都是围绕这个过程建立起来的,有专门的人员来运行。

那个时代,浏览器漏洞百出,用户体验不佳,普遍不安全。许多人使用他们习惯的浏览器,而不是选择的浏览器或组织设置的默认浏览器,例如 Internet Explorer。通过插件(例如 Adobe Flash、Silverlight 和 Java)进行的攻击也是感染用户设备的最简单和最常用的方法之一,现在它们已成为过去。

到2021年,浏览器将变得更加安全,其中一些浏览器将自动更新,无需用户参与,而浏览器开发人员将继续投资于漏洞评估。此外,随着大量漏洞赏金程序的开发,将发现的漏洞出售给开发人员本身变得更容易,而不是在暗网上寻找买家,这也导致漏洞的价格上涨。

使用更安全的浏览器,网络感染变得更具挑战性,这导致网络攻击者慢慢将攻击目标放在了别的地方。因此,以这种方式针对普通用户而不是企业用户已经变得过于昂贵并且在商业上不可行。

漏洞被大量利用

应用程序变得更加复杂,它们的架构更好。这从根本上改变了俄语地区网络攻击者的运作方式。

随着漏洞价格的上涨,对客户端的攻击变得极其困难和昂贵。客户端感染过去严重依赖漏洞,整个团队会寻找它们并针对特定漏洞编写漏洞利用程序,针对不同的操作系统进行调整。大多数情况下,网络攻击者会利用 1日漏洞,他们检查了开发人员最近推出的补丁,并针对已关闭的漏洞编写了漏洞利用程序。然而,由于软件更新周期(现在仍然)很长,用户经常延迟更新他们的设备,因此留下了一个窗口,在此期间网络攻击者可以感染相当多的受害者。

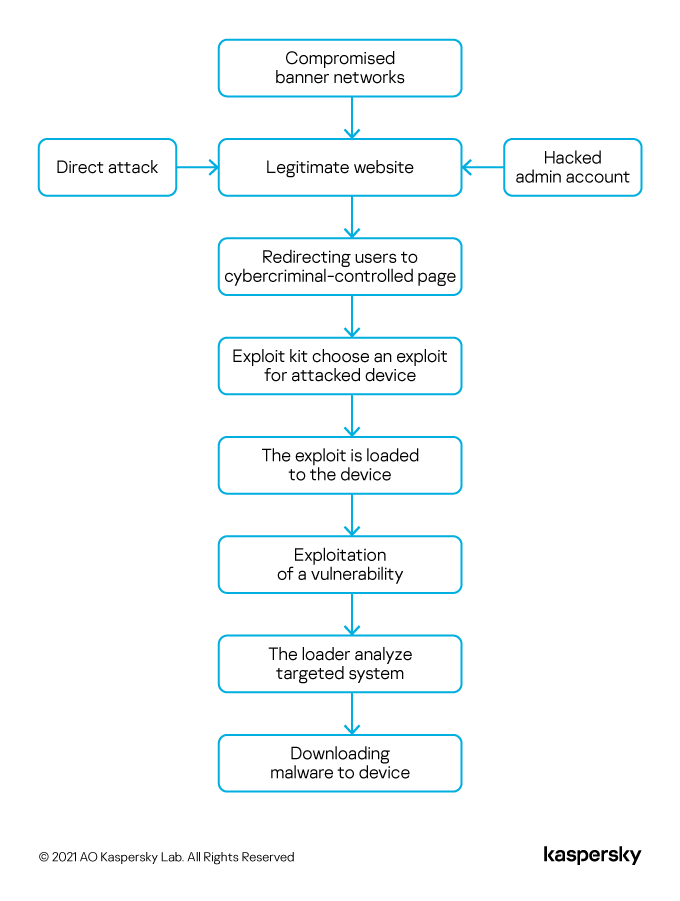

一个典型的感染链是这样的:攻击者会攻击一个合法的网站,因为在五年前,还没有人认识到保护网站的重要性。黑客可以直接被攻破网站,也可以通过入侵拥有网站管理权限的人的账户来发起攻击。攻击者将集成一些代码,它可能是页面上的一个窗口,对用户是不可见的。然后,由于目标将继续使用该网站,它也会加载攻击者控制的页面。另一种选择是攻击横幅广告网络,我们在无数网站上都可以看到横幅广告,而网站管理部门对广告显示内容没有管理权。也可以简单地购买并将流量导向特定的恶意页面。最终,将用户引导到一个由攻击者控制的页面,该页面包含可以利用用户浏览器中的一个漏洞的代码。

上面说的是2016年流行的浏览器攻击链,现在已经不可能了存在了

为达到攻击目的,网络犯罪组织为特定用户组开发了漏洞利用工具包,并定制了下载到受害者设备的漏洞利用程序。运行漏洞后,攻击者会选择要下载到受感染设备的特定载荷。载荷通常会导致对计算机的远程访问。一旦被感染,该设备将根据它对网络攻击者的吸引力进行评估。之后,攻击者将加载一个特定的漏洞利用程序来评估受感染设备的兴趣,然后将特定的恶意软件上传到该设备。

由于此类浏览器攻击不再可行,也不再易于执行,因此不再需要各种不同的播放器。这包括专门购买和引导流量到具有漏洞利用的特定页面的组织、开发和销售漏洞利用包的组织、购买特定设备访问权的组织。

当然,客户端软件中的漏洞仍然存在,只是现在它们不在浏览器中,而是在各种类型的文档中,比如PDF或Word,这些带有宏选项的文档通常通过电子邮件传播。然而,这种变化使得攻击和感染过程更加困难。与浏览器感染不同,当传播隐藏在PDF或Word中的恶意文件时,攻击者无法收到受害者的反馈或目标使用的设备的附加信息。另一方面,浏览器会自动报告软件和插件的版本。这样一来,随着攻击者转而通过网络钓鱼邮件传播恶意文件,追踪用户软件的版本或攻击的程度就变得更加困难。最重要的是,电子邮件服务器和Word等应用程序中的安全机制也加大了感染的难度,许多包含恶意文件的电子邮件在到达目标之前不会被拦截,而用户在应用程序中会定期收到关于潜在危险附件的警告。

云服务器

通信和数据存储需要基础设施。

随着组织在采用新 IT 服务方面取得进展,追随相同趋势和变化的网络攻击者也在不断进步。迁移到云服务而不是常规服务器是一种新的攻击趋势。以前,网络攻击者会租用服务器,虽然通常不是以他们自己的名义,但非常合法。 2016 年,针对与可疑活动相关的服务器的投诉更容易被忽略。当时,一些组织提供了可以忽略用户投诉的防弹服务器。然而,随着时间的推移,管理此类服务器变得越来越困难,利润也越来越低。

网络攻击者还曾经攻击组织的服务器,将它们用作中继服务器,以迷惑调查人员,并使追踪主要 C&C 中心变得更加困难。有时,网络组织会将一些信息(例如,从受害者那里提取的数据)存储在他们已攻破的服务器上。这种数据分布在各种平台上的结构需要专门的人员来管理它。

云服务器的采用使网络攻击者的生活变得更轻松,现在,如果多次投诉导致帐户被暂停,将数据转移到新服务器只需两分钟。这也意味着团队不再需要专门的管理员来管理服务器,这项任务外包给了云服务器提供商。

恶意软件开发人员

也许最可怕的趋势是网络攻击者很容易获得新的有效恶意软件,尽管 APT 攻击者继续将大量资金和资源投入到量身定制的恶意工具中,但网络攻击者选择了更简单、成本更低的方式,这不再包括开发自己的恶意软件或漏洞。

开源恶意软件越来越频繁地出现在暗网上,老牌网络组织免费向公众发布源代码已成为一种趋势,这使得新玩家很容易开始他们的网络犯罪活动。银行木马 Cerberus 的开发者于 2020 年 10 月发布了其恶意软件的源代码,而臭名昭著的同名勒索软件的开发者 Babuk 则于 2021 年 9 月初发布了其勒索软件代码。

更糟糕的是,随着渗透测试工具和服务的发展,黑市上出现了新的恶意工具。这些工具是为合法服务开发和使用的,例如评估客户的安全基础设施和成功网络渗透的潜力。它们旨在出售给精心挑选的客户群,这些客户群只会将它们用于合法目的。例如网络攻击者最喜欢的 CobaltStrike,它的反编译版本于 2020 年 11 月泄露,现在网络攻击者和 APT 组织都在使用它。其他包括 Bloodhound,另一个最受欢迎的网络映射网络犯罪工具,用于专门传播的 Kali 和 Commando VM,用于利用漏洞的 Core Impact 和 Metaspoit Framework,在受感染计算机上使用 netscan.exe(softPerfect Network Scanner),以及用于远程访问的合法服务,例如 TeamViewer、AnyDesk 和 RMS/LMS。最重要的是,网络攻击者利用旨在帮助系统管理员的合法服务,例如允许远程执行程序的 PSexec。随着远程工作地增加,此类工具越来越受欢迎。

如今,要了解网络攻击者使用什么样的工具,只需了解渗透测试人员在市场上部署和提供的工具就足够了。

从本质上讲,恶意软件开发市场已经非常成熟,开展网络犯罪活动比以往任何时候都容易。与此同时,对企业攻击变得更加困难。

攻击组织变得越来越小

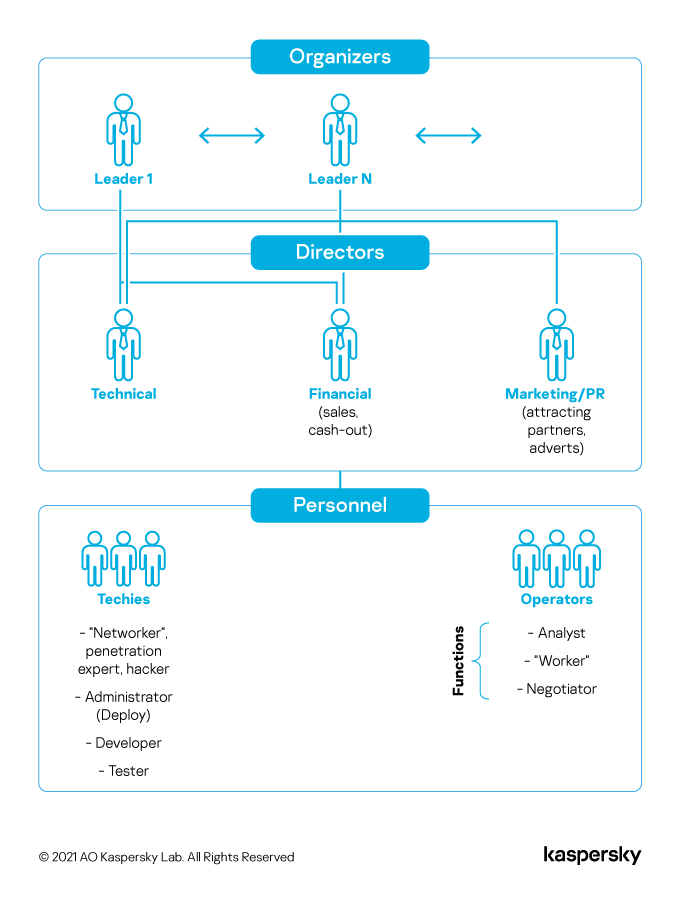

这些结构性转变(漏洞成本上升、迁移到云服务器、已开发的高级攻击工具的可访问性)导致网络组织变得越来越小。本质上,攻击链已经优化,许多功能已经外包,团队变得更加小。

现在已经不再需要管理物理网络的系统管理员了,云服务管理是一项简单的任务。网络犯罪组织也基本上停止了开发自己的恶意软件。以前,大型网络犯罪集团会投资于自己的恶意软件,因此至少需要两名开发人员负责恶意软件的不同部分(例如客户端和服务器端),现在他们只需要一名操作人员。如果不需要开发人员,那么测试人员也不需要。

为恶意网站购买流量已经转变为购买数据,访问不同组织、账户信息等,这些服务也被外包了。

因此,一个网络犯罪组织要想在2021年成功运行,就需要管理人员、网络访问专家以及负责提取和兑现被盗资金的金融专家。

2016年和2021年的网络犯罪集团的变化情况

攻击目标的改变

2016 年,俄罗斯的银行相继遭到黑客攻击。经过这件事之后,类似攻击的网络攻击组织已经被打击的差不多了,目前这些网络组织已经转向了攻击其他行业的目标。然而,到2018年,他们意识到以组织为目标更有利可图,使用勒索软件、窃取工具或远程访问工具从网络内部窃取资金。

2020年,针对俄罗斯金融机构的案件有所下降,包括银行软件在内的事件几乎都没有发生。

网络攻击者将目标转向西方组织并非出于意识形态原因。首先,针对欧洲和美国的组织营收性更高。例如,对于国际公司,赎金从 70 万美元起,最高可达 700 万美元。

同时,攻击目标向西方转移并不意味着俄罗斯公司不再受到来自国内黑客的攻击。因为黑客仍然受语言的限制,用他们的母语准备网络钓鱼电子邮件和文档要容易得多。这是俄语黑客在攻击俄罗斯公司时的唯一优势。

就行业而言,攻击目标不再局限于金融机构。僵尸网络的出现创造了一个网络访问市场,来自各行各业的公司在没有特定目标的情况下被攻击,随后通过暗网出售对这些公司的访问权限。疫情也在推动这一趋势方面发挥了作用,企业将大部分基础设施搬到了网上,并向远程工作人员开放,导致更大的攻击面和更多的方式,攻击原本受到更好保护的网络。通常情况下,勒索软件的运营者会选择那些唾手可得的目标,另一个重点是拥有或运营加密货币的组织和用户:加密交易所、加密钱包等都是诱人的目标。

发展趋势

目前暗网上已经不再出售真正有价值的漏洞(例如 0 日漏洞),尽管如此,在暗网上仍有许多关于购买现成账户、访问登录、DDoS攻击、进入目标组织的需求,只要需要,攻击者仍然可以毫不费力地找到这些服务。

本文翻译自:https://securelist.com/russian-speaking-cybercrime-evolution-2016-2021/104656/如若转载,请注明原文地址。