随着影响 Exchange Server 2016 / 2019 的 CVE-2021-42321 安全漏洞报告的正式披露,微软也正在敦促管理员尽快实施修复。据悉,该漏洞允许经过身份验证的攻击者,在易受攻击的服务器上远程执行代码(RCE)。不过 CVE-2021-42321 的影响相对有限,仅波及本地的 Microsoft Exchange 服务器,混合模式之外的 Exchange Online 服务无此顾虑。

微软解释称,其已知晓利用某个漏洞(CVE-2021-42321)实施有限针对性攻击,具体说来是 Exchange Server 2016 / 2019 中的一个身份验证后漏洞,因而建议管理员立即安装更新以获得防护能力。

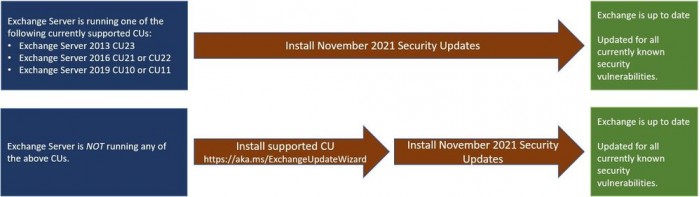

如需快速清点生产环境中的所有 Exchange Server(CU & SU)的更新部署情况,可借助最新版本的 Exchange Server Health Checker 脚本来实现。

如需检查是否有任何一台 Exchange Server 受到了尝试性的 CVE-2021-42321 攻击,则必须在每台服务器上运行如下 PowerShell 命令,以查询事件日志中的特定事件:

- Get-EventLog -LogName Application -Source "MSExchange Common" -EntryType Error | Where-Object { $_.Message -like "*BinaryFormatter.Deserialize*" }

Bleeping Computer指出,自 2021 年初以来,Exchange 管理员已经遭遇了两波针对 ProxyLogon 和 ProxyShell 漏洞的大规模攻击。

- 3 月初开始,多个黑客组织利用 ProxyLogon 部署 Web Shell、加密货币挖矿程序、勒索或其它恶意软件,全球数万个组织中超过 25 万台 Exchange 服务器都成为了他们的目标。

- 8 月,在安全研究人员设法重现了有效的漏洞利用之后,攻击者还开始利用 ProxyShel 漏洞来扫描和入侵 Microsoft Exchange 服务器。

- 9 月,微软添加了一项名为 Microsoft Exchange Emergency Mitigation(简称 EM)的新 Exchange Server 功能,可为易受攻击的 Exchange 服务器提供自动保护。

其通过自动应用针对高风险安全错误的临时缓解措施,来保护本地服务器免受传入攻击,并为管理员提供更多时间来部署安全更新。

尴尬的是,尽管微软表示会借助这项新功能来缓解 CVE-2021-42321 等主动利用漏洞,但今日更新的公告中仍未提及任何有关 Exchange EM 已投入使用的细节。