前几日,美国国务院宣布悬赏 1000 万美元征集黑客组织信息的消息,再一次敲响了产业安全的警钟。勒索攻击正演变为全球性的安全问题。据Veritas Vulnerability Lag Report (Veritas企业IT安全脆弱性报告)显示:未来两年内,企业将面临由疫情催化业务转型所导致的勒索软件风险及IT安全漏洞风险。

根据来自哈佛商业评论的数据,仅在去年,全球勒索软件攻击就增加了150%,受害者支付的金额增长了300%;而来自Sophos的调研显示,截至目前为止,每个受害者从勒索攻击中恢复的平均总成本接近200万美元。更糟糕的是,只有8%的受害者声称在支付赎金后拿回了所有的数据。显而易见,勒索攻击会对企业造成巨大损失,而缺乏防御勒索软件并提升业务韧性的策略,则是企业管理上的过失。

在Veritas企业IT安全脆弱性报告中,Veritas对全球19个国家的2,050名IT主管进行调研,结果显示,如果想快速减少IT安全能力滞后,并对疫情后部署的新技术进行数据保护,每个中国企业将平均需要额外花费1,509万元并新增27名IT人员。

对于那些有足够智慧的企业来说,这其中尚存一线生机:勒索软件是一种强制性功能,它能促使企业改变消费和管理信息的方式,最终将变得更好。在特殊时期,行之有效的数据管理规划方案将成为企业制胜的法宝。为此,我们应当:

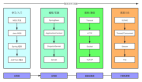

采用“三步法”

说到勒索软件,首要关注点应该是保护所有关键信息,检测潜在的勒索软件威胁并确保快速自动恢复。让我们来解读下何为“三步法”:

第 1 步:保护

完整的勒索软件防御计划的第一步是确保对所有相关数据的保护。采取措施来保障数据的完整性是非常有必要的,备份和恢复能力是关键。这些包括了数据加密(包括飞行数据和静止数据以防数据外流)、不可更改和不可消除的存储(有内部管理的合规时钟)、服务器/软件加固(有零信任访问以确保数据完整性)和简单的可恢复性(对于数据和服务器)备份就会显得至关重要。另外,备份在AWS、微软Azure和谷歌云等第三方云中必须是高效、可行的。

第 2 步:检测

想要实现勒索软件保护韧性,第二步是利用勒索软件异常检测能力。异常检测是分析数据的容量、范围和类型等,但不仅限于此。通过关联分析异常行为,可以帮助客户及时发现威胁,迅速响应并找到准确的恢复时间(回滚点)。

第 3 步:恢复

第三步,也就是最后一步——恢复。为了确保高效及有效的恢复,必须拥有真正的多站点韧性,并支持应用程序感知。拥有一个值得信赖的平台至关重要,它可以帮助你通过点击一个按钮来自动化和协调完整的跨站点或多云恢复。而尤其是在规模化及最小的基础设施之下,这种能力将决定企业是否有充足的准备和完整的韧性水平。如果操作正确,不仅可以随意访问数据,应用程序也将随时在线。

重视长期影响

勒索软件对经济、社会信任和信息管理会造成可怕的影响。然而,其带来的长期影响却有利于改变我们管理信息的方式,这也是最宝贵的资产之一,甚至可以称之为新世界的货币。

例如,《Veritas企业IT安全脆弱性报告》显示,在针对中国的调查中,许多IT专家对公司已经引入的云计算解决方案缺乏明确的认识。 只有58%的人能够准确说出公司现在使用的云服务的数量,但不清楚可能需要保护的数据。平均而言,受访者承认公司所存储的数据中,约有35%为 "暗数据",也就是说,他们不知道那是什么。此外,另有约42%为冗余、过时或琐碎的数据(ROT)。遵循上述缓解勒索软件行动方案的一个附加好处是,你可以确定某个文件的真实性质,并就如何最好地管理它做出明智的决定,包括删除等操作。实际上,很多文件在功能上是无主的,它们仅仅是名义上被IT管理而已,企业也不知道应该如何有效地大规模管理利用。

不妨设想这样一幅场景:如果能够有效地确定一个文件是否包括个人身份信息,定义实际的所有者(使用、访问、内容或属性),披露最后的访问时间,确定企业的相关性,验证用户访问的合规性并对文件进行分类,你就可以智能地自动管理、移动或删除一个特定的文件,同时保持准确和正当合理的记录。

那么,这种数据“透明”和自动化的结果就能保障合规性,并对如何管理某个特定的信息进行明确划分。考虑到大多数企业中的ROT信息量,只有对更少的数据进行更好的管理,最终才能实现降低成本,改善终端用户体验,并减少包括勒索攻击在内的网络安全事件相关风险。

尽管勒索软件可能引发一场巨大风暴,但对于那些选择利用这一机会改进数据管理方式的企业来说,未来非常光明。