每当大规模数据泄露登上新闻头条时,安全专家总是不厌其烦地提醒保护线上资产的重要性。比如避免使用弱密码,借助靠谱的密码管理器,为每个不同的服务 / 网站 / 应用程序配备不同的唯一密码,以及灵活应用双因素身份验证(2FA)或一次性密码(OTP)等措施。然而近日,我们又见到了一种新鲜出炉的高效定制语音机器人。它们能够自动发出呼叫,以骗取用户的临时验证码。

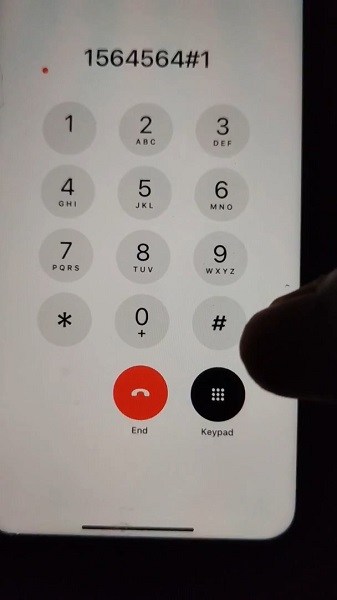

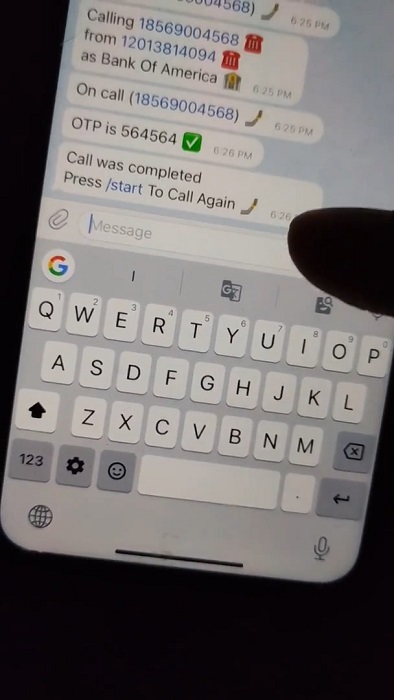

视频截图(via Metamask Giveaways)

如此一来,在受害者没有充分意识到的情况下,他们的线上账户或数字资产就已被攻击者染指。

当然,即使没有用到这种新颖的语音机器人讨论,双因素身份验证(2FA)也不是万无一失的,因为一些黑客可能会采取社工手段来忽悠用户。

另一方面,语音机器人的攻击手段要复杂许多,首先就是让受害者相信他们正在与其想要渗透的相关服务的自动化安全系统交谈。

为此,Motherboard 借用了一个简单的例子来演示此类攻击,期间收到了一通自称来自 PayPal 防欺诈系统的来电。

OTP bot - cashout bank logs,apple pay(via)

自动语音告诉账户持有人,称有人试图消费特定的金额,因而系统需要验证身份以阻止转账,从而骗取 2FA / OTP 验证码。

| 为保护您的账户,我们现正给您的移动设备发送验证码。在输入一串六位数字后,语音会提示 ——‘谢谢合作,您的账户已被保护,此请求已被阻止’。

然后为了避免用户立即回过神来,系统还会进一步忽悠用户 ——‘若您的账户已被扣除任何款项,请不要担心。我们将在 24 - 48 小时内予以退还,本次记录的编号为 1549926,通话到此结束’。 |

然而现实是,骗得用户个人数据(包括真实姓名、电子邮件地址、电话号码)的黑客,仍可利用这些数据来确定他们是否拥有对应地址的 PayPal 账户(或任何类型的其它线上账户)。

Motherboard 解释称,为了定制这些针对亚马逊、PayPal、网银等特定服务的机器人,攻击者将担负每月数百美元的使用成本,灰产从业者甚至允许黑客自定义任何类型的机器人呼叫体验。

作为预防措施,安全研究人员希望用户充分意识到 2FA / OTP 语音机器人攻击这件事的存在。凡是主动向你致电索取验证码的电话,都应立即挂断并联系正版的官方客服,必要时可临时紧急冻结账户资产。