事实表明,保护备份和恢复系统中攻击点的传统勒索软件解决方案在云原生环境中不起作用。

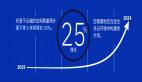

统计数据令人不寒而栗。在去年,全球发生了近3亿次勒索软件攻击,在疫情期间增加了72%。每次勒索软件的成功攻击平均会获得30万美元的赎金,这一数字表明与前一年相比增长了171%。随着网络攻击者变得更有组织性、更有能力并利用新的切入点(如移动设备和边缘设备),威胁也在升级。

企业无法保证云计算环境免受勒索软件的侵害。如果应用程序是云原生的,由于保护可靠的时间点备份或检查点(包括数据量和应用程序配置信息)面临的特殊挑战,将会令人更加担心。如果认为勒索软件威胁将针对备份本身(例如操作控制台或物理设备),企业有一些重要的选择来决定如何可靠地保护他们的数据和用户数据以实现业务连续性和法规遵从性。

传统勒索软件解决方案在云原生环境中不起作用

市场上的许多解决方案都解决了内部部署环境中的勒索软件保护问题。对于云原生环境来说,这是一个全新的世界。复杂的分布式数据库需要采用复杂而强大的安全解决方案。在云原生环境中需要识别和保护大量数据是一个障碍,只有在备份应用程序及其数据时才会保护应用程序。正如IDC公司分析师Lucas Mearian指出的那样,“随着容器生产部署的增长,需要包括检测和防御勒索软件在内的数据保护,因为传统的数据保护方法可能无法在容器化环境中很好地扩展。”

以必要的时间间隔运行备份然后在发生攻击事件后恢复所需的时间,将会影响生产环境的效率和生产力,从而导致收入损失。在敏捷的云原生世界中,,快速的工作节奏需要一个能够跟上步伐的数据保护解决方案。采用传统解决方案几乎是行不通的。

考虑一下这个现实:如果没有恢复和重新编排时间点的能力,备份就毫无意义。备份窗口时间更长并没有什么意义,同时恢复缓慢是传统备份和灾难恢复解决方案面临的更大问题。数据恢复窗口的延长会严重影响业务运营,更不用说在中断期间对企业(声誉、客户、收入)造成的巨大损失。为了避免这些问题,企业需要加快恢复速度的方法。

传统备份和灾难恢复解决方案用于云原生环境面临的另一个问题是,它们通常利用尚未为企业环境做好准备的技术拼凑在一起。这会导致诸如备份失败、无法查看备份状态以及恢复点目标不一致等问题。这种不一致会导致备份的部署和管理出现问题。

此外,需要考虑可信恢复和隔离测试的问题,以识别恶意软件或错误配置等漏洞。云备份和灾难恢复解决方案比传统解决方案更可靠、更快速、更安全,从而更让人放心。一致备份、易于访问且可以更快恢复的数据将让业务更加高效,不仅在灾难发生时,而且在日常运营中。通过节省时间管理多个恢复点目标(RPO)并等待缓慢的备份和恢复完成,企业可以进行更多创新,并减少备份和灾难恢复的管理。

保护备份和恢复系统中的攻击点

保留数据的备份副本和“时间点捕获”是阻止勒索软件攻击的最有效方法,因为如果有另一个安全可靠的数据副本,则无需支付恢复数据的费用。然而,网络攻击者正变得越来越老练,并已开始以备份为主要目标。

网络攻击者经常尝试通过管理控制台(访问主Kubernetes存储集群)或存储介质本身(S3或NFS)渗透备份系统,以修改和删除时间点数据。因此,企业可能会丢失数据,甚至直到丢失很久才知道。这极大地限制了企业在其数据被勒索后恢复业务运营的能力。

云原生勒索软件防护的关键考虑因素

人们需要了解在Kubernetes环境中保护数据时面临的一些独特挑战。第一个也是最明显的问题是参与云原生应用程序责任链的参与者数量。其中应用程序开发人员、GitOps经理、DevOps工程师、云计算架构师和IT运营团队成员,当然还有企业所有者和企业高管等利益相关者。每个人都有自己的角色。

接下来,考虑在以应用程序为中心的级别保护备份的重要性。必须保护在Kubernetes集群上运行的所有应用程序(无论使用何种部署方法:标签、Helm图表、命名空间和运算符):每个对象、每个数据和每个元数据都必须受到保护,以便能够以精确状态恢复一个时间点。

就像在传统环境中所做的一样,备份需要存储在其他地方。在Kubernetes环境中,这意味着将备份存储在集群之外。

将NIST网络安全框架作为可信指南

Trilio公司建议所有云原生备份模型都利用美国国家标准与技术研究院(NIST)网络安全框架。在这个框架中记录了一系列综合安全最佳实践,并且其云原生勒索软件产品Trilio Vault for Kubernetes的设计与此框架保持一致。Trilio Vault for Kubernetes的数据管理功能(包括备份和恢复、灾难恢复、数据迁移和勒索软件保护)以NIST最佳实践为模型。具体来说,它使用了NIST的国家网络安全卓越中心(NCCoE)的数据完整性项目中详述的最佳实践。该框架相应的功能有助于为云原生应用程序提供全面的勒索软件保护和可恢复性。

对于运行云原生应用程序的企业来说,与NIST网络安全框架保持一致的主要好处是数据保护方案的一致性,因此可以跨行业共享知识,以及采用不会导致管理开销的方法。虽然备份不变性和加密是NIST框架中标准化的支持技术,但重要的是要记住,该框架与备份和恢复模型中的一两个功能无关;它必须全面融入整个方法中。

根据云原生计算基金会(CNCF)在一年前发布的调查报告,78%~80%的企业正在使用Kubernetes进行数据存储和应用。随着这种市场渗透率、勒索软件威胁的复杂性以及用于云原生应用程序的传统备份解决方案的无效性,企业如果要抵御网络威胁,就需要为迎接勒索软件攻击带来的完美风暴做好准备,否则将使他们的业务陷入困境。幸运的是,NIST框架提供了一个可靠的指南。