近日,全球最大的CDN服务商Akamai发布了一项针对应用程序接口(API)不断进化的威胁形势的研究,据信息技术研究和分析的公司Gartner称,到2022年,API将成为最常见的在线攻击媒介。

近年来,API作为在移动互联网时代中连接数据和应用的重要通道,承载着越来越复杂的应用程序逻辑和越来越多的敏感数据。正因如此,API也成为黑产的重点攻击目标,API遭受攻击的事件屡见不鲜并影响巨大。

API安全问题持续出现

尽管在系统生命周期(SDLC)和测试工具方面进行了改进,但该报告强调了API漏洞的令人沮丧的现状。通常,在急于将API 安全推向市场的过程中,API 安全被降级为事后的考虑,并不被得到重视,许多组织依赖传统的网络安全解决方案,这些解决方案并非能够保护 API 可能引入的广泛攻击。

Akamai安全研究员兼《互联网安全状况报告》作者Steve Ragan指出:“从遭到破坏的身份验证和注入缺陷,到简单的错误配置,任何构建联网应用程序的人都会面临不计其数的API安全问题。企业无法充分检测API攻击,即使检测到此类攻击,也可能会被漏报。DDoS攻击和勒索软件都是企业关注的重要问题,而API攻击并没有得到同等程度的关注,这在很大程度上是因为,犯罪分子使用API发起的攻击无法像执行到位的勒索软件攻击那样引发轰动效应,但这并不意味着应该忽视API攻击。”

企业并不总是能够知晓API漏洞位于何处。例如,API经常隐藏在移动应用程序中,导致人们认为它们无法被犯罪分子操纵。开发人员假设用户只会通过移动用户界面(UI)与API进行交互,但正如本报告所指出的,情况并非如此。

Veracode首席研究官Chris Eng表示:“将OWASP十大漏洞与OWASP十大API安全漏洞进行比较。后者声称体现了API的‘独特漏洞和安全风险’,但仔细看,您会看到其中列出了完全相同的Web漏洞,顺序稍有不同,并采用了略微不同的文字描述。为了提高效率,API调用经过了专门设计,使得用户可以更轻松、更快地自动执行调用——这是一把双刃剑,既有利于开发人员,也有利于攻击者。”

攻击流量激增指向持续存在的API漏洞

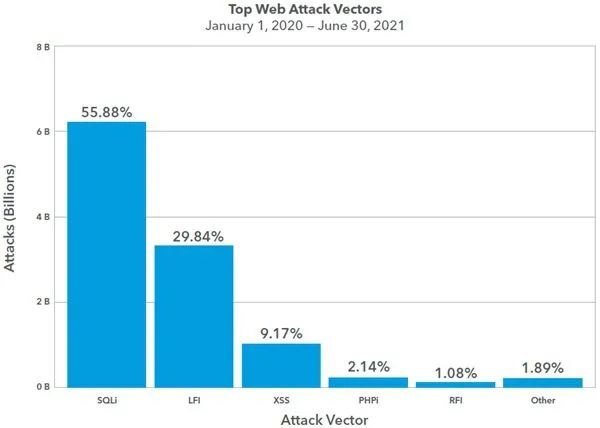

报告中还详细提到,Akamai审查了2020年1月至2021年6月间(18个月)的攻击流量,发现总攻击次数超过110亿次。凭借记录到的62亿次攻击,SQL注入(SQLi)仍然在Web攻击趋势列表中排在首位,其次是本地文件包含(LFI)(33亿次)、跨站点脚本攻击(XSS)(10.19亿次)。

虽然很难在上述攻击中确定纯粹的API攻击所占的比例,但致力于提高软件安全性的非营利性基金会——开放Web应用程序安全项目(OWASP)最近发布了一份10大API安全漏洞清单,该清单基本与Akamai的调查结果一致。