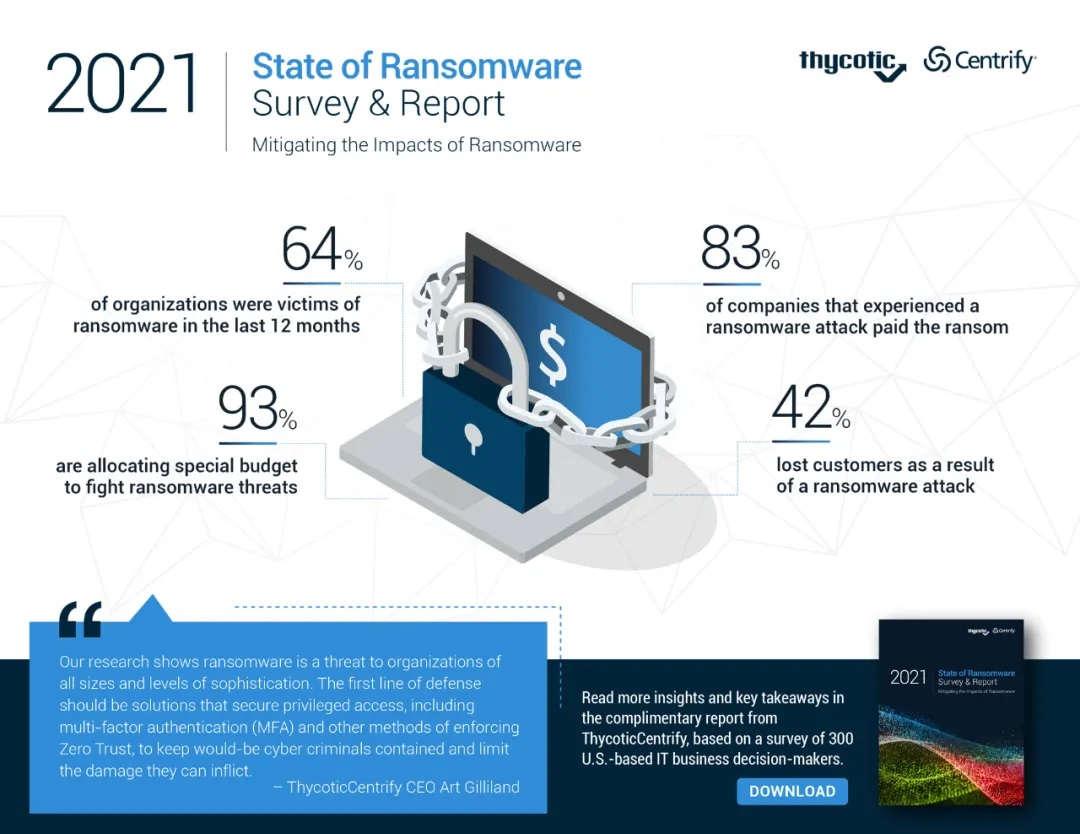

最近,一项针对300名美国IT决策者的调查发现,64%的受访者在过去12个月内曾遭受过勒索软件攻击,其中83%的受害者支付了赎金。

10月19日,网络安全公司ThycoticCentrify发布了《2021年勒索软件状况调查及报告》,介绍了受访IT主管过去一年处理勒索软件攻击的感受与见解。

72%的受访者见证了网络安全预算因勒索软件威胁而增加,93%的受访者拨专款对抗勒索软件威胁。半数受访者称经历了勒索软件攻击导致的收入损失和声誉受损,42%的受访者则表示曾因勒索软件攻击而失去了客户。还有超过30%的受访者表示被迫裁员。

受访者称,勒索软件最容易侵入的途径是电子邮件(53%),其次是应用(41%)和云(38%)。

26%的受访者表示,最主要的攻击途径是特权访问,其次是易受攻击的端点(25%)。

调查报告中写道:“企业将增加的网络安全预算用于购买网络安全解决方案(49%)和云安全解决方案(41%),希望以此防范勒索软件。有趣的是,在本次调查中,身份标识与访问管理(24%)、端点安全(23%)和特权访问管理(19%)在预算支出中属于较低优先级。”

“防止勒索软件攻击最常见的措施包括备份关键数据(57%)、定期更新系统和软件(56%),以及强制施行密码最佳实践(50%)。最后才是采用最小权限原则 (34%)。”

考虑到许多公司公开了支付赎金的事实,专家对调查结果并不感到惊讶。Colonial Pipeline和JBS等大公司已承认在发生灾难性勒索软件事件后支付了赎金,也有研究表明许多企业最终支付了赎金。

Netenrich威胁情报顾问John Bambenek称:“像‘永远不要支付赎金’这样天真的说法不过是忽视了现实情况,不可能真正改变任何事情。多年来,我们在事后修复方面做得越来越好,所以攻击者在尝试用新的方式来攫取赎金。近几个月来,供应链攻击要求支付赎金才不泄露受害企业数据的情况越来越频繁。”

“坦率地说,只要经济状况撑得住赎金要求,大多数公司都会选择支付。但是,支付赎金并不能保证可以获得想要的结果。”

《2021年勒索软件状况调查及报告》:

https://thycotic.com/resources/ransomware-survey-and-report-2021/