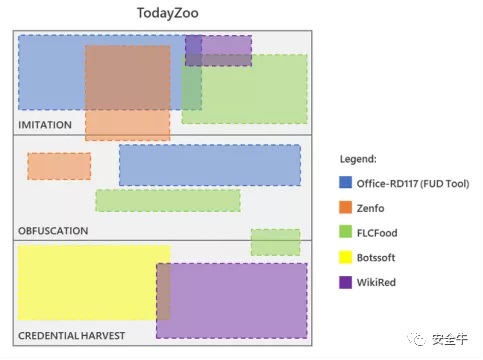

近日,微软在分析最近一次网络钓鱼攻击事件中发现,犯罪分子使用了名为TodayZoo的新型工具包,该工具包没有任何自己开发的功能,而是剪裁和整合其他恶意软件拼凑而成。TodayZoo工具包大量使用了另一个工具包DanceVida的代码,而其他组件与至少五个网络钓鱼工具包的代码显著匹配。

据了解,微软于2020年12月首次发现该网络钓鱼工具包,但在其2021年3月和2021年6月一系列重大活动中,该工具包试图窃取微软用户凭据,导致微软威胁情报团队对该工具包进行了分析。在分析中,微软发现TodayZoo和DanceVida两个套件的代码有大约30%-35%的重叠,不过,这两个代码库在处理凭据收集方面存在差异。

微软Defender安全研究合作伙伴总监Tanmay Ganacharya表示,由于使用了其他网络钓鱼工具包的部件,因此将该网络犯罪工具称为“弗兰肯网络钓鱼”,该工具包似乎将其他网络钓鱼工具的不同组件结合在一起,而不是使用网络钓鱼即服务产品。

TodayZoo工具包

与其他常见网络钓鱼工具包一样,TodayZoo也使用相同的四步攻击:第一步是将电子邮件发送给目标用户;第二步将目标用户重定向到初始页面;第三步是受害者的浏览器被重定向到第二个页面;最后是将受害者引导至大多数情况下由Digital Ocean托管的最终登录页面。

“由于其相关活动的重定向模式、域名和其他技术、策略和程序(TTP)的一致性,我们认为攻击者‘定制’了旧的网络钓鱼工具包模板,修改了凭据收集功能,加入了自己的渗漏逻辑,使TodayZoo仅用于其邪恶目的。”微软进一步分析指出,“网络钓鱼工具包,类似于恶意软件,将会变得越来越模块化。”

除模块化外,网络钓鱼的主战场也在从电子邮件向移动设备转移。根据苹果电脑和设备企业管理工具供应商Jamf发布的一份报告,大多数成功的攻击都是针对移动用户,很少来自电子邮件客户端。而微软在其《2021年网络钓鱼趋势报告》中表示,过去一年中,约有10%的移动设备用户点击了网络钓鱼链接,比过去12个月增长了160%。

“研究表明,大多数网络钓鱼工具包都是基于少数几个大型工具包‘家族’,”微软指出,“通过我们的观察发现,网络钓鱼工具包共享大量代码,已经成为常态。”

【本文是51CTO专栏作者“安全牛”的原创文章,转载请通过安全牛(微信公众号id:gooann-sectv)获取授权】