前有facebook不要脸,后有YouTube创作者被钓鱼。

本周,谷歌威胁分析小组(TAG)发现,一种Cookie盗窃恶意软件被用于针对YouTube创作者进行网络钓鱼攻击。

来自俄罗斯的黑客“雇佣兵”

报告称,2019年末以来,出于经济目的网络黑客利用Cookie Theft恶意软件对YouTube创作者进行网络钓鱼攻击,经谷歌威胁分析小组 (TAG) 研究人员分析发现,这些攻击是由在俄罗斯招募的多位受雇黑客实施发起。

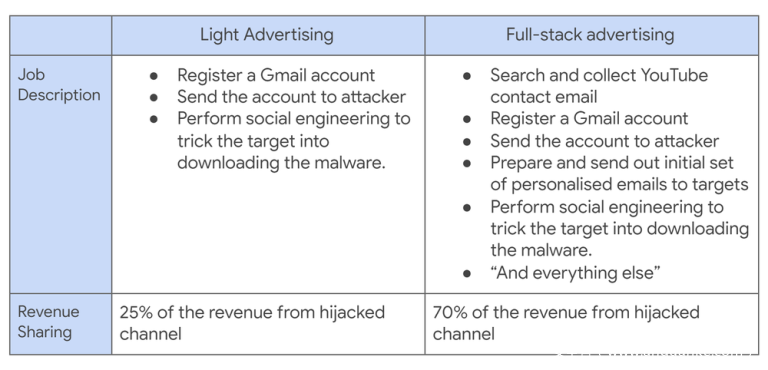

以下是发布在黑客论坛,对于招募黑客需求的描述:

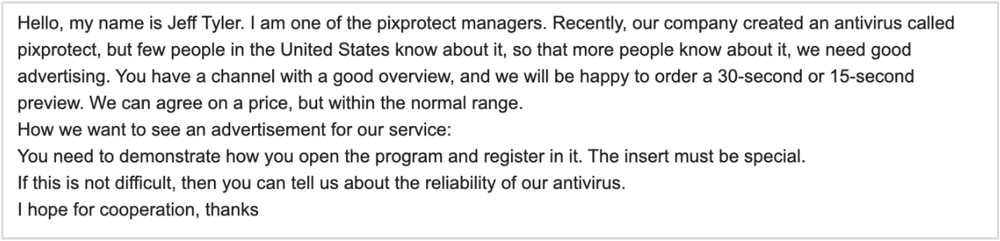

“雇佣兵”黑客假借杀毒软件、虚拟专用网、音乐播放器、照片编辑或网络游戏演示等合作的名义,劫持YouTube创作者频道。一旦成功劫持YouTube创作者频道,“雇佣兵”黑客则会有两种处理方案,一是将频道出售给出价最高的买家,二是将频道用于加密货币诈骗计划。黑客在出售劫持频道时,通常会根据订阅者的数量进行定价,一般在3美元到4000美元不等。

蓄谋已久的攻击活动

在黑客实施攻击过程中,会将恶意软件登陆页面伪装成软件下载URL,通过电子邮件或 Google Drive上的PDF或包含网络钓鱼链接的Google文档进行投放。溯源过程中,谷歌威胁分析小组 (TAG) 研究人员确定了大约15000个黑客相关帐户,其中大部分是专门为此攻击活动创建的。

研究人员还观察到,黑客将目标推向WhatsApp、Telegram或Discord等消息应用程序,而一旦在目标系统上运行假冒软件恶意软件就会被用来窃取他们的凭据和浏览器 cookie,从而允许攻击者在传递 cookie 攻击中劫持受害者的帐户。同时,恶意软件从受感染的机器窃取浏览器cookie并将其发送到 C2 服务器。

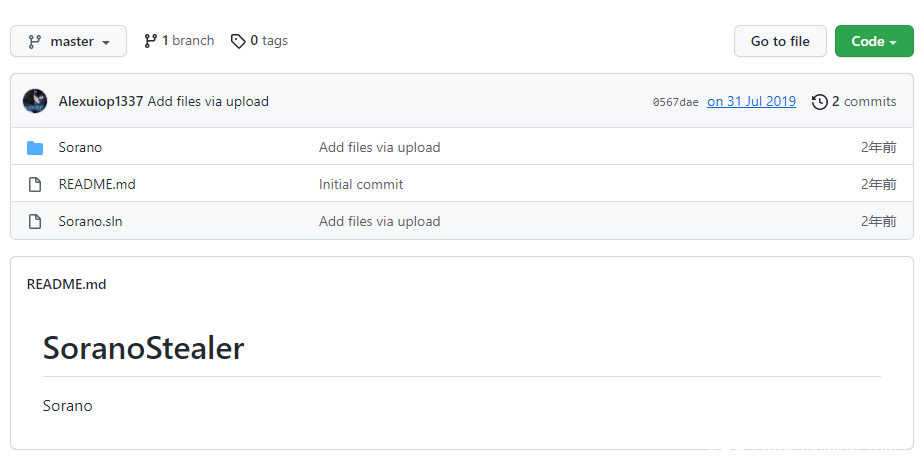

需要注意的是,此次活动中涉及的所有恶意软件都以非持久模式运行。具体使用的恶意代码,则包括 RedLine、Vidar、PredatorThe Thief、Nexus 窃取程序、Azorult、Raccoon、Grand Stealer、Vikro Stealer、Masad 和 Kantal,以及Sorano和 AdamantiumThief等开源恶意软件 。

针对这一波攻击活动,相关专家表示,“虽然该技术已经存在了 几十年,但它重新成为最大的安全风险可能是由于多因素身份验证 (MFA) 的广泛采用使其难以进行滥用,并将攻击者的重点转移到社会工程策略上” 。

其实,大多数观察到的恶意软件都能够窃取用户密码和 cookie。一些样本采用了多种反沙盒技术,包括扩大文件、加密存档和下载 IP 伪装。观察到一些显示虚假错误消息,都需要用户点击才能继续执行。

面对这类威胁,YouTube创作者需要提高警惕了。

原文转载自: https://www.anquanke.com/post/id/256931