谷歌威胁分析小组网络安全人员发现,一种Cookie盗窃恶意软件被用于对YouTube创作者的网络钓鱼攻击。

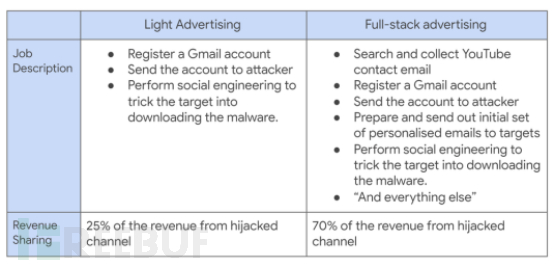

”钓鱼事件“起始于2019 年末,网络攻击这为了获取经济利益,使用Cookie Theft恶意软件对YouTube创作者进行网络钓鱼攻击。根据谷歌威胁分析小组 (TAG) 安全人员研究发现,这些攻击者通过俄语论坛上发布的黑客招募信息聚集在一起,以下是用于招募黑客的职位描述。

散布“合作机会”

黑客盗取YouTube创作者账户的方式很由欺诈性,黑客首先发布虚假合作机会,利用虚假的合作机会(即杀毒软件、虚拟专用网、音乐播放器、照片编辑或网络游戏的推广),YouTube创作者运行假冒软件后,会触发执行cookie窃取恶意软件。

恶意软件从受感染的机器窃取浏览器 cookie 并将其发送到 C2 服务器,成功窃取YouTube创作者的频道。

一旦劫持了频道,黑客会根据订阅者的数量,将劫持的频道从3美元到4000美元不等价格出售,另外,攻击者会开展竞价行为,将其出售给出价最高的人。

钓鱼模式

攻击者将恶意软件登陆页面伪装成软件下载的URL,通过电子邮件或Google Drive上的PDF或包含网络钓鱼链接的Google文档发送,恶意软件一旦在目标系统上运行就会窃取创作者的凭据和浏览器cookie,从而允许攻击者在传递 cookie攻击中劫持受害者的帐户。

TAG 安全工程师称这样的窃取技术已经存在了几十年,但它重新成为最大的安全风险可能是由于多因素身份验证 (MFA) 的广泛采用使其难以进行滥用,并将攻击者的重点转移到社会工程策略上。

随后,Google TAG发布的声明中表示,大多数观察到的恶意软件都能够窃取用户密码和 cookie。一些样本采用了多种反沙盒技术,包括扩大文件、加密存档和下载 IP 伪装。观察到一些显示虚假错误消息,需要用户点击才能继续执行

网络安全专家通过分析得知,攻击者试图将目标推向WhatsApp、Telegram或Discord等消息应用程序,由于谷歌能够通过Gmail阻止网络钓鱼企图而未成。

黑客在进行此活动中使用的一些恶意代码包括:

| RedLine、Vidar、Predator The Thief、Nexus窃取程序、Azorult、Raccoon、Grand Stealer、Vikro Stealer、Masad 和 Kantal,以及Sorano和 AdamantiumThief 。 |

参考文章:

https://securityaffairs.co/wordpress/123630/hacking/youtube-creators-accounts-hijacked-malware.html